W ostatnim roku ukraińskie organizacje rządowe były atakowane w ramach nowej kampanii, która wykorzystywała wersje plików instalatora systemu Windows 10 z trojanami do przeprowadzania działań post-exploitacyjnych.

Specjaliści z Mandiant, którzy około połowy lipca 2022 r. wykryli atak „łańcucha dostaw”, poinformowali, że złośliwe pliki ISO były dystrybuowane za pośrednictwem ukraińsko- i rosyjskojęzycznych stron internetowych z torrentami. Kampania otrzymała identyfikator i jest śledzona jako UNC4166.

Chociaż pochodzenie wrogiego kolektywu nie jest znane, mówi się, że włamania wymierzone były w organizacje, które wcześniej padły ofiarą destrukcyjnych ataków wymazujących dane za pomocą HermeticWiper, przypisywanych APT28, rosyjskiemu podmiotowi sponsorowanemu przez państwo.

Plik ISO, według należącej do Google firmy Mandiant, został zaprojektowany w celu wyłączenia transmisji danych telemetrycznych z zainfekowanego komputera do Microsoftu, zainstalowania backdoorów PowerShell, a także zablokowania automatycznych aktualizacji i weryfikacji licencji.

Prawdopodobnie głównym celem operacji było zebranie informacji, z dodatkowymi implantami rozmieszczonymi na innych maszynach Windows, ale dopiero po przeprowadzeniu wstępnego rekonesansu zagrożonego środowiska w celu ustalenia, czy zawiera ono wartościowe informacje.

Wdrażane złośliwe narzędzia obejmowały:

- Stowaway (proxy open source),

- Cobalt Strike (agent beacon),

- SPAREPART (lekki backdoor zaprogramowany w C, umożliwiający cyberprzestępcom wykonywanie poleceń, zbieranie danych, przechwytywanie naciśnięć klawiszy i zrzutów ekranu oraz eksportowanie informacji na zdalny serwer).

W niektórych przypadkach atakujący próbował pobrać anonimową przeglądarkę TOR zdalnie na urządzenie ofiary. Chociaż dokładny powód tego działania nie jest jasny, podejrzewa się, że mogło służyć jako alternatywna droga eksfiltracji.

SPAREPART, jak sama nazwa wskazuje, jest oceniany jako redundantne złośliwe oprogramowanie wdrażane w celu utrzymania zdalnego dostępu do systemu w przypadku niepowodzenia innych metod. Jest również funkcjonalnie identyczny z backdoorami PowerShell, które były dostarczane na wczesnym etapie ataku.

Korzystanie z trojanizowanych wersji ISO to nowość w zaawansowanych operacjach szpiegowskich. Obejmuje funkcje zapobiegające wykryciu, co wskazuje, że aktorzy stojący za tą działalnością są zdeterminowani, a także bardzo świadomi swoich posunięć. Taka kampania wymaga znacznych zasobów oraz czasu na opracowanie i oczekiwanie na instalację ISO w sieci będącej przedmiotem zainteresowania.

Kto jest odpowiedzialny za ataki?

Wykrycia kampanii pojawiły się, gdy Check Point i Positive Technologies ujawniły ataki przeprowadzone przez grupę szpiegowską o nazwie Cloud Atlas przeciwko sektorowi rządowemu w Rosji, Białorusi, Azerbejdżanie, Turcji i Słowenii.

Ekipa hakerska, działająca od 2014 roku, ma na koncie ataki na podmioty w Europie Wschodniej i Azji Środkowej. Wybuch wojny rosyjsko-ukraińskiej na początku lutego skłonił ją jednak do przeniesienia uwagi na organizacje w Rosji, Białorusi i Naddniestrzu.

„Aktorzy nadal koncentrują się na zaanektowanym przez Rosję Półwyspie Krymskim, regionach ługańskim i donieckim” – powiedział Check Point w analizie z zeszłego tygodnia. Cloud Atlas, zwany także Clean Ursa, Inception, Oxygen i Red October, pozostaje do tej pory nieprzypisany, dołączając do innych APT, takich jak TajMahal, DarkUniverse i Metador. Grupa zawdzięcza swoją nazwę poleganiu na usługach w chmurze – jak CloudMe i OpenDrive – do hostowania złośliwego oprogramowania oraz serwerów Command & Control.

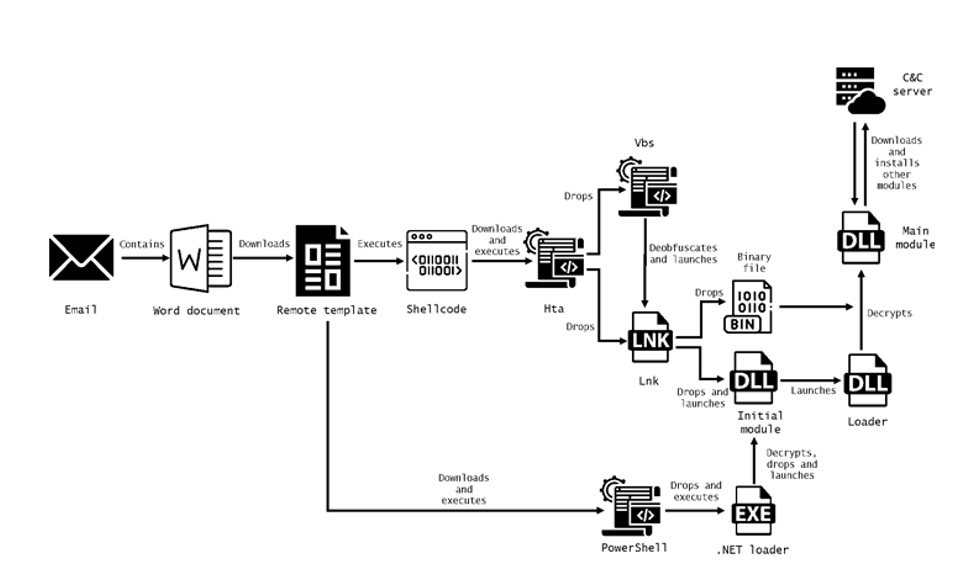

Łańcuchy ataków wykreowane przez hakerów zazwyczaj wykorzystują wiadomości phishingowe zawierające przynęty jako początkowy wektor włamań, co ostatecznie prowadzi do dostarczenia złośliwego ładunku poprzez skomplikowaną, wieloetapową sekwencję. Widzimy to na schemacie poniżej.

Następnie szkodliwe oprogramowanie inicjuje kontakt z kontrolowanym przez aktorów serwerem C2 w celu pobrania dodatkowych backdoorów zdolnych do kradzieży plików z określonymi rozszerzeniami z zaatakowanych punktów końcowych.

Z drugiej strony ataki zaobserwowane przez Check Point kończą się backdoorem opartym na PowerShell, zwanym PowerShower, który został po raz pierwszy udokumentowany przez Palo Alto Networks Unit 42 w listopadzie 2018 r.

Niektóre z włamań z czerwca 2022 r. również okazały się skuteczne, umożliwiając cyberprzestępcy uzyskanie pełnego dostępu do sieci i wykorzystanie narzędzi takich jak Chocolatey, AnyDesk i PuTTY w celu utrzymania swojej pozycji.

„Wraz z eskalacją konfliktu między Rosją a Ukrainą przez ostatni rok ich uwaga koncentrowała się na Rosji i Białorusi oraz ich sektorach dyplomatycznym, rządowym, energetycznym i technologicznym, a także na anektowanych regionach Ukrainy” – dodał Check Point.