Analitycy z Doctor Web wykryli złośliwy program na systemy Linux, który włamuje się na strony internetowe oparte na najpopularniejszym CMS, czyli WordPressie. Malware wykorzystuje 30 luk w zabezpieczeniach wielu wtyczek i motywów instalowanych jako dodatki WordPress. Jeśli witryny korzystają z przestarzałych wersji takich dodatków, pozbawionych kluczowych poprawek, docelowe strony internetowe narażone są na złośliwe skrypty JavaScript. W rezultacie gdy użytkownicy klikną dowolny obszar zaatakowanej strony, są przekierowywani do innych witryn, co rozpoczyna dalszą ścieżkę ataku.

Od wielu lat cyberprzestępcy atakują strony oparte na WordPressie. Pisaliśmy o tym wiele razy na naszym portalu. Eksperci ds. bezpieczeństwa informacji odnotowują przypadki wykorzystywania różnych luk w platformie WordPress w celu hakowania witryn i wstrzykiwania do nich złośliwych skryptów. Analiza wykrytego trojana przeprowadzona przez specjalistów Doctor Web ujawniła, że może to być złośliwe narzędzie, którego cyberprzestępcy używają od ponad trzech lat do przeprowadzania takich ataków i zarabiania na przekierowywaniu ruchu do celów reklamowych.

Malware, nazwany Linux.BackDoor.WordPressExploit.1 zgodnie z klasyfikacją antywirusową Dr.Web, atakuje 32-bitowe wersje Linuksa. Jest to backdoor kontrolowany zdalnie przez złośliwe podmioty. Na ich polecenie jest w stanie wykonać następujące proste czynności:

- atakowanie określonej strony internetowej,

- przełączanie się w tryb gotowości,

- całkowite wyłączanie się,

- zaprzestanie rejestrowania swoich działań.

Główną funkcją trojana jest włamywanie się na strony internetowe oparte na WordPressie i umieszczanie na nich złośliwego skryptu. W tym celu wykorzystuje on znane luki w zabezpieczeniach wielu pluginów do administracji WordPress. Przed atakiem trojan kontaktuje się ze swoim serwerem C&C i otrzymuje adres strony, którą ma zainfekować. Następnie Linux.BackDoor.WordPressExploit.1 sukcesywnie próbuje wykorzystać luki w następujących przestarzałych wtyczkach i motywach, które można zainstalować na stronie poprzez CMS:

- WP Live Chat Support Plugin,

- WordPress – Yuzo Related Posts,

- Yellow Pencil Visual Theme Customizer Plugin,

- Easysmtp,

- WP GDPR Compliance Plugin,

- Newspaper Theme on WordPress Access Control (vulnerability CVE-2016-10972),

- Thim Core,

- Google Code Inserter,

- Total Donations Plugin,

- Post Custom Templates Lite,

- WP Quick Booking Manager,

- Faceboor Live Chat by Zotabox,

- Blog Designer WordPress Plugin,

- WordPress Ultimate FAQ (vulnerabilities CVE-2019-17232 and CVE-2019-17233),

- WP-Matomo Integration (WP-Piwik),

- WordPress ND Shortcodes For Visual Composer,

- WP Live Chat,

- Coming Soon Page and Maintenance Mode,

- Hybrid.

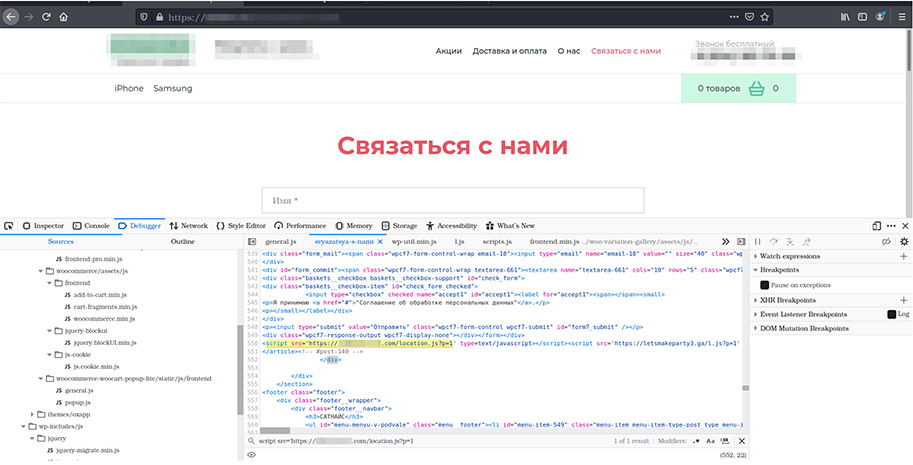

Jeśli jedna lub więcej luk zostanie pomyślnie wykorzystanych, do docelowej strony wstrzyknięty będzie złośliwy kod JavaScript, pobrany ze zdalnego serwera atakującego. Wstrzykiwanie kodu odbywa się w taki sposób, że po załadowaniu zainfekowanej strony złośliwy JavaScript zostanie zainicjowany jako pierwszy — niezależnie od oryginalnej zawartości strony. W tym momencie za każdym razem, gdy użytkownik kliknie dowolne miejsce na zainfekowanej stronie, zostanie przeniesiony na stronę internetową, do której atakujący przekierowują użytkowników. Przykład jednej z zainfekowanych stron pokazano na poniższym zrzucie ekranu:

Trojan zbiera statystyki dotyczące swojej pracy. Śledzi ogólną liczbę zaatakowanych stron internetowych, każdy przypadek skutecznego wykorzystania luki, a dodatkowo – ile razy z powodzeniem wykorzystał wtyczkę WordPress Ultimate FAQ i komunikator Facebook firmy Zotabox. Ponadto informuje zdalny serwer atakujących o wszystkich wykrytych niezałatanych lukach w zabezpieczeniach, tak aby mogły być wykorzystane w przyszłości do innych ataków.

Wraz z obecną modyfikacją opisywanego trojana specjaliści Doctor Web odkryli również jego zaktualizowaną wersję – Linux.BackDoor.WordPressExploit.2. Różni się od oryginału adresem serwera C&C, adresem domeny, z której pobierany jest złośliwy JavaScript, a także dodatkową listą wykorzystywanych luk dla następujących wtyczek:

- Brizy WordPress Plugin,

- FV Flowplayer Video Player,

- WooCommerce,

- WordPress Coming Soon Page,

- WordPress theme OneTone,

- Simple Fields WordPress Plugin,

- WordPress Delucks SEO plugin,

- Poll, Survey, Form & Quiz Maker by OpinionStage,

- Social Metrics Tracker,

- WPeMatico RSS Feed Fetcher,

- Rich Reviews plugin.

W związku z tym stwierdzono, że oba warianty trojana zawierają niezaimplementowaną funkcjonalność umożliwiającą hakowanie kont administratorów docelowych witryn internetowych za pomocą ataku brute-force — przy użyciu znanych loginów i haseł oraz specjalnych inteligentnych słowników. Możliwe, że ta funkcjonalność była obecna we wcześniejszych modyfikacjach lub odwrotnie, atakujący planują ją wykorzystać w przyszłych wersjach.

Mocno zalecamy, aby właściciele witryn opartych na WordPressie aktualizowali wszystkie komponenty platformy, w tym dodatki i motywy stron trzecich, a także używali silnych i unikalnych loginów i haseł do swoich kont.

Warto ustawić sobie powiadomienia e-mail od strony administracyjnej WordPress, aby być na bieżąco ze wszystkimi dostępnymi aktualizacjami.