Mamy kiepskie wiadomości dla właścicieli inteligentnych pojazdów różnych firm. Są to także niechlubne informacje dla branży automotive.

Zespół naukowców kierowany przez Sama Curry’ego wziął na tapetę zabezpieczenia aplikacji największych producentów z branży samochodowej i postanowił je przetestować. Podczas przeprowadzonych testów penetracyjnych odkrył wiele błędów w zabezpieczeniach API marek takich jak Ferrari, BMW, Rolls Royce, Porsche i innych.

Chciałoby się powiedzieć – technologia do zdalnego zarządzania pojazdem jest czasem jak zbawienie i super „ficzer”, ale może też być niebezpieczna. Jak bardzo – opisujemy poniżej.

Znane marki pod lupą badaczy bezpieczeństwa

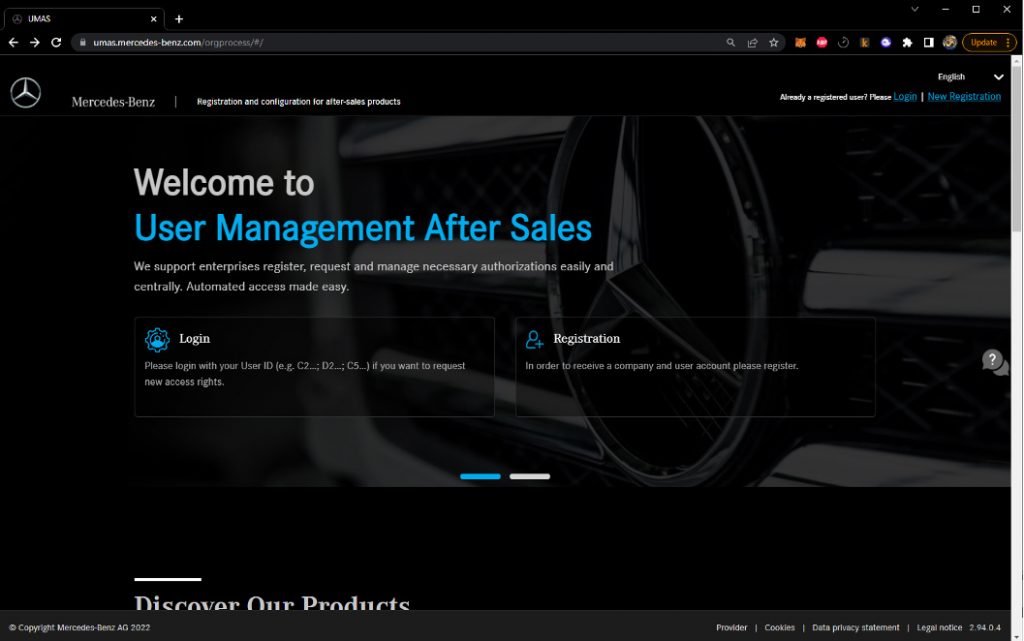

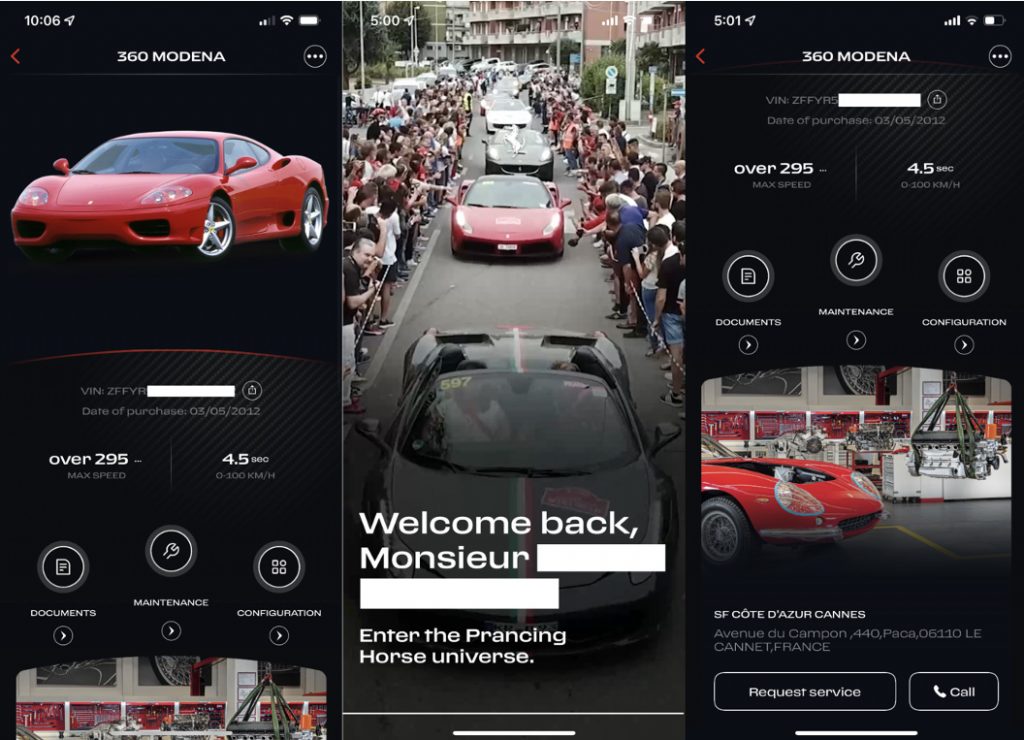

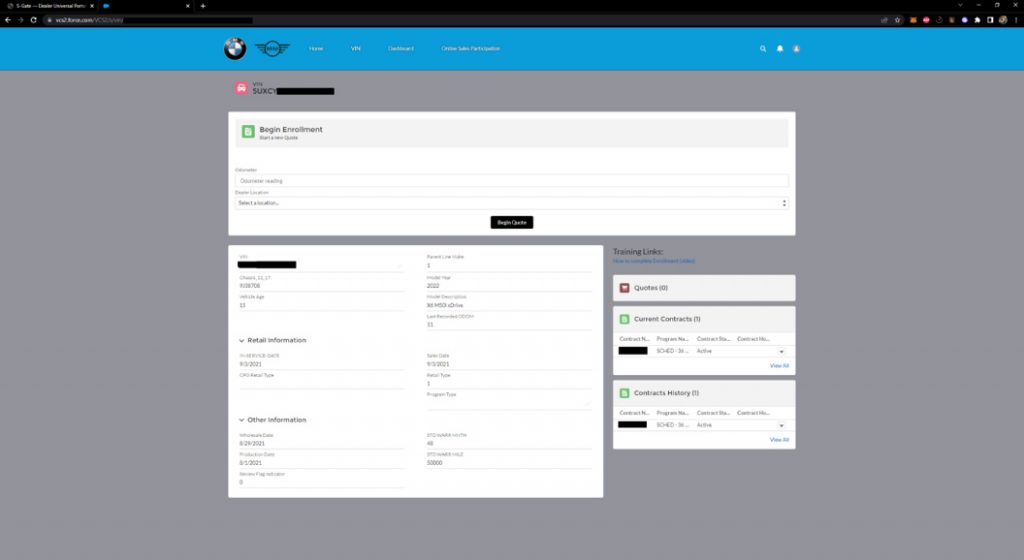

Badacze sprawdzili systemy telemetryczne, interfejsy API używane w motoryzacji oraz infrastrukturę obsługującą samochody. Wyniki testów są porażające i gdyby nie szybka reakcja producentów i naprawa błędów, zalecalibyśmy Ci, Drogi Czytelniku, jak najszybsze odinstalowanie z Twojego smartfona aplikacji i wyłączenie funkcji zdalnego zarządzania Twoim pojazdem. Poniżej prezentujemy jedynie wybrane zrzuty z aplikacji (Mercedes, Ferrari i BMW), do których udało się uzyskać dostęp.

Jakie możliwości stwarzają odkryte luki?

Na początku tego roku Curry ujawnił, w jaki sposób przestępcy wykorzystali błędy, aby odblokować i uruchomić samochody z omawianymi wadami. Hakerzy mogli wykonywać złośliwe działania za pośrednictwem luk w zabezpieczeniach API u prawie dwudziestu producentów samochodów oraz w usługach, jakie posiadali zaimplementowane w środowisku IT.

Możliwości, jakie dają im te błędy, są ogromne. Najważniejsze to:

- odblokowywanie samochodów,

- uruchamianie samochodów,

- śledzenie samochodów,

- ujawnianie danych osobowych klientów.

Wszystkie dwadzieścia marek, u których zaobserwowano podatności, to marki dobrze znane, a błędy znaleziono dodatkowo w usługach przesyłania strumieniowego u producentów bezpośrednio związanych z przemysłem motoryzacyjnym oraz wspomnianymi firmami samochodowymi.

Są to firmy takie jak:

- Spireon,

- Reviver,

- SiriusXM.

W tej chwili nie są dostępne żadne exploity, ponieważ wszystkie problemy przedstawione w raporcie zostały naprawione przez dostawców. Stwierdzono, że najpoważniejsze wady w API mają BMW i Mercedes-Benz.

Marki samochodowe z wykrytymi lukami w zabezpieczeniach

U wymienionych poniżej firm z branży motoryzacyjnej zidentyfikowano kilka luk w zabezpieczeniach, które podsumowujemy:

Kia, Honda, Infiniti, Nissan, Acura

- W pełni zdalne blokowanie, odblokowywanie, uruchamianie silnika, zatrzymywanie silnika, precyzyjna lokalizacja, miganie reflektorami i trąbienie pojazdami przy użyciu tylko numeru VIN

- W pełni zdalne przejęcie konta i ujawnienie PII za pomocą numeru VIN (imię i nazwisko, numer telefonu, adres e-mail, adres zamieszkania właściciela)

- Możliwość zablokowania użytkownikom opcji zdalnego zarządzania pojazdem, możliwość zmiany właściciela

- Dodatek od Kii – możliwość uzyskania zdalnego dostępu do kamery 360 stopni i obraz na żywo z samochodu

Mercedes-Benz

- Dostęp do setek aplikacji wewnętrznych o znaczeniu krytycznym za pośrednictwem nieprawidłowo skonfigurowanego logowania jednokrotnego

- Dostęp do wielu instancji Github za aplikacją SSO

- Dostęp do wewnętrznego czatu w całej firmie, możliwość dołączenia do niemal każdego kanału

- Dostęp do SonarQube, Jenkins, różnych wersji serwerów

- Dostęp do wewnętrznych usług wdrożeniowych w chmurze do zarządzania instancjami AWS

- Dostęp do interfejsów API związanych z pojazdami wewnętrznymi

- Zdalne wykonanie kodu na wielu systemach

- Wycieki pamięci prowadzące do ujawnienia danych osobowych pracownika/klienta oraz dostępu do konta

Hyundai, Genesis

- W pełni zdalne blokowanie, odblokowywanie, uruchamianie i zatrzymywanie silnika, precyzyjne lokalizowanie, miganie reflektorami i trąbienie – wszystko to przy użyciu wyłącznie adresu e-mail ofiary

- W pełni zdalne przejęcie konta i ujawnienie PII za pośrednictwem adresu e-mail ofiary (imię i nazwisko, numer telefonu, adres e-mail, adres właściciela)

- Możliwość zablokowania użytkownikom funkcji zdalnego zarządzania pojazdem, możliwość zmiany właściciela.

BMW, Rolls-Royce

- Podstawowe luki w zabezpieczeniach SSO w całej firmie, które umożliwiły nam dostęp do dowolnej aplikacji pracowniczej jako dowolny pracownik

- Dostęp do wewnętrznych portali dealerskich, gdzie możesz zapytać o dowolny numer VIN, aby pobrać dokumenty sprzedaży BMW

- Możliwość uzyskania dostępu do dowolnej aplikacji zablokowanej za pomocą logowania jednokrotnego w imieniu dowolnego pracownika, w tym aplikacji używanych przez pracowników zdalnych i dealerów

Ferrari

- Pełne przejęcie konta bez interakcji dla dowolnego konta klienta Ferrari

- IDOR, aby uzyskać dostęp do wszystkich danych klientów Ferrari

- Brak kontroli dostępu umożliwiający atakującemu tworzenie, modyfikowanie, usuwanie kont użytkowników, administratorów, „zaplecza” pracowników oraz wszystkich kont użytkowników z możliwością modyfikowania stron internetowych należących do Ferrari za pośrednictwem systemu CMS

- Możliwość dodawania tras HTTP na api.ferrari.com (łączniki rest) i przeglądania wszystkich istniejących złączy rest i związanych z nimi poufnych danych (nagłówki autoryzacji)

Spireon

- Pełny dostęp administratora do ogólnofirmowego panelu administracyjnego z możliwością wysyłania dowolnych poleceń do około 15,5 miliona pojazdów (odblokowywanie, uruchamianie silnika, wyłączanie rozrusznika itp.), odczytywanie lokalizacji dowolnego urządzenia oraz flashowanie/aktualizacja oprogramowania układowego urządzenia

- Zdalne wykonywanie kodu w podstawowych systemach do zarządzania kontami użytkowników, urządzeniami i flotami. Możliwość dostępu i zarządzania wszystkimi danymi w całym Spireon

- Możliwość pełnego przejęcia dowolnej floty (pozwoliłoby nam to śledzić i wyłączać rozruszniki pojazdów policyjnych, karetek pogotowia i organów ścigania w wielu dużych miastach i wysyłać polecenia do tych pojazdów, np. „nawiguj do tej lokalizacji”)

- Pełny dostęp administracyjny do wszystkich produktów Spireon

- Dostęp do 15,5 mln urządzeń (głównie pojazdów)

- Dostęp do 1,2 miliona kont użytkowników (konta użytkowników końcowych, menedżerowie floty itp.)

Ford

- Pełne ujawnienie pamięci w interfejsie API telematyki pojazdu produkcyjnego

- Ujawnienie danych osobowych klienta i tokenów dostępu do śledzenia i wykonywania poleceń w pojazdach

- Ujawnienie poświadczeń konfiguracji używanych do usług wewnętrznych związanych z telematyką

- Możliwość uwierzytelnienia na koncie klienta i uzyskania dostępu do wszystkich danych osobowych oraz wykonywania działań przeciwko pojazdom

- Przejęcie konta klienta poprzez niewłaściwe parsowanie adresów URL umożliwia atakującemu pełny dostęp do konta ofiary, w tym portalu pojazdu

Reviver

- Pełny superdostęp administracyjny do zarządzania wszystkimi kontami użytkowników i pojazdami dla wszystkich pojazdów podłączonych do Reviver

- Śledzenie fizycznej lokalizacji GPS i zarządzanie tablicami rejestracyjnymi wszystkich klientów Reviver (np. zmieniając hasło na dole tablicy rejestracyjnej na dowolny tekst)

- Aktualizowanie dowolnego statusu pojazdu na „SKRADZIONY” – umożliwia aktualizację tablicy rejestracyjnej i informuje władze

- Uzyskanie dostępu do wszystkich danych użytkowników, w tym posiadanych pojazdów, ich adresu, numeru telefonu i adresu e-mail

- Możliwość uzyskania dostępu do funkcji zarządzania flotą dla dowolnej firmy, lokalizowanie wszystkich pojazdów we flocie i zarządzanie nimi

Porsche

- Możliwość pobierania lokalizacji pojazdu, wysyłania poleceń dotyczących pojazdu i pobierania informacji o kliencie za pośrednictwem luk w zabezpieczeniach mających wpływ na usługę telematyki pojazdu

Toyota

- IDOR w Toyota Financial, który ujawnia imię i nazwisko, numer telefonu, adres e-mail oraz status pożyczki wszystkich klientów finansowych Toyota

Jaguar, Land Rover

- Identyfikator konta użytkownika ujawniający skrót hasła, imię i nazwisko, numer telefonu, adres właściciela i informacje o pojeździe

SiriusXM

- Wyciekły klucze AWS z pełnym organizacyjnym dostępem do odczytu/zapisu S3, możliwością odzyskania wszystkich plików, w tym baz danych użytkowników, kodu źródłowego i plików konfiguracyjnych dla Syriusza.

Używanie GPS-u do śledzenia lokalizacji pojazdu

Co więcej, odkryte luki mogły umożliwiać hakerom śledzenie samochodów w czasie rzeczywistym, narażając miliony właścicieli na potencjalne zagrożenia i mogąc naruszyć ich prywatność bez ich wiedzy.

„Jedna z luk w systemie telematycznym Porsche umożliwiła atakującym uzyskanie lokalizacji pojazdów, a także wysłanie poleceń, co czyni tę markę jedną z najbardziej dotkniętych tym problemem!”

Wystąpiły również luki w Spireon, oprogramowaniu do śledzenia GPS. Zapewnienie atakującym pełnego dostępu do panelu zdalnego zarządzania firmą sprawia, że mogą oni:

- odblokowywać samochód,

- uruchamiać silnik,

- wyłączać rozrusznik.

Ponadto producent cyfrowych tablic rejestracyjnych, Reviver, również okazał się narażony na ataki, a jego panel administracyjny wyjątkowo podatny na nieuwierzytelniony dostęp zdalny.

Co powinni robić właściciele samochodów?

Właściciele mogą zminimalizować ryzyko, upewniając się, że ich pojazdy lub towarzyszące im aplikacje mobilne zawierają tylko ograniczone dane osobowe.

W celu upewnienia się, że nasza aplikacja dla pojazdu używa najbardziej prywatnego trybu, warto zapoznać się z jej polityką prywatności. Zalecamy tutaj kontakt z każdym z producentów indywidualnie.

Pamiętajcie też o zachowaniu higieny bezpieczeństwa w korzystaniu ze swojego smartfona. W szczególności, jeśli posiadacie na nim zainstalowaną aplikację do sterowania swoim pojazdem.