Ugrupowanie cyberprzestępcze z siedzibą w RPA znane jako Automated Libra wykorzystuje techniki obejścia CAPTCHA do tworzenia kont na GitHubie w sposób maszynowy w ramach kampanii typu freejacking nazwanej PurpleUrchin. Cały koncept ataku został opisany przez specjalistów z Palo Alto Networks, Williama Gamazo oraz Nathaniela Quista.

Grupa celuje przede wszystkim w platformy chmurowe oferujące ograniczone czasowo licencje trial na każde nowe konto. Takie darmowe zasoby są następnie wykorzystywane do wydobywania kryptowalut.

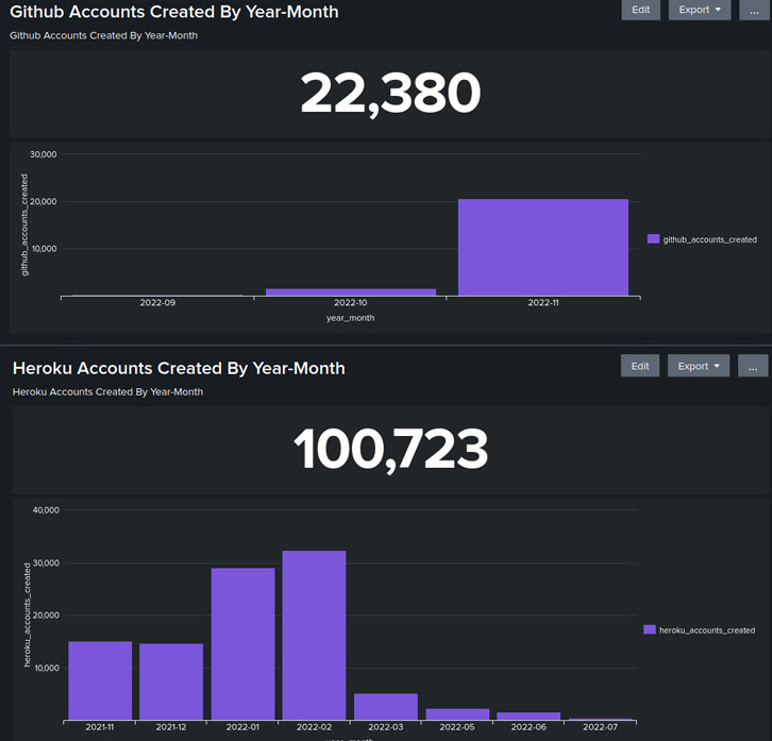

PurpleUrchin wyszedł na jaw w październiku 2022 r., kiedy Sysdig ujawnił, że atakujący stworzył aż 30 kont GitHub, 2000 kont Heroku i 900 kont Buddy, aby skalować swoją złośliwą działalność.

Obecnie, u szczytu swojej aktywności w listopadzie 2022 r., grupa cyberprzestępców tworzyła od trzech do pięciu kont GitHub co minutę, tworząc łącznie ponad 130 000 fałszywych kont w Heroku, Toggleboxie i GitHubie.

Szacuje się, że między wrześniem a listopadem 2022 r. utworzono ponad 22 000 kont GitHub: 3 we wrześniu, 1652 w październiku i 20 725 w listopadzie. Zidentyfikowano również łącznie 100 723 unikalnych kont Heroku.

Zespół z Palo Alto Networks określił nadużywanie zasobów w chmurze jako taktykę „graj i uciekaj”, mającą na celu uniknięcie płacenia rachunku dostawcy platformy poprzez wykorzystywanie sfałszowanych lub skradzionych kart kredytowych do tworzenia kont premium.

Główną ideą leżącą u podstaw PurpleUrchin jest wykorzystywanie zasobów obliczeniowych przydzielonych do kont premium oraz bezpłatnych w usługach w chmurze w celu czerpania zysków pieniężnych na masową skalę przed utratą dostępu z powodu niepłacenia składek.

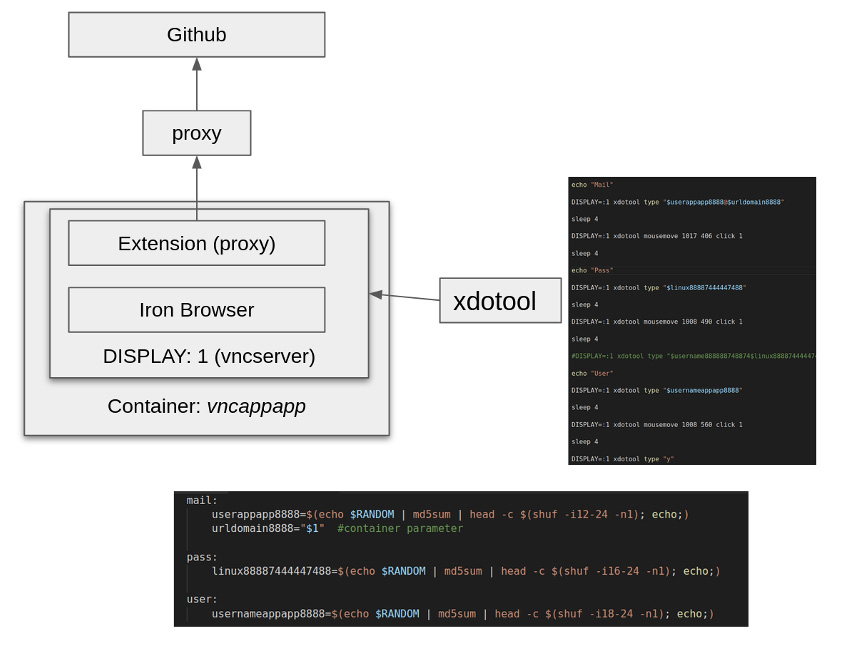

Poza automatyzacją procesu tworzenia konta poprzez używanie legalnych narzędzi, takich jak xdotool i ImageMagick, cyberprzestępca wykorzystywał również słabość funkcji sprawdzania CAPTCHA na GitHubie do realizacji swoich nielegalnych celów.

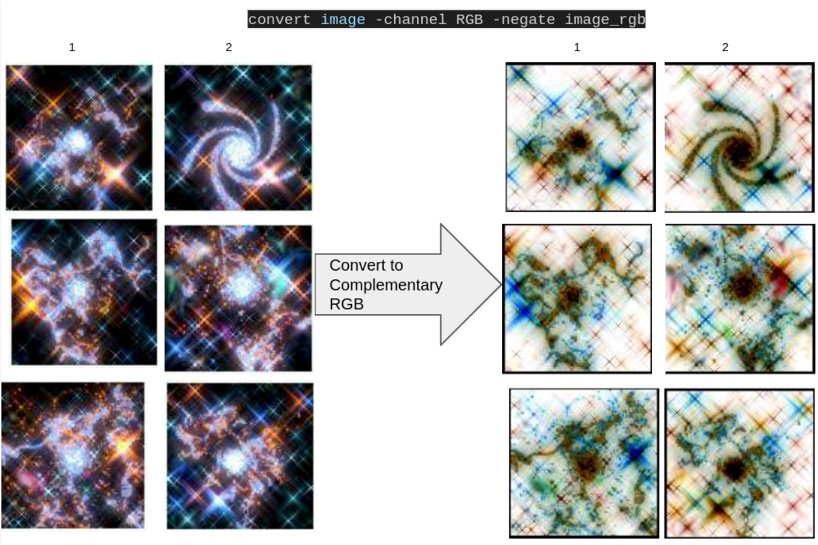

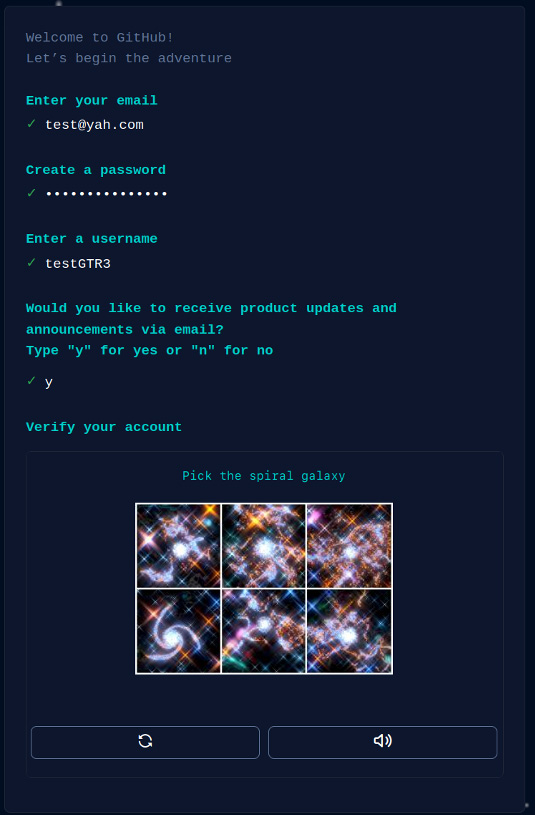

Osiąga się to za pomocą polecenia konwersji ImageMagick w celu przekształcenia obrazów CAPTCHA na ich uzupełnienia RGB, a następnie poprzez polecenie identyfikacji celem wyodrębnienia skośności kanału czerwonego i wybrania najmniejszej wartości. Poniżej schemat takiego działania:

Po pomyślnym utworzeniu konta Automated Libra przystępuje do tworzenia repozytorium GitHub i wdraża przepływy pracy, które umożliwiają uruchamianie zewnętrznych skryptów Bash i kontenerów do inicjowania funkcji kopania kryptowalut.

Odkrycia ilustrują, w jaki sposób można uzbroić kampanię freejackingu, aby zmaksymalizować zyski poprzez zwiększenie liczby kont możliwych do utworzenia na tych platformach w ciągu minuty.

Należy zauważyć, że Automated Libra projektuje swoją infrastrukturę tak, aby jak najlepiej wykorzystać narzędzia CD/CI. Z biegiem czasu staje się to coraz łatwiejsze do osiągnięcia, ponieważ tradycyjni dostawcy VSP dywersyfikują portfolio swoich usług, aby uwzględnić te związane z chmurą. Powszechna i darmowa dostępność zasobów chmurowych ułatwia działanie cyberprzestępców w każdym aspekcie, jako że nie muszą oni utrzymywać swojej infrastruktury.