Począwszy od 20 stycznia 2023 r. Bitdefender Labs zaczęło zauważać globalny wzrost ataków z wykorzystaniem exploita ManageEngine o numerze CVE-2022-47966. Luka umożliwia zdalne wykonanie kodu (RCE), czyli pełne przejęcie zaatakowanego systemu przez nieuwierzytelnionego atakującego. Otrzymała w związku z tym ocenę krytyczną CVSSv3 9,8/10. Łącznie podatne są 24 różne produkty Zoho ManageEngine.

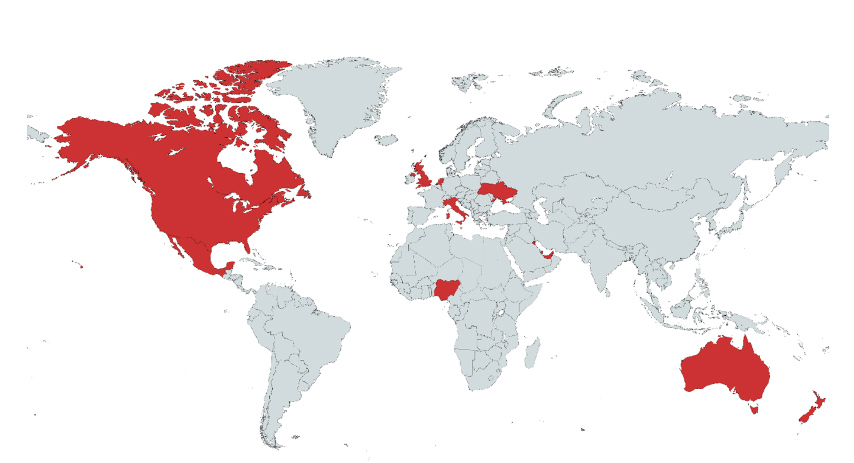

Pierwsze ataki zaczęły być widoczne już następnego dnia po opublikowaniu i udokumentowaniu przez zespół Horizon3.ai pierwszego publicznego PoC. Zidentyfikowane ofiary rozsiane są po całym świecie i pochodzą z różnych branż, co jest powszechne w przypadku ataków oportunistycznych. Na podstawie prostej analizy, np. na Shodan, można zauważyć, że od 2000 do 4000 serwerów dostępnych z Internetu korzysta z jednej z podatnych na ataki wersji. Nie wszystkie serwery można wykorzystać z obecnym kodem PoC, ponieważ musi być na nich skonfigurowany SAML. Wzywamy jednak wszystkie firmy korzystające z podatnych wersji do natychmiastowego wprowadzenia poprawek.

Po niedawnych atakach wymierzonych w serwery Microsoft Exchange czy ESXi jest to kolejny dowód na to, że wykorzystywanie znanych luk w zabezpieczeniach staje się rutyną dla grup cyberprzestępczych.

Nowa formuła ataków

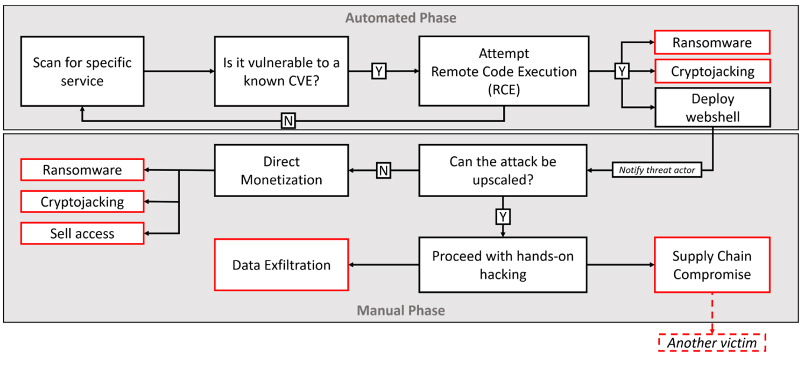

Ostatnia fala ataków wykorzystuje formułę zbliżoną do tej, jaką zaobserwowano w przypadku wcześniejszych podobnych akcji na dużą skalę.

- Atakujący identyfikują lukę w zabezpieczeniach RCE (najlepiej za pomocą publicznego przykładu PoC), która ma wpływ na jak największą liczbę organizacji. Przykładami są Microsoft Exchange, Apache lub VMware ESXi. Ze względu na samą skalę globalnych wdrożeń, nawet jeśli większość firm natychmiast instaluje poprawki, dziesiątki tysięcy podatnych na ataki serwerów są dostępne nawet wiele lat po opublikowaniu poprawki.

- Za pomocą zautomatyzowanych skanerów wykrywane są wrażliwe systemy i automatycznie narażane na kompromitację (taktyka „spray-and-pray”).

Mniej wyrafinowani napastnicy mogą automatycznie wdrażać oprogramowanie ransomware – często są to destrukcyjne i hałaśliwe kampanie, które łatwo przyciągają uwagę (na przykład niedawne oprogramowanie ransomware ESXiArgs). Prawdziwe zagrożenie wynika jednak z ataków hybrydowych, które łączą zautomatyzowaną kompromitację z bardziej precyzyjnym wykonaniem. Złośliwy aktorzy mogą nawet załatać lukę w zabezpieczeniach (uniemożliwiając konkurentom włamanie się do tego samego systemu), przeprowadzić ocenę i zdecydować, jaki model monetyzacji jest najlepszy.

Nawet jeśli większość firm szybko wprowadza poprawki, cyberprzestępcy dalej mają tysiące potencjalnych celów. Wrażliwe serwery często należą do mniejszych firm, ale mogą być wykorzystywane jako punkt przeskoku do większych i bardziej znaczących celów. W wielu przypadkach dane (do kradzieży lub zaszyfrowania) są dla cyberprzestępców mniej cenne niż powiązania biznesowe czy relacje zaufania. Myśląc o powierzchni ataku, musimy zacząć od uwzględnienia całego łańcucha dostaw, w tym małych kontrahentów i dostawców. W tym konkretnym przypadku dotyczy to kilku produktów dla dostawców usług zarządzanych (MSP), co jeszcze bardziej zwiększa ryzyko ataków na łańcuch dostaw, które mogą mieć wpływ na wiele firm.

Innym czynnikiem, który pomaga cyberprzestępcom jest to, że początkowe exploity często mają charakter pochodny i zachowują się podobnie do oryginalnego kodu PoC z minimalnymi modyfikacjami. Ten brak początkowej różnorodności wpływa zarówno na środki ofensywne, jak i defensywne. Skutki pierwszej fali ataków zostają złagodzone, a tymczasowe poprawki i obejścia stają się trwałymi rozwiązaniami. Gdy sytuacja się uspokoi, cyberprzestępcy mogą znaleźć alternatywne metody wykorzystywania i atakować systemy uważane za „odporne”. Przykładem takiej adaptacji są niedawne ataki ProxyNotShell/OWASSR wymierzone w Microsoft Exchange.

Opis podatności ManageEngine

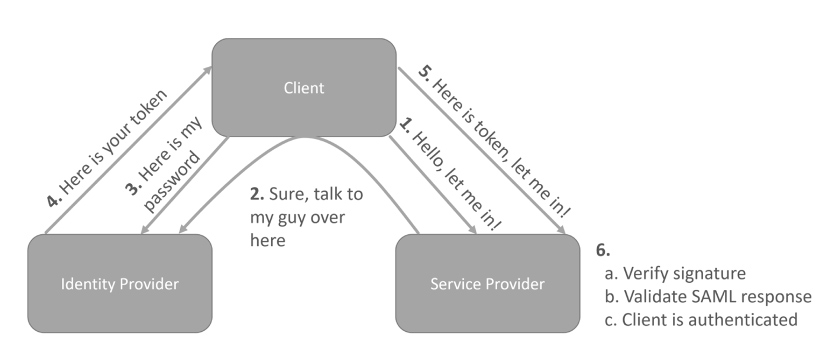

10 stycznia 2023 r. firma ManageEngine opublikowała alert bezpieczeństwa CVE-2022-47966 dotyczący 24 produktów. Luka została odkryta przez Khoa Dinh z VCSLab. Umożliwia nieuwierzytelnione zdalne wykonanie kodu z powodu użycia przestarzałej zależności innej firmy do sprawdzania poprawności podpisu XML, Apache Santuario. Luka w tej bibliotece została zidentyfikowana prawie 15 lat temu (w marcu 2008)! Zagrożona biblioteka jest używana tylko wtedy, gdy jest lub było włączone SAML SSO. SAML to ponad 20-letni standard uwierzytelniania, gdzie ruch uwierzytelniający przechodzi przez żądającego klienta. Poniżej schemat:

Nowoczesne standardy uwierzytelniania (takie jak OpenID Connect) nie kierują ruchem przez klienta – zamiast tego tożsamość i dostawca usług komunikują się bezpośrednio, całkowicie pomijając pośredników.

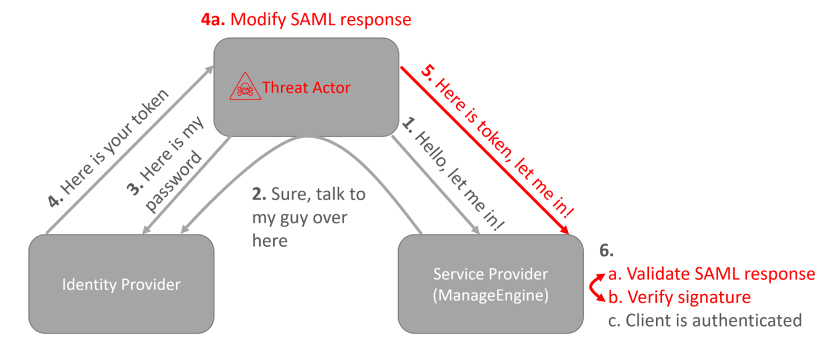

Zwykle nie powinno to stanowić problemu. SAML wykorzystuje format danych XML, a dane te są podpisywane cyfrowo, aby uniemożliwić klientowi ich modyfikację przed przekazaniem usługodawcy. Niestety w przypadku starszej wersji biblioteki XML walidacja referencji odbywa się przed walidacją podpisu.

Podczas przetwarzania pliku XML cyberprzestępcy mogą wykorzystywać transformację XML do wykonywania złośliwego kodu. Transformacja XML to proces zmiany struktury lub formatu dokumentu XML w celu utworzenia nowego dokumentu XML. Transformację można osiągnąć za pomocą zestawu reguł lub instrukcji znanych jako XSLT (eXtensible Stylesheet Language Transformation), który określa, w jaki sposób źródłowy XML powinien zostać przekształcony w docelowy XML. Ogólnie rzecz biorąc, transformacja XML to potężne narzędzie, które umożliwia manipulowanie danymi w XML na wiele różnych sposobów – w tym właśnie wykonywanie kodu.

Zanim usługodawca będzie mógł zweryfikować podpis i stwierdzić, że odpowiedź SAML została zmodyfikowana, kod jest już wykonywany na zaatakowanym serwerze. Wykonywany jest w ramach procesu:

%INSTALL_PATH%\ManageEngine\ServiceDesk\jre\bin\java.exe.Podsumowanie

Opisywana luka w zabezpieczeniach to kolejne wyraźne przypomnienie, jak ważne jest aktualizowanie systemów za pomocą najnowszych poprawek bezpieczeństwa przy jednoczesnym stosowaniu silnej ochrony brzegowej. Atakujący nie muszą szukać nowych exploitów ani nowatorskich technik, gdy wiedzą, że wiele organizacji jest narażonych na starsze exploity, częściowo z powodu braku odpowiedniego zarządzania poprawkami i zarządzania ryzykiem.

Oprócz profilaktyki i cyberhigieny krytyczne znaczenie ma wielowarstwowa ochrona wszystkich punktów końcowych i serwerów. Implementacja reputacji adresów IP, domen i adresów URL jest jedną z najskuteczniejszych metod zwalczania zautomatyzowanych luk w zabezpieczeniach. Według analizy zawartej w raporcie Data Breach Investigations Report 2022 tylko 0,4% adresów IP, które podjęły próbę RCE, nie zostało zauważonych podczas poprzedniego ataku. Blokowanie złośliwych adresów IP, domen czy adresów URL na wszystkich urządzeniach, w tym zdalnych i pracujących z domu punktach końcowych, może być bardzo skuteczne.