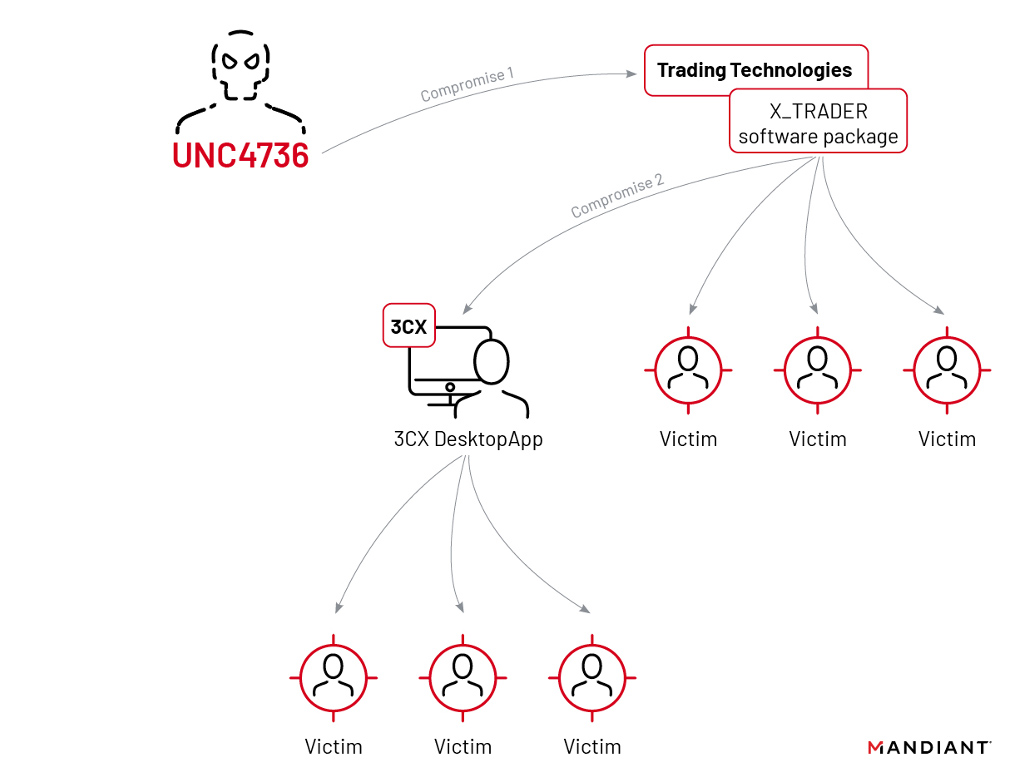

Zespół ds. cyberobrony Mandiant Consulting opublikował w ostatnim tygodniu raport w którym ponownie przeanalizował i opisał naruszenie w 3CX. Okazało się, że postępowanie doprowadziło do kolejnej aplikacji zagrożonej łańcuchem dostaw – X-Trader, służącej do tradingu aplikacji wyprodukowanej przez firmę Trading Technologies.

Raport firmy Mandiant, którą 3CX zatrudniło do zbadania włamania, mówi, że udało się zidentyfikować instalator o nazwie X_TRADER_r7.17.90p608.exe jako aplikację, która doprowadziła do wdrożenia złośliwego modułowego backdoora na komputerze osobistym pracownika 3CX. Badacze zidentyfikowali backdoora jako aplikację o nazwie „VEILEDSIGNAL”.

Backdoor dał atakującym, północnokoreańskiej grupie APT UNC4736, dojście do poświadczeń administratora 3CX pracownika, których następnie użyli do uzyskania dostępu do środowiska sieciowego firmy za pośrednictwem połączenia VPN i poruszania się horyzontalnie wewnątrz sieci.

Poniżej przedstawiamy garść informacji o ataku na 3CX, który Mandiant nazwał pierwszą w historii kaskadową kompromitacją łańcucha dostaw oprogramowania.

3CX oraz X_Trader

Firma 3CX napisała w poście na swoim blogu, że najwcześniejsze dowody na to, iż w środowisku korporacyjnym 3CX doszło do naruszenia bezpieczeństwa, pojawiły się za pośrednictwem sieci VPN przy użyciu danych uwierzytelniających pracownika dwa dni po tym, jak jego osobisty komputer został naruszony za pomocą aplikacji X_TRADER.

Grupa UNC4736 naruszyła zarówno środowiska Windows, jak i macOS organizacji 3CX. Grupa wdrożyła program uruchamiający TAXHAUL i narzędzie do pobierania COLDCAT w środowisku kompilacji Windows, które utrzymywały się, wykonując przejmowanie bibliotek DLL dla usługi IKEEXT i działały z uprawnieniami LocalSystem. 3CX powiedział, że atakujący naruszyli serwer kompilacji macOS, używając backdoora POOLRAT z LaunchDaemons jako mechanizmu trwałości.

Raport firmy Mandiant odnotował wiele podobieństw pomiędzy zainfekowanymi aplikacjami X_TRADER i 3CX DesktopApp, co sugeruje związek między atakami. Obie zainfekowane aplikacje zawierają, wyodrębniają i uruchamiają ładunek w podobny sposób, chociaż ostateczny ładunek jest inny.

Raport wykazał także inne podobieństwa, w tym użycie SIGFLIP i tego samego klucza RC4. Obie kompromitacje opierały się również na DAVESHELL, wykorzystując zakodowaną na stałe zmienną „cookie __tutma” w ładunkach i szyfrując dane za pomocą szyfru AES-256 GCM.

Łańcuch dostaw Trading Technologies

Relacja Mandiant z całego zajścia rodzi dotyczące kompromitacji 3CX pytania, z których na wiele nie ma łatwych odpowiedzi.

Google (właściciel Mandiant) ujawniło w marcu 2022 r., że strona internetowa firmy została naruszona przez północnokoreańskich aktorów państwowych, którzy umieścili na niej exploit infekujący odwiedzających. Kilka miesięcy później doszło do naruszenia łańcucha dostaw związanego z wersjami programu X_Trader, wycofanego w 2020 r., ale nadal dostępnego do pobrania ze strony internetowej firmy.

Ze swojej strony Trading Technologies zakwestionowała określenie włamania jako „kompromitacji w łańcuchu dostaw”, argumentując, że nigdy nie była dostawcą oprogramowania dla 3CX i że nie ma powodu, dla którego pracownik 3CX miałby pobierać aplikację X_TRADER.

Firma miała również kilka odpowiedzi na pytanie, dlaczego dawno wycofana aplikacja mogła zostać odbudowana, podpisana i rozesłana ze strony internetowej Trading Technologies bez zauważenia, że coś jest nie tak.

Atak kaskadowy?

Mandiant podał, że omawiany incydent był pierwszym „kaskadowym naruszeniem łańcucha dostaw oprogramowania”, w którym włamanie do jednego dostawcy spowodowało włamanie do innego dostawcy oprogramowania:

„Incydent pokazuje potencjalny zasięg tego typu kompromitacji, zwłaszcza gdy ugrupowanie cyberprzestępcze może łączyć włamania, jak wykazano w tym dochodzeniu”.

Wśród pytań, które wciąż należy zadać, jest to, czy poza 3CX ofiarami tego ataku były inne firmy. Aplikacja X_TRADER była niszowym narzędziem wykorzystywanym na rynku obrotu instrumentami pochodnymi i jej życie dobiegło już końca. Teoretycznie niewielu klientów Trading Technologies powinno z niej wciąż korzystać. Nie jest jednak jasne, czy hakerzy UNC4736 byli w stanie włamać się na inne platformy Trading Technologies, czy też grupa odniosła sukces, atakując innych dostawców aplikacji.

Bez wyjaśnienia pozostaje również kwestia, dlaczego pracownik 3CX pobrał i zainstalował skompromitowaną, wycofaną aplikację do wymiany instrumentów pochodnych, która nie zawierała komponentu do handlu detalicznego. Jedną z możliwości jest to, że system administratora został naruszony w inny sposób i że to zdalny atakujący, a nie właściciel urządzenia, pobrał aplikację X_TRADER w złośliwym celu.

Firma 3CX nie skomentowała okoliczności związanych z pobraniem aplikacji X_TRADER, ale stwierdziła, że zamyka dochodzenie w sprawie incydentu oraz że wzmocniła swoje zasady, praktyki i technologię w celu „dalszej ochrony przed przyszłymi atakami”. Korporacja ogłosiła również „7-etapowy plan działania w zakresie bezpieczeństwa”, który obejmuje zwiększenie wykorzystania statycznej i dynamicznej analizy kodu oraz dodanie „rozwiązań do podpisywania i monitorowania kodu”, które mają zapewnić, że aplikacja nie zostanie złośliwie zmodyfikowana.

Podsumowanie

Najnowsze zwroty akcji w historii ataku na 3CX prawdopodobnie zwiększą ogólne zainteresowanie bezpieczeństwem łańcucha dostaw oprogramowania, a także kontrolę nad organizacjami tworzącymi oprogramowanie.

Informacje od zespołu Mandiant rodzą niepokojące pytania dotyczące zarządzania przez firmę Trading Technologies jej aplikacją X_TRADER, która, mimo że została wycofana, nadal była dostępna na stronie internetowej do pobrania i wydaje się, że została zmodyfikowana w celu dodania szkodliwego kodu bez wiedzy twórców.