Badacze z Check Point odkryli, że sponsorowana przez państwo chińska grupa APT wszczepiła złośliwe oprogramowanie układowe do routerów TP-Link. Backdoor został utworzony w ramach kampanii ataków wymierzonych w europejskie podmioty zajmujące się sprawami zagranicznymi.

Odkrycia te są wynikiem długofalowego działania, w którym sprawdzane jest oprogramowanie układowe różnych urządzeń.

„W ostatnich latach obserwujemy rosnące zainteresowanie chińskich cyberprzestępców włamywaniem się do urządzeń brzegowych, mając na celu zarówno zbudowanie odpornej i bardziej anonimowej infrastruktury C&C, jak i zdobycie przyczółka w określonych sieciach docelowych”.

Niestandardowe złośliwe oprogramowanie dla routerów TP-Link

Złośliwe oprogramowanie zostało stworzone wyłącznie dla routerów TP-Link. Wśród wielu szkodliwych komponentów znajduje się również dostosowany backdoor o nazwie „Horse Shell”.

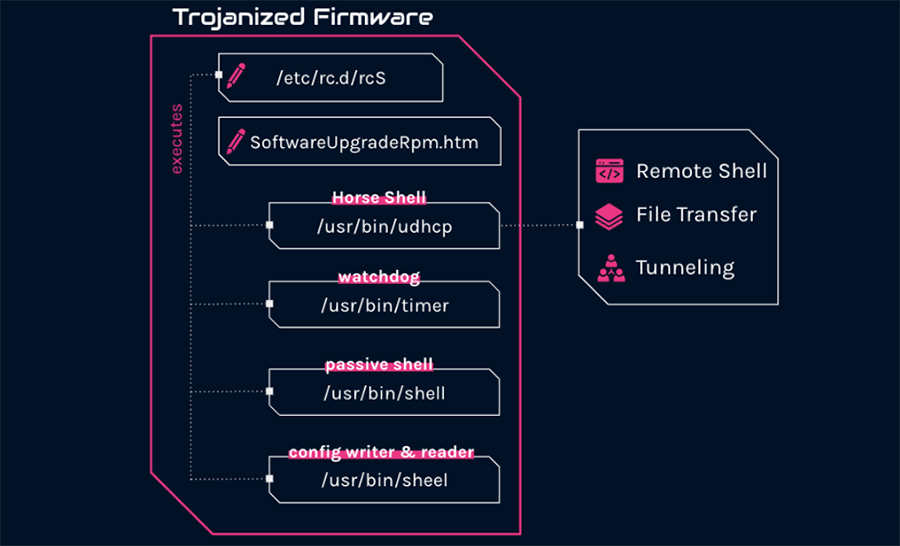

Horse Shell ma trzy główne funkcje:

- zdalna powłoka — zapewnia cyberprzestępcom pełny dostęp do zainfekowanego urządzenia,

- przesyłanie plików — umożliwia podmiotom odpowiedzialnym za zagrożenia przesyłanie i pobieranie plików do i z zainfekowanego urządzenia,

- tunelowanie SOCKS — umożliwia cyberprzestępcom zaciemnianie źródła i miejsca docelowego ruchu oraz ukrywanie C2 przed obrońcami.

Backdoor umożliwia atakującym przejęcie pełnej kontroli nad urządzeniem i pozostawanie w ukryciu podczas uzyskiwania dostępu do zaatakowanych sieci.

Jak modyfikowane są urządzenia?

Ustalono, że do otrzymanego oprogramowania układowego dodano wiele plików, a kilka innych zostało zmodyfikowanych:

Dodane pliki:

- /usr/bin/sheel,

- /usr/bin/shell,

- /usr/bin/timer,

- /usr/bin/udhcp.

Zmodyfikowane pliki:

- /etc/rc.d/rcS,

- /web/userRpm/SoftwareUpgradeRpm.htm.

Badacze nie są pewni, w jaki sposób atakujący zdołali zainfekować routery, ale uważają, że prawdopodobnie uzyskali oni dostęp, wykorzystując znane luki w zabezpieczeniach lub domyślne, słabe bądź łatwe do odgadnięcia hasła.

Chociaż kampanie były skierowane do europejskich podmiotów spraw zagranicznych, badacze nie wiedzą, kim są ofiary implantu routera.

„Ucząc się z historii, implanty routerów są często instalowane na dowolnych urządzeniach bez szczególnego zainteresowania, w celu stworzenia łańcucha węzłów między głównymi infekcjami a rzeczywistym dowodzeniem i kontrolą. Innymi słowy, zainfekowanie routera domowego nie oznacza, że właściciel domu był konkretnie celem ataków, ale raczej, że są one jedynie środkiem do celu” – wyjaśnili badacze.

Szczegóły na temat backdoora znajdziecie tutaj.

Dla zainteresowanych tematyką hakowania urządzeń – pisaliśmy niedawno o tym, jak można utworzyć backdoor (implant) w urządzeniu Dell.