Przestępcy używają zaszyfrowanych wiadomości o ograniczonych uprawnieniach (.rpmsg) dołączonych do e-mailów, które służą im do wyłudzania informacji i kradzieży poświadczeń do kont Microsoft 365.

Zaszyfrowane wiadomości e-mail jako załączniki to nowa metoda ataku używana przez hakerów w sieci, pozwalająca obejść rozwiązania do bezpieczeństwa w wielu firmach. Dzieje się tak, ponieważ zawartość phishingowa wiadomości, w tym linki URL, jest ukryta przed bramkami skanującymi pocztę e-mail. Do tego link URL w treści wiadomości wskazuje na usługę Microsoft Encryption, co dodatkowo utrudnia jego wykrycie.

Jeśli chodzi o samą kampanię phishingową, to jest ona „małoobszarowa, ukierunkowana i wykorzystuje zaufane usługi w chmurze do wysyłania wiadomości e-mail i hostowania treści (Microsoft i Adobe)” — informują badacze Trustwave, Phil Hay i Rodel Mendrez. „Pierwsze wiadomości e-mail są wysyłane z przejętych kont Microsoft 365 i wydają się kierowane na adresy odbiorców, których nadawca może być znajomy”.

Phishing z zaszyfrowanymi wiadomościami o ograniczonych uprawnieniach firmy Microsoft

Wiadomości e-mail służące do wyłudzania informacji są wysyłane ze zhakowanego konta Microsoft 365 do osób pracujących w dziale rozliczeń firmy odbiorcy.

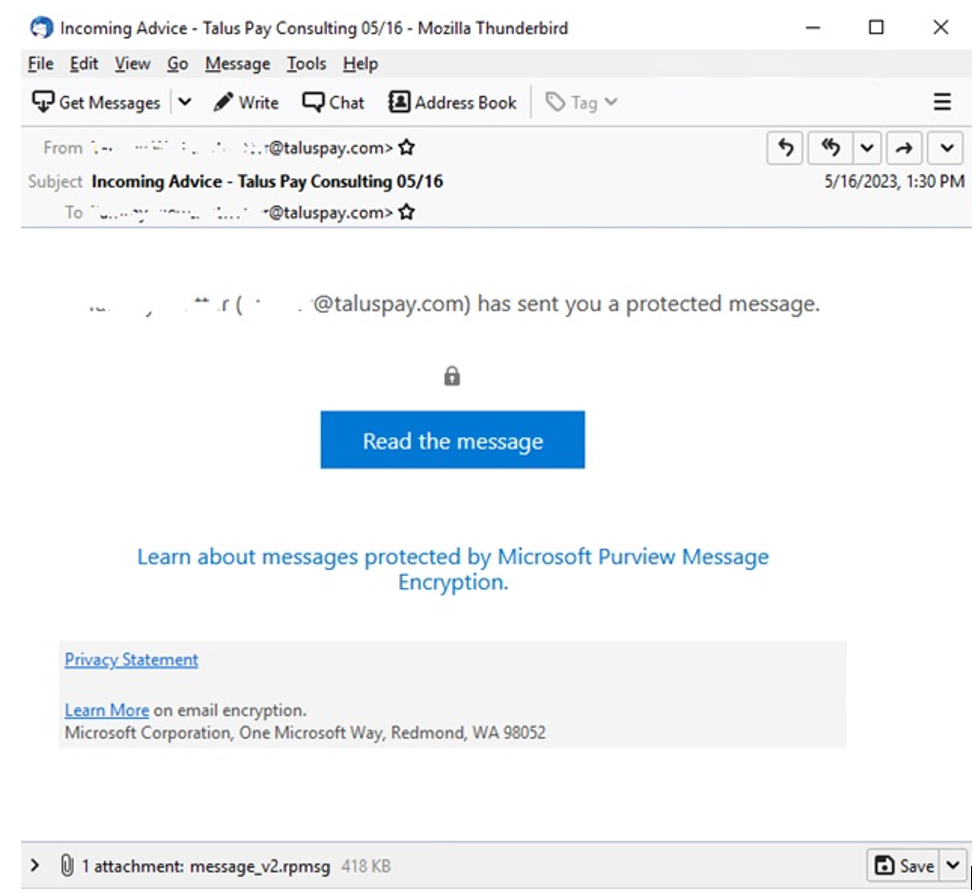

Przykład takiego e-maila z zaszyfrowaną wiadomością o ograniczonych uprawnieniach można zobaczyć poniżej.

Wiadomości zawierają załącznik z rozszerzeniem „.rpmsg” (wiadomość o ograniczonych uprawnieniach) oraz przycisk „Przeczytaj wiadomość” z długim adresem URL prowadzącym do witryny office365.com w celu dalszego przeglądania wiadomości.

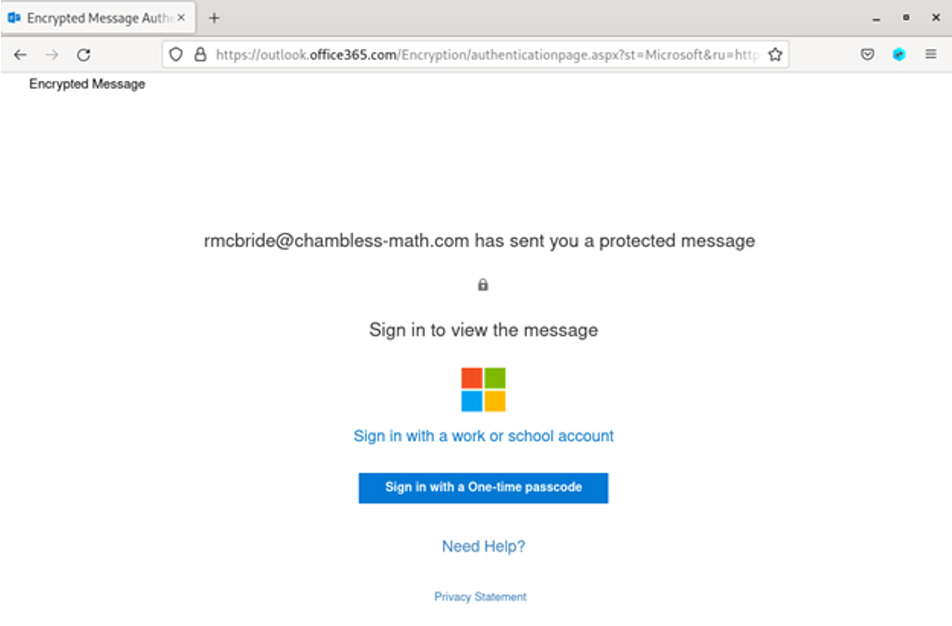

Aby zobaczyć wiadomość, ofiary są proszone o zalogowanie się przy użyciu konta e-mail usługi Microsoft 365 lub wpisanie jednorazowego kodu dostępu.

Zarówno adres nadawcy, jak i domena są ukryte w linku.

Adres nadawcy:

Domena:

chamblessmath.onmicrosoft.com

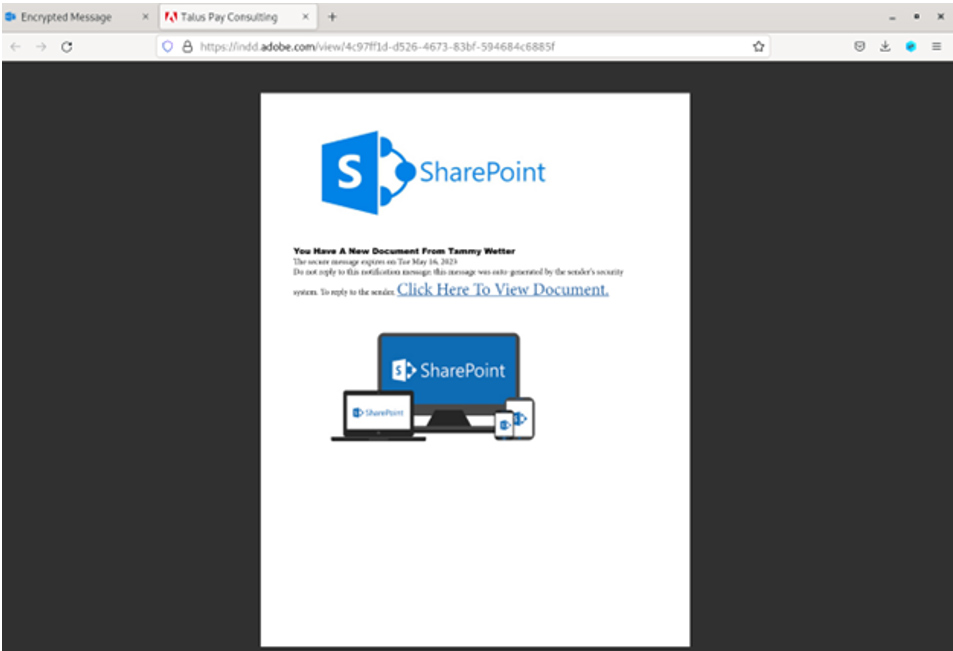

Po użyciu otrzymanego hasła ofiarom najpierw wyświetla się wiadomość z fałszywym motywem SharePoint. Następnie użytkownik proszony jest o kliknięcie na przycisk, aby kontynuować. Dalej zostaje on przekierowany do dokumentu, który wygląda, jakby był hostowany w programie SharePoint, ale w rzeczywistości jest hostowany w usłudze InDesign firmy Adobe.

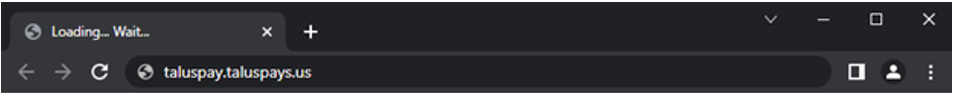

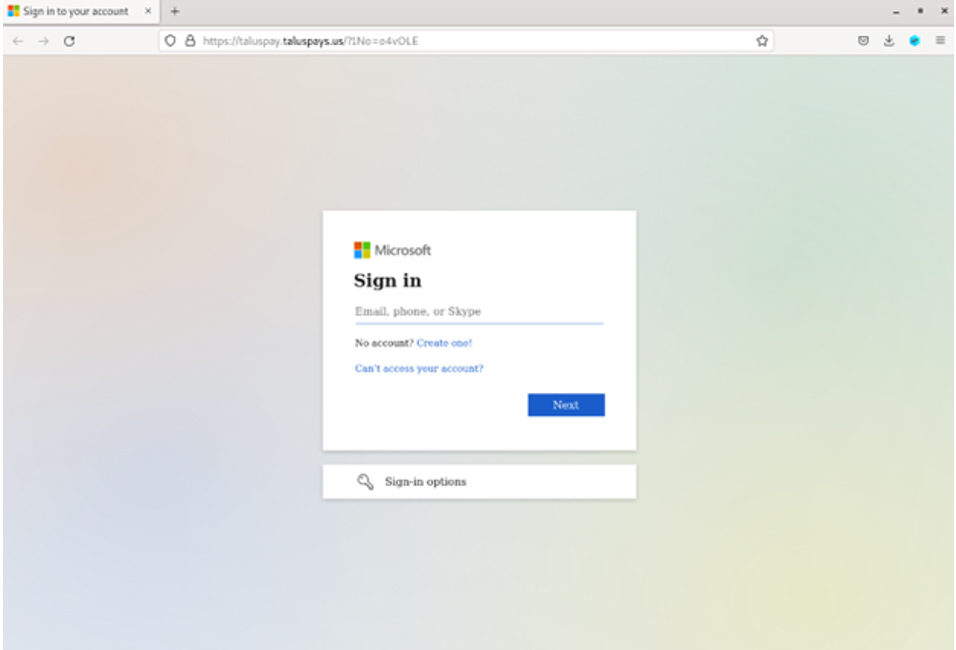

Użytkownik ponownie proszony jest o kliknięcie przycisku w celu wyświetlenia dokumentu, po czym jest przenoszony do domeny, która wygląda jak ta od pierwotnego nadawcy (np. Talus Pay), z paskiem postępu.

W tle biblioteka FingerprintJS typu open source zbiera informacje o systemie i przeglądarce użytkownika, a na koniec ofierze wyświetlana jest sfałszowana strona logowania Microsoft 365 z prośbą o zalogowanie się przy użyciu swoich danych uwierzytelniających.

Jedyną wskazówką, że coś może być nie tak, jest to, że adres URL ma określony adres nadawcy (chambless-math.com) niezwiązany z adresem „od:” wiadomości e-mail. Łącze zostało prawdopodobnie wygenerowane z innego przejętego konta Microsoft.

Jak sobie radzić z problemem?

Ponieważ atak ten może być trudny do wykrycia przez rozwiązania do bezpieczeństwa, zalecamy, aby:

- Blokować, oflagowywać lub ręcznie sprawdzać załączniki typu „.rpmsg”.

- Monitorować strumienie przychodzących wiadomości e-mail pod kątem wiadomości pochodzących z adresu [email protected] i zawierających wiersz tematu „Twój jednorazowy kod dostępu do wyświetlenia wiadomości”.

- Informować użytkowników o konsekwencjach odszyfrowywania lub odblokowywania treści z niechcianych wiadomości e-mail.

- Wdrożyć MFA lub lokowanie do poczty za pomocą kluczy sprzętowych wspierających FIDO2.

O kampanii phishingowej, o tym, jak ją rozpoznać i co robić na wypadek otrzymania podejrzanej wiadomości e-mail, pisaliśmy w osobnej kampanii tutaj.