Nowe złośliwe oprogramowanie do kradzieży informacji, nazwane „Bandit Stealer” zwróciło uwagę badaczy cyberbezpieczeństwa z Trend Micro ze względu na swoje zdolności do atakowania wielu przeglądarek internetowych i portfeli kryptowalut.

Wszystko dlatego, że malware został opracowany w języku programowania Go, co umożliwia kompatybilność między platformami. Złośliwe oprogramowanie koncentruje się obecnie na atakowaniu systemu Windows za pomocą narzędzia wiersza poleceń „runas.exe”, które umożliwia uruchamianie programów jako inny użytkownik z różnymi uprawnieniami. Celem jest tutaj eskalacja uprawnień i wykonanie polecenia z dostępem administracyjnym, skutecznie omijając w ten sposób środki bezpieczeństwa przy zbieraniu dużej ilości danych.

„Korzystając z polecenia runas.exe, użytkownicy mogą uruchamiać programy jako administrator lub dowolne inne konto użytkownika z odpowiednimi uprawnieniami, zapewniać bezpieczniejsze środowisko do uruchamiania krytycznych aplikacji lub wykonywać zadania na poziomie systemu” – napisano w Trend Micro.

„To narzędzie jest szczególnie przydatne w sytuacjach, gdy bieżące konto użytkownika nie ma wystarczających uprawnień do wykonania określonego polecenia lub programu”.

Bandit Stealer przeprowadza kontrolę w celu ustalenia, czy działa w środowisku piaskownicy lub w środowisku wirtualnym, i kasuje listę zablokowanych procesów, aby ukryć swoją obecność w zainfekowanym systemie. Ustanawia również trwałość za pomocą modyfikacji rejestru systemu Windows przed rozpoczęciem działań związanych z gromadzeniem danych, które obejmują zbieranie danych osobowych i finansowych przechowywanych w przeglądarkach internetowych i portfelach kryptowalut.

Mówi się, że Bandit Stealer jest dystrybuowany za pośrednictwem e-maili phishingowych zawierających plik dropper, który otwiera pozornie nieszkodliwy załącznik Microsoft Word, co jest manewrem odwracającym uwagę, jednocześnie uruchamiając infekcję w tle. Trend Micro podało również, że wykryto fałszywy instalator Heart Sender, usługi automatyzującej proces wysyłania spamu i wiadomości SMS do wielu odbiorców, która jest wykorzystywana w celu nakłaniania użytkowników do uruchomienia wbudowanego złośliwego oprogramowania.

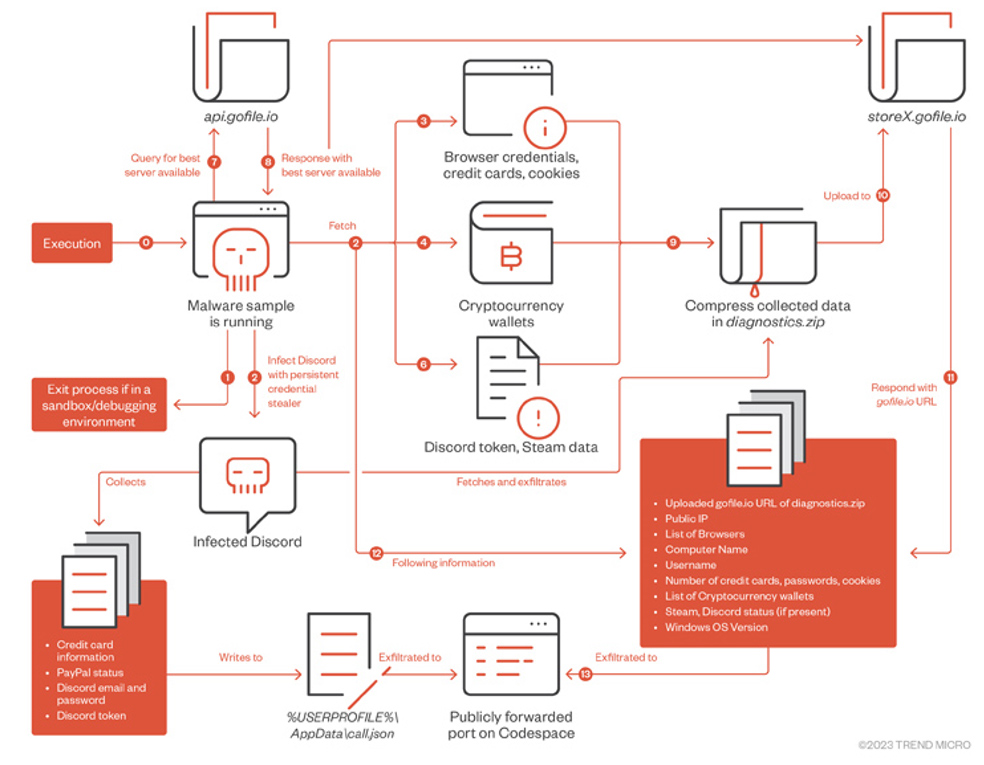

Rozwój podobnych ataków nastąpił, gdy firma Trend Micro odkryła narzędzie do kradzieży informacji oparte na Rust, atakujące system Windows, które wykorzystuje webhook GitHub Codespaces kontrolowany przez atakującego jako kanał-eksfiltrację. Celem jest w nim uzyskanie poświadczeń przeglądarki internetowej ofiary, kart kredytowych, portfeli kryptowalut oraz tokenów Steam i Discord. Złośliwe oprogramowanie, stosując stosunkowo rzadką taktykę, osiąga trwałość w systemie, modyfikując zainstalowanego klienta Discord w celu wstrzyknięcia kodu JavaScript zaprojektowanego do przechwytywania informacji z aplikacji. Cały schemat infekcji widzimy poniżej:

Odkrycia dotyczą również pojawienia się kilku szczepów złośliwego oprogramowania do kradzieży poświadczeń, takich jak Luca, StrelaStealer, DarkCloud, WhiteSnake i Invicta Stealer, z których niektóre zostały zaobserwowane jako rozprzestrzeniające się za pośrednictwem wiadomości e-mail.

Dane gromadzone przez złodziei mogą przynosić korzyści operatorom na wiele sposobów, umożliwiając im kradzież tożsamości, zdobywanie zysków finansowych, naruszenia danych i przejmowanie kont. Skradzione informacje mogą być również sprzedawane innym podmiotom, służąc jako podstawa do dalszych ataków, takich jak kampanie ukierunkowane, ataki ransomware lub wymuszenia.