Powiązany z Rosją aktor znany jako Gamaredon przeprowadził eksfiltrację danych w ciągu godziny od zdobycia pierwszego dostępu do środowiska.

„Jako wektor ataku w większości przypadków widzimy e-maile i wiadomości w komunikatorach (Telegram, WhatsApp, Signal) wysyłane przy użyciu wcześniej przejętych kont” – poinformował ukraiński zespół reagowania na incydenty komputerowe (CERT-UA) w swoim artykule opublikowanym w zeszłym tygodniu.

Gamaredon, znany także jako Aqua Blizzard, Armageddon, Shuckworm lub UAC-0010, jest sponsorowanym przez państwo zespołem hakerów powiązanym z głównym biurem SBU w Autonomicznej Republice Krymu, która została zaanektowana przez Rosję w 2014 roku. Szacuje się, że aktor ten zainfekował już tysiące rządowych komputerów.

Jest to również jedna z wielu rosyjskich ekip hakerskich, które utrzymują aktywną obecność od początku wojny rosyjsko-ukraińskiej, wykorzystując kampanie phishingowe do dostarczania backdoorów PowerShell, takich jak GammaSteel, do przeprowadzania rekonesansu i wykonywania dodatkowych poleceń.

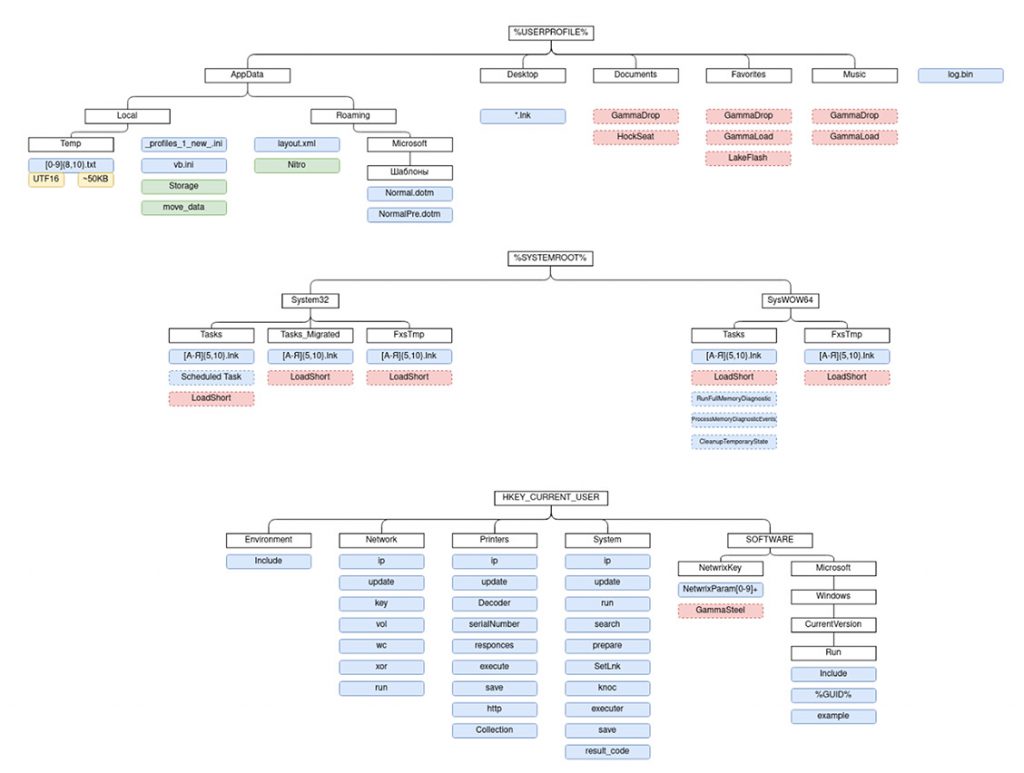

Poniżej prezentujemy wskaźniki kompromitacji (IoC) omawianego zagrożenia. Widzimy, gdzie należy szukać w systemie pojawiających się nowych plików i wpisów:

Wiadomości phishingowe zazwyczaj zawierają archiwum z plikiem HTM lub HTA, którego otwarcie aktywuje sekwencję ataku.

Według CERT-UA GammaSteel służy do eksfiltracji plików pasujących do określonego zestawu rozszerzeń: .doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, ps1, .rar, .zip, .7z i .mdb – w przedziale czasowym od 30 do 50 minut.

Zaobserwowano również, że grupa konsekwentnie rozwija swoją taktykę, wykorzystując techniki infekcji USB do rozprzestrzeniania się. Agencja zauważyła, że host działający w stanie zainfekowanym przez tydzień może mieć w sobie od 80 do aż 120 złośliwych plików.

Istotne jest również wykorzystywanie przez cyberprzestępców oprogramowania AnyDesk do interaktywnego dostępu zdalnego, skryptów PowerShell do przejmowania sesji w celu obejścia uwierzytelniania dwuskładnikowego (2FA) oraz klientów Telegram i Telegraph do pobierania informacji o serwerze dowodzenia i kontroli.

„Napastnicy podejmują osobne środki, aby zapewnić odporność na awarie swojej infrastruktury sieciowej i uniknąć wykrycia na poziomie sieci” – powiedział CERT-UA. „W ciągu dnia adresy IP pośrednich węzłów sterujących mogą zmieniać się od 3 do 6 lub więcej razy, co między innymi wskazuje na zaawansowaną automatyzację całego procesu”.

Warto zapoznać się z nowymi IoC podanymi przez ukraiński CERT i uzbroić swoje systemy bezpieczeństwa. Polskie organizacje są narażone na podobne ataki ze strony rosyjskiej.