MFA – najlepszy przyjaciel, który świetnie nas chroni? Oszuści specjalizujący się w SIM swappingu myślą inaczej.

Czym jest SIM swapping?

Oszustwo SIM swapping to nic innego jak wymiana karty SIM. Ten rodzaj ataku ma miejsce, gdy oszust przejmuje kontrolę nad czyimś numerem telefonu. Zazwyczaj atakujący kontaktuje się z operatorem telekomunikacyjnym i przekonuje go do przeniesienia numeru ofiary na nową kartę SIM. Wtedy już bardzo łatwo przejąć kontrolę nad zawartością telefonu – odbierać połączenia i wiadomości SMS.

Jest to szczególnie szkodliwe, gdy ofiara otrzymuje wiadomości 2FA. Po przejęciu takiej wiadomości hakerzy mogą zalogować się na konta ofiary i wydobyć z nich informacje lub pieniądze. Dla przykładu w 2020 roku 10 oszustów zostało aresztowanych przez Interpol po kradzieży ponad 100 milionów dolarów w kryptowalutach w wyniku ataków typu SIM swapping. O szczegółach tego zdarzenia możecie przeczytać tutaj.

Jak działa oszustwo związane z wymianą kart SIM?

SIM swapping odbywa się zazwyczaj na dwa sposoby:

Targeted SIM jacking: W tym scenariuszu oszuści mają określony numer telefonu, który chcą kontrolować. Jest to szczególnie powszechne w przypadku prób przejęcia znanych kont w mediach społecznościowych. Wiedziałeś, że cenione konta na Instagramie lub w grach osiągają ceny do 40 000 dolarów?

Brute force: Czasami oszuści po prostu próbują szczęścia z wieloma numerami telefonów, aż trafią w dziesiątkę.

Mimo różnych scenariuszy ataku, w obu podejmowane kroki są bardzo podobne:

- Oszust wyszukuje informacje o posiadaczu numeru telefonu. (Pssst… pisaliśmy o tym niedawno)

- Kontaktuje się z firmą telekomunikacyjną, do której należy numer telefonu ofiary i podszywa się pod nią.

- Prosi o przeniesienie starego numeru na nową kartę SIM, którą kontroluje.

Teraz może zacząć otrzymywać SMS-y 2FA, aby logować się na konta, kraść informacje i dane osobowe.

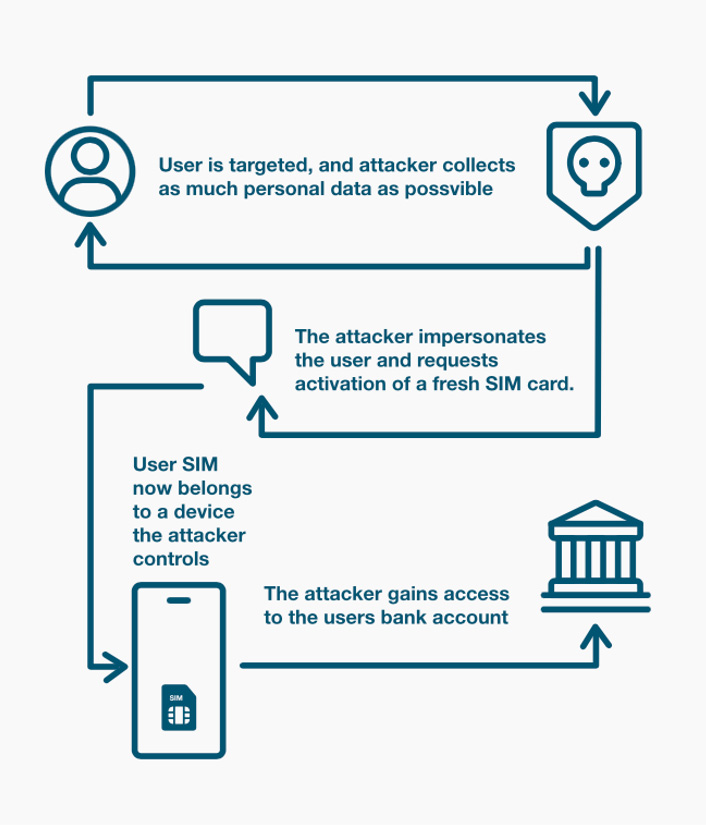

Cały proces świetnie zobrazowała firma Yubico na poniższej grafice:

Oszustwa typu SIM swapping

Wymiana karty SIM to dla oszustów tylko pierwszy krok. Gdy przejmą kontrolę nad numerem telefonu użytkownika, liczba szkód, jakie mogą wyrządzić, jest nieograniczona. Może to przybrać jedną z poniższych form:

Przejęcie konta: Jest to najczęstsza forma ataku i w rzeczywistości powód, dla którego wielu oszustów korzysta z SIM swappingu. Oszust, który kontroluje numer telefonu, może otrzymywać SMS-y 2FA, które umożliwiają mu logowanie się do kont. Obejmuje to bankowość mobilną, media społecznościowe czy konta w sklepach internetowych.

Kradzież tożsamości: Kradzież czyjegoś numeru telefonu nie jest uważana za kradzież tożsamości, ale może znacząco ją ułatwić. Oszuści przetrząsają konta w poszukiwaniu dokumentów osobistych w celu pozyskania tożsamości ofiary.

Phishing: Po przejęciu kontroli nad numerem telefonu oszuści mogą kontaktować się z rodziną, przyjaciółmi i współpracownikami ofiary w celu zebrania danych osobowych lub wyłudzenia pieniędzy, a nawet szantażu.

Oszustwa transakcyjne: Jeśli twoje konto działa jako e-portfel (na przykład w sklepach internetowych lub koncie kryptowalutowym), oszuści wykorzystają je do własnych zakupów. W najgorszym przypadku atakujący mogą znaleźć powiązany numer karty kredytowej i ją przejąć. Oszustwa CEO: Odnotowano wzrost liczby ataków, w których oszuści podszywają się pod dyrektorów i menedżerów. Przejęcie kontroli nad ich numerem telefonu może z pewnością pomóc w tego rodzaju atakach.

Jak zapobiegać SIM swappingowi?

Zapobieganie atakom typu SIM swapping to strategia składająca się z trzech elementów. Wymaga współpracy między firmami, operatorami telekomunikacyjnymi i użytkownikami. Podzielmy to poniżej na trzy różne punkty.

1. Bardziej rygorystyczna weryfikacja ze strony operatorów telekomunikacyjnych

Pierwszym krokiem w zapobieganiu oszustwom typu SIM swapping jest wdrożenie przez operatorów telekomunikacyjnych bardziej rygorystycznych procedur weryfikacji.

Na szczęście w kilku krajach wprowadzono już przepisy zapewniające większą ochronę kont użytkowników. Na przykład w Stanach Zjednoczonych FCC zmieniła swoje zasady dotyczące zastrzeżonych informacji o klientach (CPNI) i przenoszenia numerów lokalnych. Nowe przepisy stanowią, że operatorzy komórkowi muszą powiadomić faktycznych klientów przed ponownym przypisaniem numeru do nowej karty SIM lub przeniesieniem.

Dodatkowo zasady te mają na celu również blokowanie połączeń typu robocall poprzez zmuszenie operatorów komórkowych do prowadzenia bazy danych Robocall Mitigation Database. Jeśli numer telefonu jest oznaczony jako spam, powinien być wyświetlany jako taki na identyfikatorach dzwoniących osób.

2. Weryfikacja konta przy użyciu analizy śladu cyfrowego

Jeśli nie możesz zaufać 2FA, aby zagwarantować, że właściwa osoba loguje się na swoje konto, musisz uwierzytelnić się za pomocą alternatywnych metod.

Jedną z tych metod jest analiza śladów cyfrowych.

Mówiąc prościej, chodzi o sprawdzenie, czy dane logującego się użytkownika są zgodne z danymi zebranymi w przeszłości.

3. Lepsza edukacja użytkowników

Bardzo ważne jest również, aby posiadacze numerów telefonów uważnie obserwowali swoje konta osobiste. Zdrowy rozsądek to podstawa, ale coraz więcej firm bierze sprawy w swoje ręce, aby edukować klientów o znaczeniu danych z ich kont. Weryfikacja 2FA lub MFA jest dobrym punktem wyjścia, ale coraz więcej firm zachęca teraz użytkowników do polegania na uwierzytelnianiu biometrycznym i weryfikacji e-mail w celu logowania się na swoje konta – lub przynajmniej do otrzymywania powiadomień o podejrzanym logowaniu.

Najlepsze narzędzia do wykrywania SIM swappingu

Chociaż operatorzy telekomunikacyjni powinni mieć własne metody wykrywania zamiany kart SIM, większość firm może również korzystać z narzędzi zapobiegających oszustwom.

Narzędzia te są przeznaczone do uwierzytelniania użytkowników, co może się przydać, jeśli właśnie padli ofiarą ataku typu SIM swapping.

Według strony SEON narzędzia z udokumentowaną historią pomocy w uwierzytelnianiu obejmują:

Wyszukiwanie IP: Dowiadując się wszystkiego, co możliwe o adresie IP, można porównać dane ze standardowymi loginami użytkowników. Co ważniejsze, można natychmiast wykryć podejrzane połączenia z odległych lokalizacji geograficznych lub z narzędzi spoofingowych, takich jak VPN, Tor, proxy i emulatory.

Odciski palców urządzeń: Podobnie jak w przypadku wyszukiwania adresów IP, można również gromadzić setki punktów danych związanych z oprogramowaniem i sprzętem urządzenia. Jest to także pomocne przy identyfikacji konfiguracji spoofingowych, które ukrywają się za emulatorami. Co więcej, nowe urządzenie, które używa tych samych danych, ale nowego numeru telefonu, byłoby wyraźnym wskaźnikiem, że mamy do czynienia z wymianą karty SIM.

Wykrywanie wirtualnych kart SIM: Uzyskanie nowych numerów telefonów do swoich oszustw kosztuje przestępców dużo czasu i wysiłku. Aby to przyspieszyć, korzystają oni z wirtualnych kart SIM lub eSIM. Możesz przeprowadzić szybkie sprawdzenie HLR/CNAM, aby dowiedzieć się, czy nowy numer telefonu wskazuje na podejrzane dane, czy nie.

Oszustw SIM swapping doświadczyły także niektóre z najbardziej znanych osób. Jack Dorsey, Jeff Bezos i Kim Kardashian też zostali ofiarami SIM swappingu. Dobrą wiadomością jest to, że przepisy zmuszają operatorów telekomunikacyjnych do bardziej rygorystycznej weryfikacji użytkowników. Temat wraca do nas jak bumerang, dlatego zachęcamy do zapoznania się z naszym wcześniejszym artykułem, gdzie również go omawialiśmy.