Narzędzie szyfrujące pliki VMware ESXi należące do gangu ransomware Qilin może być jednym z najbardziej zaawansowanych i konfigurowalnych wirusów typu ransomware na systemy Linux, jakie kiedykolwiek widziano.

Korporacje coraz częściej decydują się na maszyny wirtualne do hostowania swoich serwerów, ponieważ pozwalają one na lepsze wykorzystanie dostępnych zasobów procesora, pamięci i pamięci masowej oraz łatwiejsze utrzymywanie serwerów. W związku z tym prawie wszystkie gangi ransomware stworzyły dedykowane programy szyfrujące na VMware ESXi, których celem są takie właśnie serwery.

Podczas gdy wiele operacji oprogramowania ransomware wykorzystuje ujawniony kod źródłowy Babuk do tworzenia swoich programów szyfrujących, kilka takich jak Qilin tworzy własne algorytmy szyfrujące pliki, aby być jeszcze bardziej skutecznym i niewykrywalnym.

Malware Qilin szyfrujący VMware

W zeszłym miesiącu badacze bezpieczeństwa z MalwareHunterTeam znaleźli program szyfrujący ELF64 dla systemu Linux autorstwa gangu ransomware Qilin i udostępnili go BleepingComputer do analizy

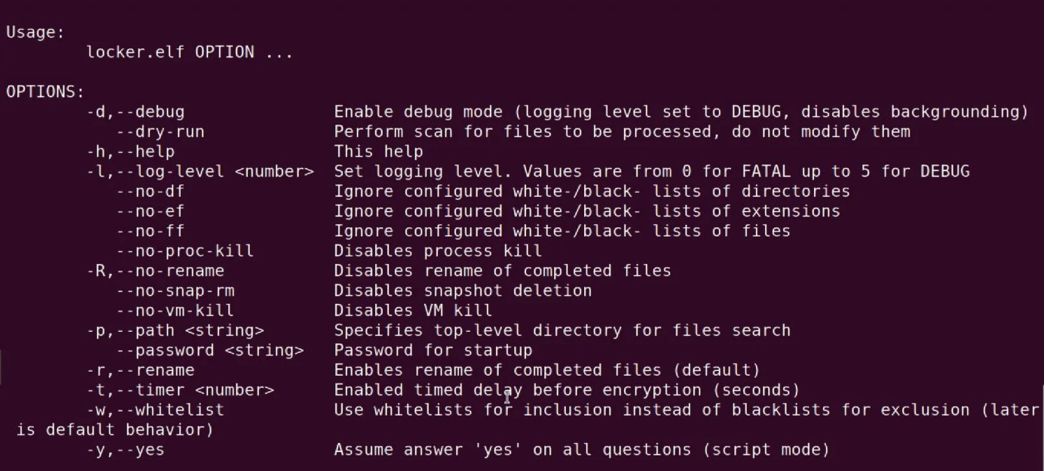

Chociaż omawiany ransomware może być używany na serwerach Linux, FreeBSD i VMware ESXi, koncentruje się głównie na szyfrowaniu maszyn wirtualnych i usuwaniu ich migawek. Qilin ma wbudowaną konfigurację określającą rozszerzenia zaszyfrowanych plików, procesy do zakończenia, pliki do zaszyfrowania lub wykluczenia oraz foldery do zaszyfrowania lub wykluczenia. Zawiera również liczne argumenty wiersza poleceń, umożliwiające szerokie dostosowanie opcji konfiguracyjnych i sposobu szyfrowania plików na serwerze. Argumenty obejmują opcje umożliwiające włączenie trybu debugowania, wykonanie uruchomienia próbnego bez szyfrowania jakichkolwiek plików lub dostosowanie sposobu szyfrowania maszyn wirtualnych i ich migawek.

Możliwe jest również skonfigurowanie listy maszyn wirtualnych, które nie powinny być szyfrowane.

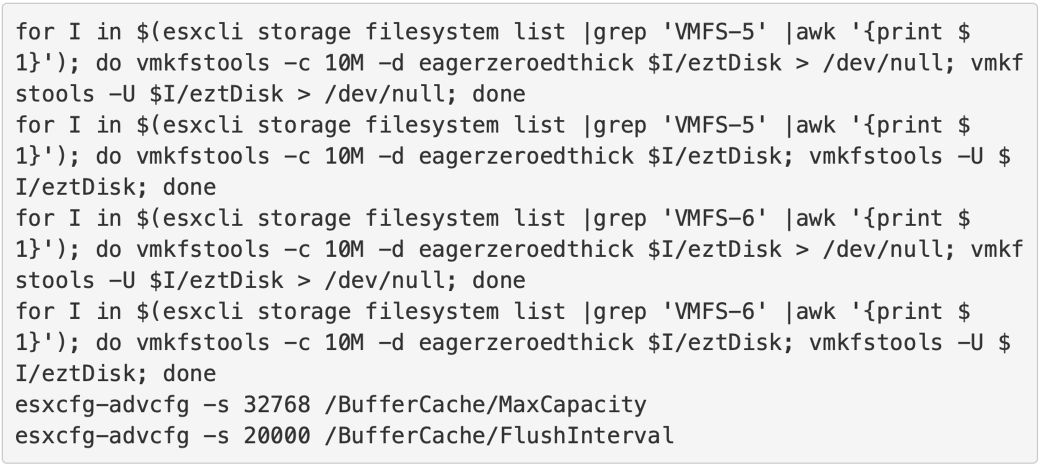

Podczas uruchamiania malware osoba atakująca musi określić katalog początkowy do szyfrowania i konkretne hasło powiązane z programem szyfrującym. Po uruchomieniu ransomware ustali, czy działa na serwerze Linux, FreeBSD czy VMware ESXi. Jeśli wykryje VMware ESXi, uruchomi następujące polecenia esxcli i esxcfg-advcfg, których nie widziano w przeszłości w innych programach szyfrujących na ESXi:

Ekspert ds. VMware Melissa Palmer powiedziała BleepingComputer, że polecenia te zostały prawdopodobnie skopiowane z biuletynów pomocy technicznej Vmware, gdzie udostępniano je w celu rozwiązania znanego błędu związanego z wyczerpaniem sterty pamięci VMware i zwiększenia wydajności podczas wykonywania poleceń ESXi na serwerze.

Przed zaszyfrowaniem wykrytych maszyn wirtualnych ransomware najpierw wyłącza wszystkie maszyny i usuwa ich migawki za pomocą następujących poleceń:

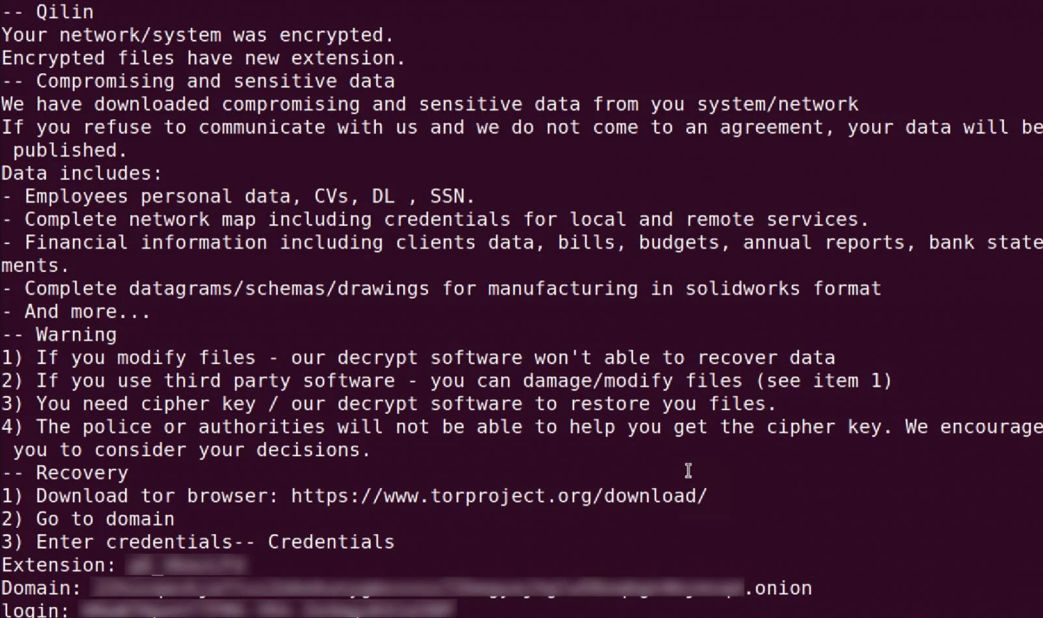

Wszystkie docelowe pliki zostają następnie zaszyfrowane, a do nazwy pliku zostaje dodane skonfigurowane rozszerzenie.

W każdym folderze tworzona jest notatka z żądaniem okupu, o nazwie [rozszerzenie]_RECOVER.txt, zawierająca łącza do strony negocjacyjnej Tor należącej do gangu ransomware oraz dane logowania wymagane do uzyskania dostępu do strony czatu ofiary.

Ze znanych i udanych włamań grupy Qilin wiemy, że żąda ona kwot w przedziale od 25 000 USD do nawet miliona USD.

Warto mieć na uwadze, że istnieje narzędzie szyfrujące z ogromnymi możliwościami kastomizacji. Użyte w odpowiedni sposób pozwala skutecznie i w sposób niewykrywalny zaszyfrować maszyny wirtualne na serwerach VMware.