Dziesiątki tysięcy serwerów pocztowych Microsoft Exchange w Europie, Stanach Zjednoczonych i Azji udostępnionych publicznie jest podatnych na błędy zdalnego wykonania kodu (ang. RCE).

Wymienione podatne systemy pocztowe korzystają z wersji oprogramowania, które obecnie nie są już obsługiwane i nie otrzymują żadnych aktualizacji od producenta. Przez to narażone są na wiele problemów związanych z bezpieczeństwem – niektóre spośród nich pod względem ważności otrzymały ocenę krytyczną.

Exchange Server 2007 nadal używany

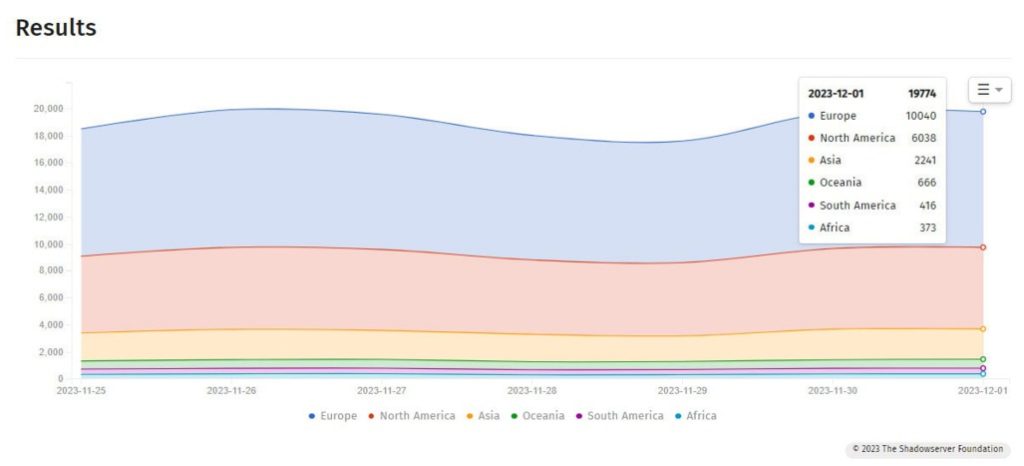

Skany światowej sieci przeprowadzone przez The ShadowServer Foundation pokazują, że w publicznym Internecie dostępnych jest obecnie blisko 20 000 serwerów Microsoft Exchange, które osiągnęły etap wycofania z eksploatacji (ang. EoL).

Na 6 grudnia 2023 ponad połowa podanych systemów zlokalizowana była w Europie. W Ameryce Północnej były 5804 serwery Exchange, a w Azji 2127 instancji.

Jednak statystyki ShadowServer mogą nie pokazywać pełnego obrazu. Yutaka Sejiyama, badacz bezpieczeństwa Macnica, odkrył, że ponad 30 000 serwerów Microsoft Exchange jest już poza wsparciem.

Według skanów Sejiyamy w Shodan pod koniec listopada w publicznej sieci WWW znajdowało się 30 635 komputerów z nieobsługiwaną wersją programu Microsoft Exchange:

- 275 instancji Exchange Server 2007,

- 4062 instancji Exchange Server 2010,

- 26 298 instancji Exchange Server 2013.

Ryzyko z podatności RCE

Badacz porównał także częstotliwość aktualizacji i zaobserwował, że od kwietnia tego roku globalna liczba serwerów EoL Exchange zmalała zaledwie o 18% z 43 656, co jest bardzo niewielkim spadkiem.

Fundacja ShadowServer podkreśla, że przestarzałe maszyny Exchange wykryte w publicznej sieci były podatne na liczne błędy w zdalnym wykonywaniu kodu.

Niektóre komputery ze starszymi wersjami serwera Exchange są podatne na ProxyLogon – krytyczny problem bezpieczeństwa oznaczony jako CVE-2021-26855, który można połączyć z mniej poważnym błędem oznaczonym jako CVE-2021-27065, aby umożliwić zdalne wykonanie kodu.

Według Sejiyamy na podstawie numerów kompilacji uzyskanych z systemów podczas skanowania blisko 1800 systemów Exchange jest podatnych na luki w zabezpieczeniach ProxyLogon, ProxyShell lub ProxyToken.

ShadowServer zauważa, że skanowane przez nich maszyny są podatne na następujące luki w zabezpieczeniach:

- CVE-2020-0688,

- CVE-2021-26855 – logowanie przez serwer proxy,

- CVE-2021-27065 – część łańcucha exploitów ProxyLogon,

- CVE-2022-41082 – część łańcucha exploitów ProxyNotShell,

- CVE-2023-21529,

- CVE-2023-36745,

- CVE-2023-36439.

Chociaż większość powyższych luk nie ma krytycznego stopnia ważności, Microsoft oznaczył je jako ważne. Co więcej, wszystkie z nich z wyjątkiem łańcucha ProxyLogon, który został wykorzystany w atakach, oznaczono jako „bardziej prawdopodobne” do wykorzystania.

Nawet jeśli firmy nadal korzystające z przestarzałych serwerów Exchange wdrożyły dostępne środki zaradcze, nie są one wystarczające. Microsoft zaleca nadanie najwyższego priorytetu instalowaniu aktualizacji na serwerach zewnętrznych.

W przypadku instancji bez dalszego wsparcia pozostaje tylko aktualizacja do wersji, która nadal otrzymuje przynajmniej aktualizacje zabezpieczeń, czyli Exchange 2016 lub Exchange 2019.