Badacze cyberbezpieczeństwa z zespołu Binary odkryli niedawno krytyczne luki w zabezpieczeniach UEFI, narażające urządzenia na ukryte ataki złośliwego oprogramowania. Nazwali ten kompletny zestaw luk „LogoFAIL”. Setki urządzeń firm Intel, Acer, Lenovo i innych są potencjalnie podatne.

Odkryte błędy stwarzają poważne zagrożenie, umożliwiając hakerom wykonanie złośliwego kodu podczas uruchamiania systemu, ominięcie środków bezpieczeństwa i ustanowienie trwałej kontroli.

Wykorzystanie ich umożliwia atakującym złamanie zabezpieczeń całego systemu, co prowadzi do:

- nieautoryzowanego dostępu,

- kradzieży danych,

- kompromitacji integralności systemu.

Sprawa jest bardzo poważna.

Analiza techniczna LogoFAIL

LogoFAIL to zestaw nowych luk bezpieczeństwa znalezionych w bibliotekach analizowania obrazów w oprogramowaniu systemowym podczas uruchamiania urządzenia.

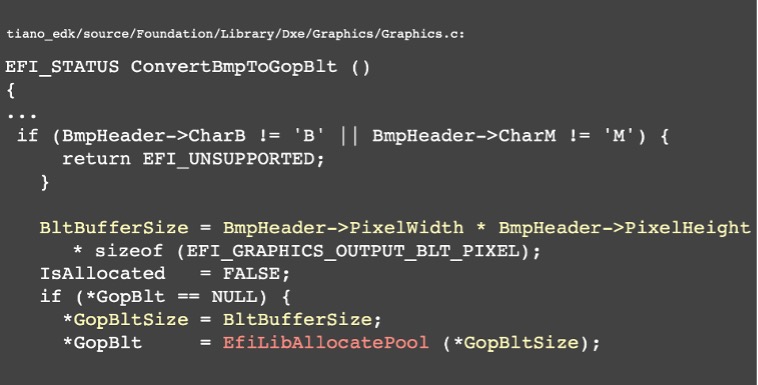

Wady wpływają na wielu dostawców i liczne ekosystemy, a szczególnie na kod referencyjny IBV (niezależnych dostawców BIOS-u). LogoFAIL wpływa zarówno na urządzenia x86, jak i ARM, koncentrując się na UEFI i IBV ze względu na podatne na ataki parsery obrazów. Najsłynniejszy atak został zaprezentowany w Black Hat USA w 2009 roku przez Rafała Wojtczuka i Aleksandra Tereshkina z wykorzystaniem błędu parsera BMP w kodzie referencyjnym UEFI.

Oprogramowanie LogoFAIL, początkowo znalezione na urządzeniach Lenovo, z lukami zgłoszonymi w ramach poradnika BRLY-2023-006, rozpoczęło się jako mały projekt badawczy.

Ujawnienie problemu namąciło w całej branży, a na światło dzienne wychodziły powierzchnie ataku w komponentach oprogramowania sprzętowego analizującego obrazy poprzez fuzzing i analizę statyczną za pomocą wtyczki efiXplorer w IDA.

Po początkowym fuzzowaniu wiele awarii doprowadziło do automatycznej selekcji za pomocą wewnętrznego środowiska analizy programów Binarly.

Więcej luk w kodzie Insyde wykryto i zgłoszono w ramach poradnika BRLY-2022-018.

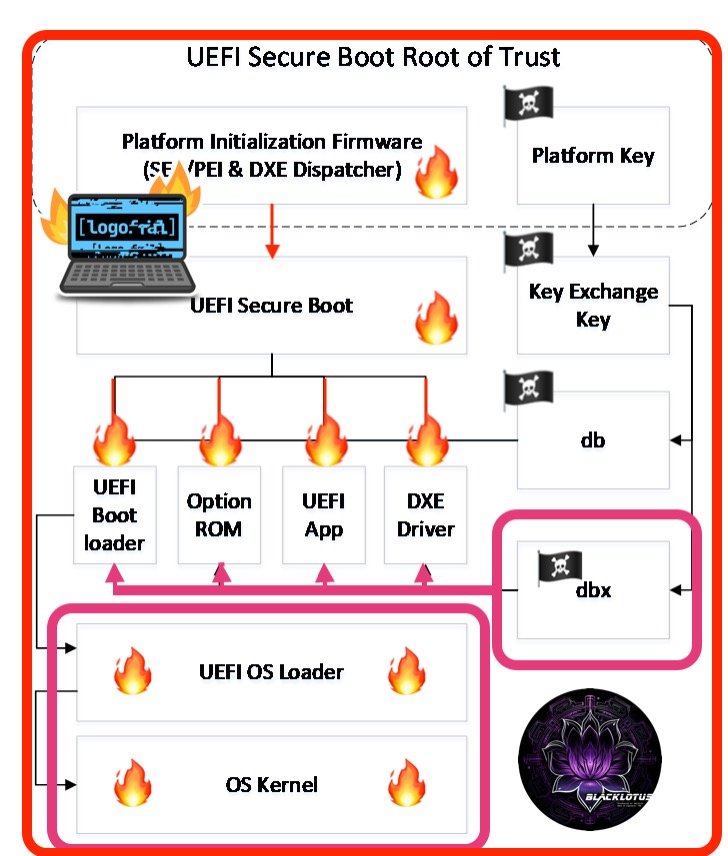

W jaki sposób LogoFAIL zagraża bezpieczeństwu systemu, omijając Secure Boot i Intel Boot Guard i zapewniając atakującym głęboką kontrolę?

Luki w analizie logo umożliwiają atakującym przechowywanie złośliwych obrazów na partycji systemowej EFI lub w sekcjach niepodpisanego oprogramowania sprzętowego.

Wykorzystanie ich podczas rozruchu pozwala na:

- dowolne wykonanie,

- omijanie bezpiecznego rozruchu,

- mechanizmy zweryfikowanego rozruchu oparte na sprzęcie.

Eksploatowanie partycji ESP przedstawia nowe podejście do wykorzystywania wyłącznie danych poprzez modyfikację obrazu logo, zmieniając perspektywę na powierzchnie ataku ESP.

W przeciwieństwie do BlackLotus i BootHole, LogoFAIL pozwala uniknąć modyfikowania programów ładujących lub oprogramowania sprzętowego, zapewniając integralność środowiska wykonawczego.

Eksploitacja ze zmodyfikowanym logo rozruchowym wyzwala dostarczenie niewykrywalnego ładunku po przeprowadzeniu pomiarów bezpieczeństwa, umożliwiając skompromitowanym, podpisanym komponentom UEFI złamanie bezpiecznego rozruchu.

Setki urządzeń firm Intel, Acer, Lenovo i innych są potencjalnie podatne na LogoFAIL

Jak podają badacze, „…dokładna lista urządzeń, których dotyczy problem, jest wciąż ustalana, ale należy pamiętać, że dotyczy to wszystkich trzech głównych IBV: AMI, Insyde i Phoenix, ze względu na liczne problemy bezpieczeństwa związane z analizatorami obrazu, które są dostarczane w ramach oprogramowania sprzętowego”.

Niezależnie od typu sprzętu (x86 lub ARM) wpływ ten obejmuje prawie wszystkie urządzenia zasilane przez tych dostawców. Rozległe luki w zabezpieczeniach ujawniają wyzwania w zakresie dojrzałości bezpieczeństwa produktu i jakości kodu w kodzie referencyjnym IBV, co wymaga bardziej proaktywnego i kompleksowego podejścia.

O problemie LogoFAIL dowiecie się więcej z poniższego nagrania: