Odkryty i opisany zbiór podatności w zabezpieczeniach oprogramowania sprzętowego (ang. firmware) modemów sieci 5G od głównych dostawców chipsetów, takich jak MediaTek i Qualcomm, wpływa na wiele modelów urządzeń IoT, USB czy nawet smartfonów z Androidem oraz iOS.

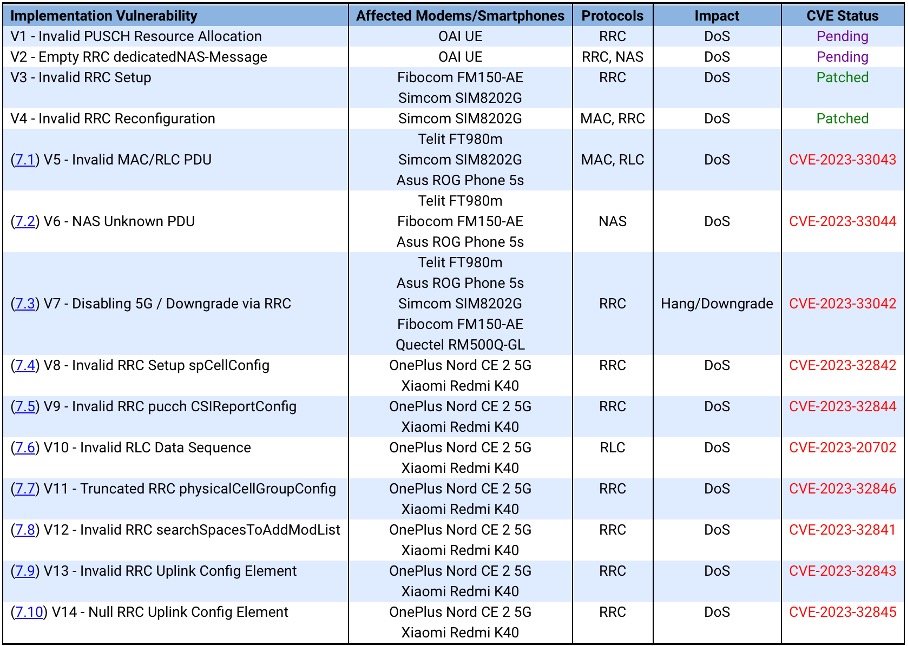

Spośród 14 błędów – zwanych potocznie „5Ghoul” – 10 dotyczy modemów 5G obu wspomnianych firm, z czego trzy zostały sklasyfikowane jako luki o wysokim stopniu ważności.

„Luki w zabezpieczeniach 5Ghoul mogą zostać wykorzystane do ciągłego przeprowadzania ataków mających na celu zerwanie połączeń, zablokowanie połączenia lub zmianę łączności 5G na 4G” – stwierdzili naukowcy z ASSET Research Group, odpowiedzialni za szczegółową analizę błędów i przeprowadzenie POC ataku.

Podatności zostały ujawnione przez zespół ASSET na Uniwersytecie Technologii i Projektowania w Singapurze (SUTD), ten sam, który odkrył BrakTooth we wrześniu 2021 r. i SweynTooth w lutym 2020 r.

Problem dotyczy aż 714 smartfonów 24 marek, w tym Vivo, Xiaomi, OPPO, Samsung, Honor, Motorola, realme, OnePlus, Huawei, ZTE, Asus, Sony, Meizu, Nokia, Apple i Google.

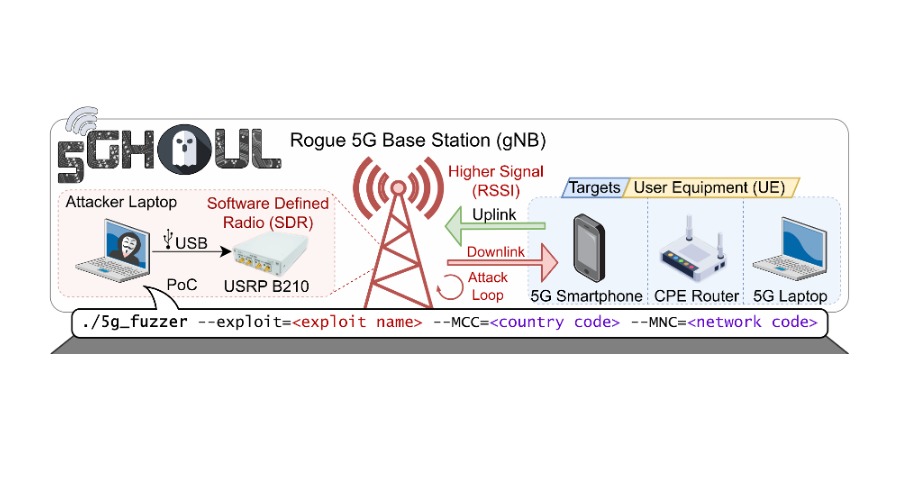

W skrócie ataki mają na celu oszukanie smartfona lub urządzenia obsługującego 5G w celu połączenia się z podstawioną stacją bazową (gNB), co skutkuje niezamierzonymi konsekwencjami.

Osoba atakująca nie musi znać żadnych tajnych informacji o docelowym urządzeniu, np. danych karty SIM, aby dokończyć rejestrację w sieci NAS. Atakujący musi jedynie podszyć się pod prawdziwego gNB, korzystając ze znanej listy parametrów – „Cell Tower”.

Haker może tego dokonać, korzystając z aplikacji takich jak Cellular-Pro, aby określić odczyty wskaźnika względnej siły sygnału (RSSI) i oszukać sprzęt użytkownika, by połączył się ze złośliwą stacją. Taka konfiguracja składa się z radia zdefiniowanego programowo oraz niedrogiego mini PC.

Wśród 14 podatności godna uwagi jest CVE-2023-33042. Może ona pozwolić atakującemu znajdującemu się w zasięgu radiowym na wywołanie obniżenia jakości łączności 5G lub odmowy usługi (DoS) w oprogramowaniu modemu X55/X60 firmy Qualcomm poprzez wysłanie zniekształconej kontroli zasobów radiowych (RRC) do docelowego urządzenia 5G.

Pomyślne wykorzystanie innych luk typu Denial of Service może wymagać ręcznego ponownego uruchomienia urządzenia w celu przywrócenia łączności 5G. Poniżej tabelka z listą wszystkich wykrytych podatności i modemami/urządzeniami, których dotyczą.

Aktualnie (na 9 grudnia 2023) poprawki zostały wydane zarówno przez MediaTek, jak i Qualcomm dla 12 z 14 usterek. Szczegóły dwóch pozostałych luk zostały utajnione ze względu na poufność i oczekuje się, że zostaną ujawnione w przyszłości.

Przez to, że podatności dotyczą firmware, czyli oprogramowania sprzętowego dostarczanego przez producentów chipsetów, łańcuch dostaw do użytkownika końcowego jest w tym przypadku złożony. Mogą minąć miesiące, zanim poprawki dojdą w jakiś sposób na urządzenia docelowe będące już w posiadaniu użytkowników.