Chińska instytucja wspierana przez państwo złamała funkcję Apple AirDrop, umożliwiając władzom identyfikowanie nadawców udostępniających „niepożądane treści” za pośrednictwem tego bezprzewodowego protokołu peer-to-peer.

Krótko o AirDrop

AirDrop to usługa, która umożliwia użytkownikom wykrywanie pobliskich komputerów Mac i urządzeń z systemem iOS oraz bezpieczne przesyłanie plików między nimi przez Wi-Fi i Bluetooth. Została wprowadzona w 2013 roku, najpierw na urządzeniach Apple w systemie iOS 7 (działa od wersji iPhone 5, iPad 4 i iPad mini). Później pojawiła się również na komputerach Mac.

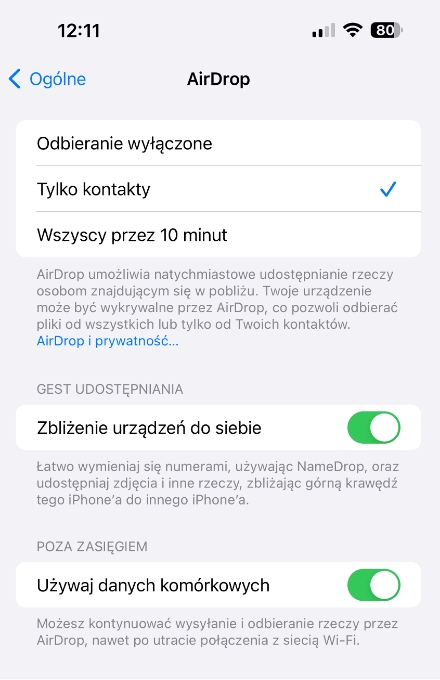

Co więcej, do funkcjonowania (możliwości odbierania plików) nie wymaga połączenia z Internetem ani obecności kontaktu odbiorcy w książce telefonicznej urządzenia nadawcy. Przesyłanie może być anonimowe (w zależności od ustawień urządzania). Domyślnie usługa ta jest zablokowana dla wszystkich spoza książki kontaktów.

Użytkownicy mogą wysyłać i odbierać zdjęcia, filmy, dokumenty, kontakty, hasła i wszystko, co można przenieść z palety obiektów do udostępniania.

Apple reklamuje ten protokół jako bezpieczny, ponieważ połączenie bezprzewodowe wykorzystuje szyfrowanie Transport Layer Security (TLS).

Złamanie zabezpieczeń AirDrop

Jak ujawniło wstępne dochodzenie, chiński haker wykorzystywał funkcję AirDrop do przesyłania plików ofiarom ze względu na możliwość zachowania anonimowości nadawcy . Jak to robił – nie wiadomo, lecz w celu wykrycia złośliwego aktora przeanalizowano jedno z urządzeń ofiary, które otrzymało nieznany AirDrop.

Miejskie Biuro Sprawiedliwości w Pekinie (BMBJ) informuje w swoim raporcie, że opracowało sposób na ominięcie szyfrowania protokołu i ujawnienie informacji identyfikujących nadawcę złośliwych AirDropów.

Złamanie szyfrowania informacji na Apple

Badacze twierdzą, że nazwa urządzenia nadawcy, adres e-mail i numer telefonu komórkowego są zaszyfrowane w dziennikach urządzeń z systemem iOS. Korzystając z tak zwanych tęczowych tablic, udało im się usunąć hash tych pól i przekonwertować wartość skrótu na oryginalny tekst. Dzięki temu byli w stanie uzyskać dostęp do wrażliwych informacji na temat nadawcy.

Ostatecznie wartości skrótu zostały złamane, ujawniając numery telefonów komórkowych i konta e-mail cyberprzestępców. Informacje te szybko przekazano organom ścigania.

Chiny twierdzą, że wykorzystały już tę metodę do „zidentyfikowania wielu podejrzanych zaangażowanych w sprawę”.

Zalecamy wyłączać odbieranie AirDrop, gdy go nie używacie – na pewno zwiększy to Wasze bezpieczeństwo.