W środę, czyli zaledwie jeden dzień po wypuszczeniu aktualizacji dla systemów Microsoft w ramach programu Patch Tuesday, Microsoft przyznał, że nowo odkryta krytyczna luka w zabezpieczeniach programu Exchange Server jest aktywnie wykorzystywana w środowisku naturalnym. Błąd został oczywiście załatany w ramach wtorkowych poprawek.

W poniedziałek pisaliśmy o krytycznych lukach w bezpieczeństwie, które w zeszłym tygodniu Microsoft załatał w swoich produktach. Była wśród nich jedna podatność typu zero-day, którą postanowiliśmy opisać w dzisiejszym poście, ponieważ dotyczy poczty Exchange i umożliwia zdalnym, nieuwierzytelnionym atakującym przeprowadzanie ataków przekaźnikowych NTLM (NTLM Relay) i eskalacji swoich uprawnień w systemie. Według najnowszych raportów ponad 28 500 serwerów Exchange jest nadal narażonych na ten problem bezpieczeństwa.

CVE-2024-21410 – zero-day w Exchange

Problem, śledzony jako CVE-2024-21410 (wynik CVSS: 9,8), został opisany jako przypadek eskalacji uprawnień wpływającej na serwer Exchange. Umożliwia atakującym wymuszenie uwierzytelnienia urządzenia sieciowego na kontrolowanym przez nich serwerze przekazującym NTLM. „Osoba atakująca może zaatakować klienta NTLM, takiego jak Outlook, wykorzystując lukę w zabezpieczeniach umożliwiającą wyciek danych uwierzytelniających NTLM” – stwierdziła firma w opublikowanym w zeszłym tygodniu poradniku.

Powstał też eksploit, który umożliwia podszywanie się pod docelowe urządzenia i podnoszenie uprawnień.

Microsoft odkrył tę lukę wewnętrznie i została ona naprawiona w aktualizacji zbiorczej 14 (CU14) programu Exchange Server 2019, która umożliwia ochronę przekazywania poświadczeń NTLM, znaną również jako rozszerzona ochrona uwierzytelniania (EPA).

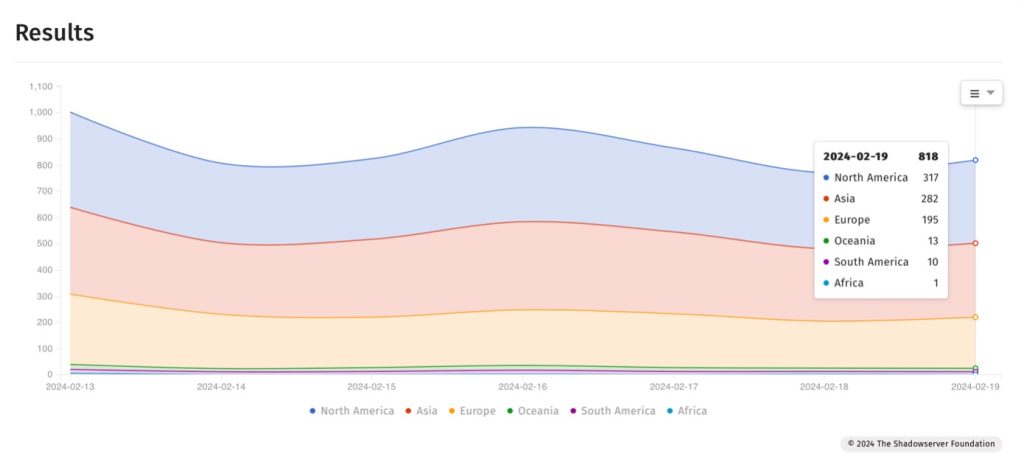

Z najnowszych raportów Shadow Server, opublikowanych w czasie weekendu, wynika, że w Internecie było jeszcze około 97 000 serwerów podatnych na ataki z wykorzystaniem tego zero-daya.

W poniedziałek 19 lutego było ich już 818, z czego aż 195 w Europie.

Jak poradzić sobie z problemem?

Microsoft udostępnił strategie zaradcze mające na celu ochronę przed tą podatnością.

Kluczowe rozwiązanie polega na włączeniu rozszerzonej ochrony (EP) na serwerach Exchange, która ma na celu wzmocnienie funkcjonalności uwierzytelniania systemu Windows Server poprzez łagodzenie ataków typu Relay i Man-in-the-Middle (MitM).

EP zostanie domyślnie automatycznie włączony na wszystkich serwerach Exchange po zainstalowaniu aktualizacji zbiorczej 2024 H1 (CU14).

W przypadku poprzednich wersji Exchange Server, takich jak Exchange Server 2016, administratorzy mogą aktywować EP za pomocą skryptu ExchangeExtendedProtectionManagement PowerShell dostarczonego przez firmę Microsoft. Niezwłoczne zastosowanie tych zabezpieczeń jest niezwykle istotne w celu ochrony przed atakami wymierzonymi w urządzenia bez poprawek.