Znaleziono nowy błąd w popularnych przeglądarkach internetowych, umożliwiający przejęcie kontroli nad komputerem. Problem dotyczy silnika WebGL odpowiadającego za renderowanie grafiki 3D, który jest częścią projektu Google ANGLE. Powstał też exploit wykorzystujący lukę w Internecie.

Dopiero co Mozilla załatała dwie luki typu zero-day w swojej przeglądarce Firefox (o czym pisaliśmy pod koniec marca tutaj), a mamy już kolejną podatność tego typu w Microsoft Edge oraz Google Chrome.

W przypadku opisywanego błędu osoba atakująca może utworzyć specjalnie spreparowaną stronę HTML, którą można umieścić w Internecie jako witrynę. Ta zaś może zawierać kod wykorzystujący opisywaną lukę, co potencjalnie prowadzi do naruszenia bezpieczeństwa systemu.

CVE-2024-2883 – opis techniczny

Z oczywistych powodów Google nigdy nie podaje zbyt wielu informacji na temat luk w zabezpieczeniach. Dostęp do szczegółów błędów i łączy może być ograniczony do czasu, gdy większość użytkowników otrzyma aktualizację z poprawką.

CVE-2024-2883 to krytyczna luka w zabezpieczeniach ANGLE w przeglądarce Google Chrome sprzed wersji 123.0.6312.86, typu „use after free” (UAF), która może umożliwić zdalnemu atakującemu wykorzystanie uszkodzenia sterty za pośrednictwem spreparowanej strony HTML.

CVE zostało przypisane przez Chrome. Ponieważ Microsoft Edge (oparty na Chromium) wykorzystuje Chromium, zatem luka dotyczy również tej przeglądarki.

Oficjalna strona CVE w witrynie Microsoftu ujawnia, że problem ten został już wykorzystany na wolności.

Google zaprezentowało ANGLE w 2010 roku. To komponent przeglądarki obsługujący zawartość WebGL (skrót od Web Graphics Library). WebGL to interfejs API JavaScript umożliwiający renderowanie interaktywnej grafiki 2D i 3D w dowolnej kompatybilnej przeglądarce internetowej bez użycia wtyczek.

UAF to z kolei rodzaj podatności, która powstaje w wyniku nieprawidłowego wykorzystania pamięci dynamicznej podczas działania programu. Jeśli po zwolnieniu miejsca w pamięci program nie wyczyści wskaźnika do tej pamięci, osoba atakująca może wykorzystać ten błąd do manipulowania programem. Odwoływanie się do pamięci po jej zwolnieniu może spowodować awarię programu, użycie nieoczekiwanych wartości lub wykonanie kodu. W takim przypadku wykorzystanie luki może doprowadzić do uszkodzenia sterty.

Uszkodzenie sterty ma miejsce, gdy program modyfikuje zawartość lokalizacji w pamięci poza pamięcią przydzieloną programowi. Skutki mogą być stosunkowo łagodne – i spowodować wyciek pamięci – lub śmiertelne i spowodować błąd pamięci, zwykle w programie, który powoduje uszkodzenie.

Luki w Chromium są uważane za krytyczne, jeśli „umożliwiają atakującemu odczyt lub zapis dowolnych zasobów (w tym między innymi systemu plików, rejestru, sieci itp.) na platformie bazowej, z pełnymi uprawnieniami użytkownika”.

Dostępne łatki

Microsoft wydał dla swojej przeglądarki internetowej aktualizację zabezpieczeń, która rozwiązuje kilka problemów związanych z bezpieczeństwem, w tym opisywany poniżej, wykorzystywany w środowisku sieciowym.

Google udostępniło aktualizację zabezpieczeń swojej przeglądarki internetowej Chrome 26 marca 2024 r. Oficjalne ogłoszenie o wydaniu na blogu dotyczącym wydań przeglądarki Chrome nie ujawniło informacji, jakoby Google było świadome wykorzystania jednego z błędów w środowisku sieciowym.

Błąd został naprawiony w wersjach stabilnych i rozszerzonych Chrome 26 marca 2024 r.

Microsoft wycofał wcześniejszą wersję Microsoft Edge 123. Firma wydała teraz wersję 123.0.2420.65, która rozwiązuje osiem unikalnych problemów związanych z bezpieczeństwem przeglądarki.

Jest exploit. Co na to Microsoft i Google?

Microsoft pisze: „Google zdaje sobie sprawę, że w środowisku naturalnym istnieje exploit dla CVE-2024-2883”.

Strona z informacjami o wydaniu przeglądarki Microsoft Edge również to potwierdza: „Ta aktualizacja kanału stabilnego zawiera poprawkę dla CVE-2024-2883, który według zespołu Chromium zawiera exploit na wolności”.

Łatajcie! Jak sprawdzić dostępne aktualizacje dla przeglądarki?

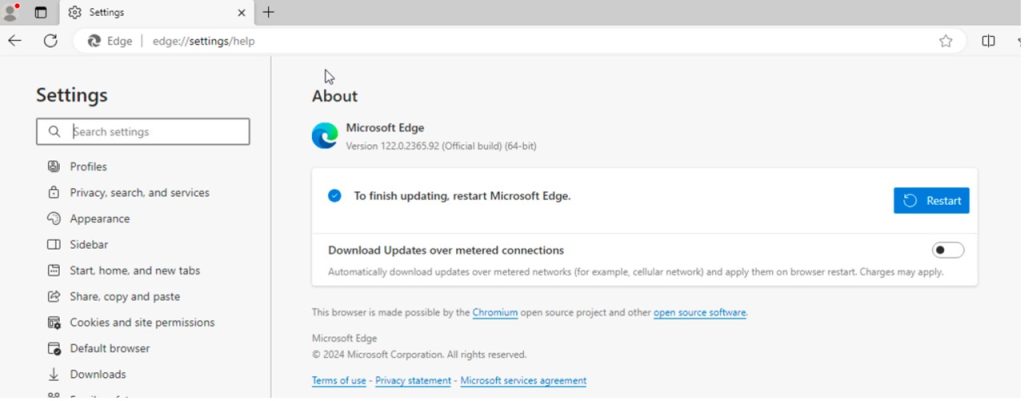

W celu sprawdzenia dostępnych aktualizacji dla Twojej przeglądarki należy wpisać w jej pasku adresu URL „chrome://settings/help”. Otworzy się odpowiednia strona z informacjami. Protokół „chrome” jest zwykle przekierowywany do protokołu specyficznego dla przeglądarki. Na przykład dla Microsoft Edge jest to „Edge://” lub „vivaldi://” dla Vivaldi.

Nowo otwarta strona zawiera informację o bieżącej wersji zainstalowanej w systemie przeglądarki. Dodatkowo sprawdza ona dostępność aktualizacji po jej otwarciu. Każda znaleziona aktualizacja jest od razu pobierana i instalowana.

Pamiętaj, że aby ukończyć instalację aktualizacji, musisz ponownie uruchomić przeglądarkę.

Nie wszyscy twórcy przeglądarek mogą udostępniać aktualizacje natychmiast. W takim przypadku należy sprawdzać ich dostępność co jakiś czas.

Ważne jest, aby zwracać uwagę na aktualizacje przeglądarek udostępniane przez producentów. Dzięki temu możesz szybko reagować na poważne problemy, które mogą potencjalnie narazić Twoje dane i systemy na ryzyko.