W opublikowanych we wtorek przez Adobe aktualizacjach zabezpieczeń znalazły się poprawki dla różnych wersji programów Acrobat i Reader eliminujące dwie krytyczne luki, które umożliwiają wykonanie dowolnego kodu: CVE-2024-45112 oraz CVE-2024-41869.

Czy można zaatakować ofiarę za pomocą dokumentu PDF?

Coś, co na pozór wydaje się niezmienne pod względem treści i kojarzone jest z bezpiecznym formatem wysyłania informacji, trafia na listę mediów, dzięki którym można przeprowadzić atak na użytkownika. Mowa o dokumentach PDF.

Przypominamy, że pisaliśmy o atakach z PDF już wcześniej – tutaj.

Ekspert ds. cyberbezpieczeństwa apeluje do użytkowników o pilne zaktualizowanie programu Adobe Acrobat Reader, po tym jak we wtorek wydano poprawkę dotyczącą luki typu zero-day, która umożliwia zdalne wykonywanie kodu. Luka, oznaczona jako CVE-2024-41869, jest krytycznym błędem bezpieczeństwa typu use after free – może on zostać wykorzystany przez złośliwy kod zawarty w specjalnie spreparowanym dokumencie PDF.

Podatność Use after free

Use after free to podatność występująca, gdy program próbuje uzyskać dostęp do danych w lokalizacji pamięci, która została już zwolniona, co może prowadzić do nieoczekiwanego zachowania, takiego jak awaria aplikacji lub jej zawieszenie. Co ciekawe, exploit typu proof-of-concept dla tej luki został już publicznie udostępniony, co oznacza, że zagrożenie jest realne i natychmiastowe. Jeśli cyberprzestępca zdoła umieścić złośliwy kod w tej lokalizacji pamięci, a program następnie uzyska do niej dostęp, może dojść do wykonania złośliwego kodu na docelowym urządzeniu.

Luka CVE-2024-41869 została odkryta przez badacza bezpieczeństwa, który zgłosił ją w ramach programu nagród za zgłaszanie błędów. Adobe zareagowało szybko, wydając stosowną łatkę. Użytkownicy są szczególnie narażeni, ponieważ dokumenty PDF powszechnie wykorzystuje się do pracy i w komunikacji, co sprawia, że ryzyko zainfekowania złośliwym plikiem jest wysokie.

Luka została załatana w najnowszych wersjach Adobe Acrobat Reader i Adobe Acrobat.

Jest exploit

Zarówno CVE-2024-39383, jak i CVE-2024-41869 zostały zgłoszone firmie Adobe przez Haifei Li z Check Point Research, jednego z twórców EXPMON.

Obecnie dostępny exploit typu proof-of-concept (PoC) nie jest w pełni funkcjonalny, a plik nie zawiera złośliwego ładunku. Wzbudza to pytania, czy jest to niedokończony exploit 0-day, który przypadkowo wyciekł, czy też plik PDF został stworzony wyłącznie do „testowania aplikacji PDF w celach bezpieczeństwa”.

Nie jest więc jasne, czy exploit jest wykorzystywany w rzeczywistych atakach po odpowiednim dopracowaniu.

Jednakże, ponieważ twórcy EXPMON planują wkrótce udostępnić próbkę pliku PDF oraz szczegółowy wpis na blogu dotyczący exploita, użytkownicy są zdecydowanie zachęcani do jak najszybszego zastosowania nowej aktualizacji.

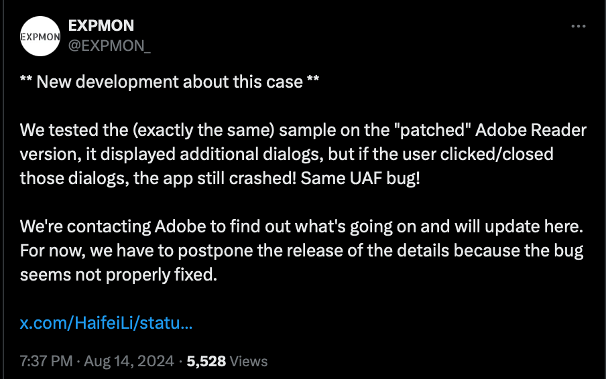

Po zgłoszeniu luki firmie Adobe przez Haifei Li w sierpniu wydano aktualizację zabezpieczeń. Okazało się jednak, że nie usunęła ona w pełni luki, która nadal mogła zostać wykorzystana po zamknięciu różnych okien dialogowych.

„Przetestowaliśmy dokładnie ten sam przykład na „załatanej” wersji Adobe Reader. Wyświetlał dodatkowe okna dialogowe, ale jeśli użytkownik je zamknął, aplikacja nadal się zawieszała! Ten sam błąd UAF!” – napisano z konta EXPMON na platformie X.

We wtorek Adobe wydało nową aktualizację zabezpieczeń, która naprawia błąd, obecnie śledzony jako CVE-2024-41869.

Li opublikuje szczegóły dotyczące wykrycia błędu na blogu EXPMON oraz dalsze informacje techniczne w nadchodzącym raporcie Check Point Research.