Popularne rozszerzenia w przeglądarce mogą być niebezpieczne – nowy raport LayerX

Każdy wie, że rozszerzenia przeglądarek internetowych są obecne w codzienności niemal każdego użytkownika, od sprawdzania pisowni po narzędzia AI. Jednak większość osób zajmujących się bezpieczeństwem IT nie zdaje sobie sprawy, że nadmierne uprawnienia dodatków do przeglądarki stanowią coraz większe ryzyko dla organizacji.

Organizacja LayerX właśnie ogłosiła wydanie Enterprise Browser Extension Security Report 2025. Według twórców dokument ten jest pierwszym i jedynym raportem łączącym statystyki publicznego rynku rozszerzeń z rzeczywistymi danymi telemetrycznymi dotyczącymi korzystania z nich w dużych korporacjach. Dzięki temu rzuca światło na jedną z najbardziej niedocenianych powierzchni zagrożeń w nowoczesnym środowisku IT – rozszerzenia przeglądarek webowych.

Raport ujawnia kilka informacji, które managerowie IT i bezpieczeństwa sieci z pewnością uznają za interesujące, opracowując swoje plany na drugą połowę 2025 roku. Obejmuje to analizy tego, ile rozszerzeń ma ryzykowne uprawnienia, jakie rodzaje uprawnień są przyznawane, czy można ufać twórcom rozszerzeń i wiele więcej. Poniżej przedstawiamy kluczowe statystyki z raportu.

Najważniejsze wnioski z Enterprise Browser Extension Security Report 2025:

- Rozszerzenia przeglądarek są wszechobecne w środowiskach korporacyjnych. 99% pracowników, czyli prawie wszyscy, mają zainstalowane rozszerzenia w przeglądarkach. 52% ma zainstalowanych ponad 10 rozszerzeń.

- Większość rozszerzeń może uzyskać dostęp do krytycznych danych. 53% rozszerzeń użytkowników korporacyjnych może uzyskać dostęp do poufnych danych, takich jak pliki cookie, hasła, zawartość stron internetowych, informacje o historii przeglądania itp.

- Kto publikuje rozszerzenia? Ponad połowa (54%) wydawców rozszerzeń jest nieznana i zidentyfikowana tylko za pośrednictwem Gmaila. 79% wydawców opublikowało tylko jedno rozszerzenie.

- Rozszerzenia GenAI stanowią rosnące zagrożenie. Ponad 20% użytkowników ma co najmniej jedno rozszerzenie z generatywnej sztucznej inteligencji, a 58% z nich ma zakresy uprawnień wysokiego ryzyka.

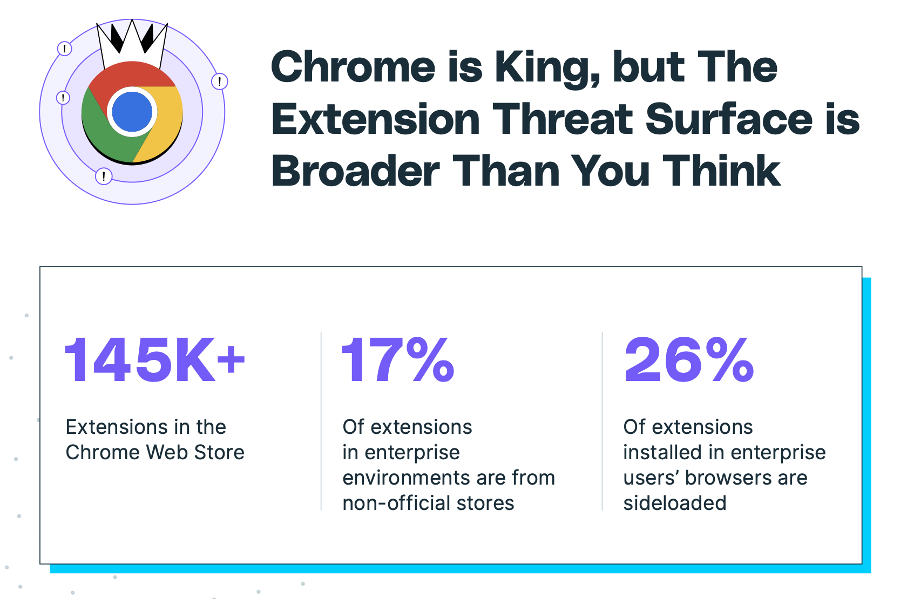

- Nieutrzymywane i nieznane rozszerzenia przeglądarki stanowią coraz większy problem. 51% rozszerzeń nie było aktualizowanych od ponad roku, a 26% rozszerzeń w korporacjach jest instalowanych „po cichu”, omijając nawet podstawową weryfikację sklepu Google czy Microsoft.

Rekomendacje dla zespołów bezpieczeństwa IT

Raport nie tylko dostarcza danych, ale także zapewnia praktyczne wskazówki dla zespołów ds. bezpieczeństwa, zalecając, jak radzić sobie z zagrożeniem związanym z rozszerzeniami przeglądarki.

Oto, co LayerX radzi organizacjom:

- Przeprowadzenie audytu wszystkich rozszerzeń – pełny obraz rozszerzeń stanowi podstawę zrozumienia powierzchni zagrożenia. Dlatego pierwszym krokiem w zabezpieczeniu się przed złośliwymi rozszerzeniami jest przeprowadzenie audytu wszystkich rozszerzeń używanych przez pracowników.

- Kategoryzacja rozszerzeń – określone typy rozszerzeń, które sprawiają, że są atrakcyjne do ataku. Może to wynikać z ich szerokiej bazy użytkowników (takich jak rozszerzenia GenAI) lub z uprawnień przyznanych takim rozszerzeniom. Warto też określić, które dodatki są niezbędne do pracy, a które wręcz przeciwnie. Kategoryzacja rozszerzeń może pomóc ocenić postawę bezpieczeństwa.

- Enumeracja uprawnień rozszerzeń – następnym krokiem jest wypisanie informacji, do których rozszerzenia mogą uzyskać dostęp. Pomaga to w dalszym mapowaniu powierzchni ataku i późniejszym skonfigurowaniu zasad.

- Ocena ryzyka rozszerzeń – teraz czas na zarządzanie ryzykiem. Oznacza to ocenę ryzyka dla każdego rozszerzenia na podstawie jego uprawnień i informacji, do których ma dostęp. Ponadto holistyczna ocena ryzyka obejmuje parametry zewnętrzne, takie jak reputacja, popularność, wydawca i metoda instalacji. Parametry te powinny zostać połączone w ujednolicony wynik ryzyka.

- Wdrożenie adaptacyjnego, opartego na ryzyku egzekwowania – na koniec organizacje mogą wykorzystać swoją analizę do zastosowania adaptacyjnych polityk egzekwowania dostosowanych do ich potrzeb i profilu ryzyka.

Zachęcamy do darmowego pobrania raportu LayerX i zapoznania się ze szczegółowymi wynikami.