W dobie wszechobecnych wyszukiwarek internetowych ufamy, że pierwsze wyniki w Google prowadzą do wartościowych, bezpiecznych treści. Jednak cyberprzestępcy coraz częściej wykorzystują nasze przyzwyczajenia, zatruwając wyniki wyszukiwania i kierując nieświadomych użytkowników na złośliwe strony internetowe. Ta strategia, znana jako SEO poisoning, zyskuje na popularności i staje się poważnym zagrożeniem zarówno dla użytkowników indywidualnych, jak i firm oraz instytucji.

W tym artykule przyjrzymy się, jak działają te ataki, jakie techniki są wykorzystywane i jak się przed nimi bronić – wszystko w oparciu o analizę najnowszych kampanii wykrytych przez ekspertów ds. cyberbezpieczeństwa.

Czym jest SEO poisoning?

SEO poisoning (zatruwanie wyników wyszukiwania) to technika, w której cyberprzestępcy manipulują algorytmami wyszukiwarek, aby promować spreparowane strony – często zawierające malware, phishing, fałszywe formularze logowania lub złośliwe pliki do pobrania.

Jak działa ta technika?

Proces zazwyczaj wygląda następująco:

- atakujący infekują istniejącą stronę internetową (często opartą o WordPress),

- dodają ukryte linki i skrypty pod konkretne słowa kluczowe,

- wyszukiwarka, indeksując stronę, uznaje ją za istotną dla danego zapytania,

- użytkownik klika wynik, trafia na pozornie normalną stronę, ale zostaje przekierowany do złośliwej zawartości.

Malvertising

Obok SEO poisoning hakerzy stosują także malvertising, czyli złośliwe reklamy. Wykupują oni reklamy w systemach takich jak Google Ads, podszywając się pod znane marki, by nakłonić użytkowników do kliknięcia i zainstalowania malware.

Dlaczego ataki są skuteczne?

- ludzie ufają pierwszym wynikom w Google,

- zainfekowane strony wyglądają wiarygodnie,

- reklamy wydają się pochodzić od znanych marek,

- ataki są trudne do wykrycia przez automatykę wyszukiwarek.

Przykładowe kampanie ataków

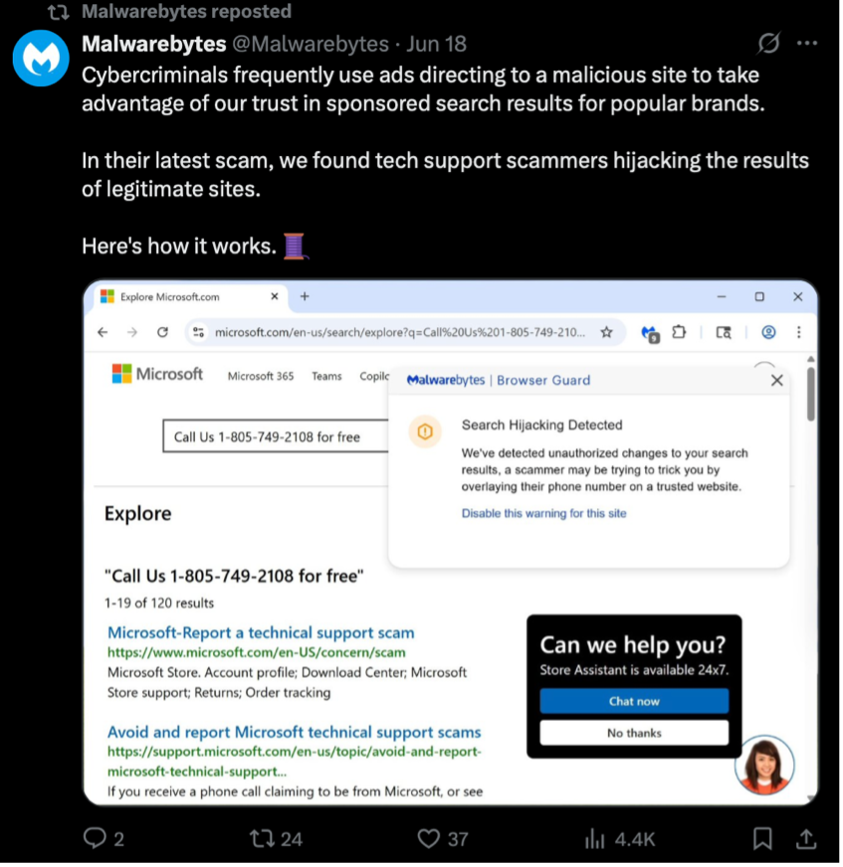

Badacze z Malwarebytes wykryli nowe zagrożenie na początku zeszłego tygodnia. Zwrócili uwagę, że ofiary, dzwoniąc pod podane w wynikach wyszukiwania fałszywe numery telefonów, nieświadomie kontaktują się z oszustami podszywającymi się pod oficjalnych konsultantów działu obsługi klienta.

„Te metody są wyjątkowo skuteczne, ponieważ sprawiają wrażenie autentyczności na wielu poziomach” – wyjaśniono w analizie opublikowanej przez Malwarebytes 18 czerwca 2025 roku. Skutki takich ataków wykraczają daleko poza jednorazowe oszustwa finansowe – mogą prowadzić do dalszych naruszeń bezpieczeństwa i kradzieży danych.

Dzięki wzbudzeniu zaufania poprzez stworzenie pozorów legalności, oszuści są w stanie wyłudzić od ofiary poufne dane osobowe, informacje płatnicze, a nawet nakłonić ją do udzielenia zdalnego dostępu do komputera. Może to skutkować instalacją ransomware, kradzieżą danych lub trwałym naruszeniem bezpieczeństwa całej sieci.

Inne popularne ataki

GootLoader

Złośliwe oprogramowanie dostarczane poprzez zmanipulowane wyniki wyszukiwania plików prawnych czy poradników IT. Użytkownik pobiera autentycznie wyglądający dokument, który ukrywa malware.

Bumblebee

Wykorzystuje literówki w nazwach domen (typosquatting) – użytkownik pobiera rzekomo znane oprogramowanie, zawiera ono jednak szkodliwy komponent DLL.

Fałszywe portale płacowe

Kampania z 2025 r. kierowała użytkowników mobilnych na spreparowane strony przypominające logowanie do systemów kadrowych, kradnąc dane logowania i zmieniając informacje płatnicze.

Jak działają takie ataki?

Najczęściej spotykane metody ataku wykorzystywane przy SEO poisoningu to:

- Cloaking – treść wyświetlana wyszukiwarce różni się od tej widocznej dla użytkownika,

- Wstrzykiwanie kodu – złośliwy JavaScript/PHP dodawany do stron CMS,

- Redirekty – automatyczne przekierowania po kliknięciu wyniku,

- Typosquatting – mylące adresy URL łudząco podobne do prawdziwych,

- Payloady z DLL – legalny instalator ładuje złośliwy plik DLL działający w tle.

Kto jest zagrożony?

- pracownicy korporacyjni i urzędnicy logujący się do portali wewnętrznych,

- użytkownicy szukający darmowych narzędzi lub poradników,

- firmy z niedostatecznie zabezpieczonymi stronami www.

Jak się chronić?

Dla użytkowników:

- Zawsze sprawdzaj dokładny adres strony.

- Unikaj klikania w reklamy instalatorów – pobieraj oprogramowanie ze źródeł producenta.

- Używaj narzędzi bezpieczeństwa: AdBlock, antywirus, rozszerzenia typu NoScript.

Dla właścicieli stron:

- Aktualizuj CMS i wtyczki.

- Monitoruj zawartość serwisu pod kątem obcych skryptów i linków.

- Ogranicz prawa zapisu dla nieautoryzowanych użytkowników.

- Korzystaj z WAF i narzędzi skanujących reputację domeny.

Rekomendacje

Monitoruj wyniki Google dla własnej domeny przy pomocy komendy site:twojadomena.pl,

- Skorzystaj z narzędzi takich jak Netcraft, VirusTotal czy Sucuri.

- Zadbaj o certyfikaty bezpieczeństwa i konfigurację DNS (DMARC, SPF).

- Edukuj pracowników o zagrożeniach płynących z wyszukiwarek.

Podsumowanie

SEO poisoning to cichy, ale niezwykle skuteczny sposób na infekcję użytkowników, jednak dzięki rosnącej wiedzy o jego mechanizmach i narzędziach ochrony możemy znacząco ograniczyć skuteczność tego typu ataków. W czasach, gdy każda kliknięta reklama czy pierwszy wynik w Google może prowadzić do kompromitacji systemu – czujność, wiedza techniczna i cyberhigiena stają się absolutną koniecznością.