Cyberprzestępcy wykorzystują powiadomienia w systemie Windows

Mówi się, że Cyberprzestępcy coraz częściej używają powiadomień „push” do stosowania bezpośredniej socjotechniki na użytkownikach. Powiadomienia systemowe, czy to na urządzeniach mobilnych czy na Windows 10, zawsze wzbudzają pewne zaufanie i nie wyglądają podejrzanie. W pełni uzasadnione jest więc, używanie ich przez hackerów do podszywania się pod legalne działanie systemu.

Ostatnie kampanie wykorzystują aktualizację Windows Defender i nakłaniają użytkowników do instalacji złośliwej aplikacji. Problem ten opisano na blogu McAfee.

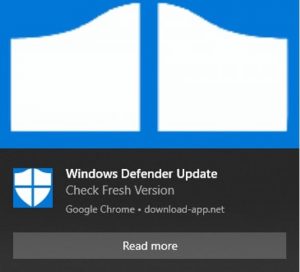

Opisany przykład ilustruje taktyki inżynierii społecznej stosowane do nakłaniania użytkowników do zainstalowania fałszywej aktualizacji programu Windows Defender. Wyskakujące okienko powiadomienia typu „toster” informuje użytkownika o aktualizacji programu Windows Defender. Jeśli przyjrzymy się mu bliżej zobaczymy, że źródłem jest przeglądarka Google Chrome:

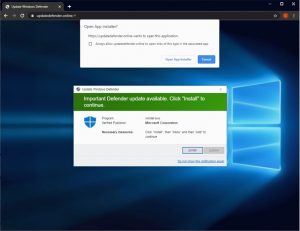

Po kliknięciu w powiadomienie użytkownik zostaje przeniesiony do fałszywej witryny:

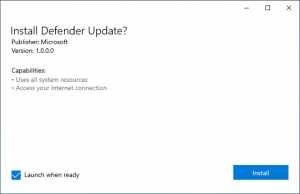

Witryna udostępnia podpisaną paczkę ms-appinstaller (MSIX). Po pobraniu i uruchomieniu użytkownik jest proszony o zainstalowanie rzekomej aktualizacji usługi Defender ze źródła „Publisher: Microsoft”:

Po instalacji aplikacja „Defender Update” pojawia się w menu Start, podobnie jak inne aplikacje systemu Windows.

Skrót wskazuje bezpośrednio na zainstalowane złośliwe oprogramowanie: C:\Program Files\WindowsApps\(…)\Eversible.exe, które jest trojanem kradnącym dane, atakującym różne aplikacje. Jego możliwości to między innymi zbieranie informacji o: – systemie (lista procesów, dyski HDD, numer seryjny, pamięć RAM, szczegóły karty graficznej) – dane profili aplikacji (Chrome, portfel Exodus, portfel Ethereum, Opera, Telegram) – dane użytkownika (wpisywana karta kredytowa, FileZilla)

Poniżej przedstawiamy IOC omawianego zagrożenia:

- MSIX installer: 02262a420bf52a0a428a26d86aca177796f18d1913b834b0cbed19367985e190

- exe: 0dd432078b93dfcea94bec8b7e6991bcc050e6307cd1cb593583e7b5a9a0f9dc

- złośliwa strona: updatedefender[.]online