Specjaliści cyberbezpieczeństwa z firmy Trellix opisali nową kampanię, wykorzystującą technologię wdrażania oprogramowania ClickOnce z Microsoftu i niestandardowe backdoory Golang. Atakowane są organizacje w sektorach energetycznym, naftowym i gazowym. Kampania otrzymała nazwę OneClick.

„Kampania wykazuje cechy zgodne z chińskimi aktorami zagrożeń, choć atrybucja pozostaje ostrożna” – stwierdzili badacze Trellix Nico Paulo Yturriaga i Pham Duy Phuc.

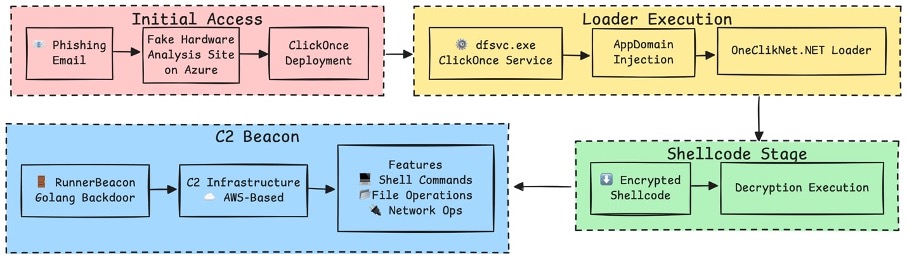

Ataki phishingowe wykorzystują program ładujący oparty na .NET, o nazwie OneClikNet, do wdrożenia zaawansowanej „tylnej furtki” opartej na Go, o nazwie kodowej RunnerBeacon. Został on zaprojektowany do komunikacji z kontrolowaną przez atakującego infrastrukturą, ukrywaną za pomocą usług w chmurze AWS.

ClickOnce to z kolei technologia oferowana przez Microsoft, umożliwiająca instalowanie i aktualizowanie aplikacji Windows przy minimalnej interakcji ze strony użytkownika. Wprowadzona wraz z .NET Framework 2.0, pierwotnie miała na celu uproszczenie procesu wdrażania oprogramowania. Ze względu na swoją funkcjonalność może być jednak wykorzystywana przez cyberprzestępców jako narzędzie do dyskretnego uruchamiania złośliwego oprogramowania.

Zgodnie z informacjami zawartymi w bazie wiedzy MITRE ATT&CK aplikacje ClickOnce mogą być używane do uruchamiania złośliwego kodu poprzez zaufany systemowy plik binarny Windows – dfsvc.exe, który odpowiada za instalację, uruchamianie i aktualizację takich aplikacji. Procesy te są uruchamiane jako potomne względem dfsvc.exe.

MITRE wyjaśnia: „Ponieważ aplikacje ClickOnce mają ograniczone uprawnienia, ich instalacja nie wymaga uprawnień administracyjnych. Sprawia to, że technologia może być wykorzystywana przez atakujących do wykonywania złośliwego kodu bez konieczności eskalacji uprawnień”.

Firma Trellix poinformowała, że ataki rozpoczynają się zwykle od kampanii phishingowych podsuwających linki do spreparowanych stron, np. fałszywych witryn do analizy sprzętu. Służą one do dostarczania aplikacji ClickOnce, które następnie uruchamiają złośliwy plik wykonywalny za pośrednictwem dfsvc.exe. Złośliwy plik to tzw. ładowarka ClickOnce, wykorzystująca technikę wstrzykiwania kodu znaną jako AppDomainManager Injection. Dzięki temu możliwe jest uruchomienie zaszyfrowanego kodu powłoki w pamięci, prowadzącego do załadowania złośliwego komponentu o nazwie RunnerBeacon.

Ten implant, napisany w języku Go (Golang), może komunikować się z serwerem dowodzenia (C&C) przy użyciu różnych protokołów: HTTP(S), WebSockets, surowych nazwanych potoków TCP oraz SMB. Umożliwia on m.in. manipulację plikami, wyliczanie i zakończenie procesów, wykonywanie poleceń powłoki, eskalację uprawnień poprzez kradzież tokenów i ich podszywanie się, a także poruszanie się po sieci (tzw. lateral movement). RunnerBeacon wyposażony jest również w mechanizmy antyanalizy. Do tego wspiera funkcje sieciowe, takie jak skanowanie i przekierowywanie portów czy obsługa protokołu SOCKS5, co umożliwia jego wykorzystanie jako narzędzia proxy.

Analitycy zauważyli, że RunnerBeacon wykazuje duże podobieństwo do złośliwego oprogramowania z rodziny Geacon (Geacon, Geacon Plus, Geacon Pro), które również bazuje na języku Go i naśladuje techniki znane z frameworka Cobalt Strike.

„Pod względem zestawu komend i obsługiwanych funkcji RunnerBeacon przypomina znane warianty Geacon. Może to sugerować, że mamy do czynienia z jego rozwiniętą lub zmodyfikowaną wersją, przystosowaną do bardziej dyskretnych działań w środowiskach chmurowych” – oceniają analitycy.

Tylko w marcu 2025 r. zidentyfikowano trzy nowe warianty aplikacji ClickOnce wykorzystywanych w atakach – v1a, BPI-MDM oraz v1d – z których każdy charakteryzował się coraz lepszym ukrywaniem swojej aktywności. Sam RunnerBeacon został po raz pierwszy wykryty we wrześniu 2023 r. w ataku na firmę z sektora ropy i gazu na Bliskim Wschodzie.

Choć technika AppDomainManager Injection była wcześniej wykorzystywana przez grupy powiązane z Chinami i Koreą Północną, obecna kampania nie została przypisana żadnemu znanemu podmiotowi. Warto dodać, że opisywane działania pokrywają się z informacjami udostępnionymi przez firmę QiAnXin. Według jej analizy grupa APT-Q-14 również używała ClickOnce do rozprzestrzeniania złośliwego oprogramowania, wykorzystując przy tym lukę typu zero-day XSS w webowej wersji nieujawnionej platformy e-mail. Luka ta została już załatana.

W najnowszej aktualizacji od Trellix z 30 czerwca 2025 roku możemy przeczytać, że aktywność, którą świat śledzi jako OneClik, była częścią kontrolowanej próby Red Team.

„Mimo to OneClik wyróżnia się realistyczną symulacją relacji handlowej między państwami” – komentuje firma. „Kampania pokazuje, jak przeciwnicy – lub czerwone zespoły ich naśladujące – mogą stosować taktyki living-off-the-land, łącząc się z zaufanymi narzędziami chmurowymi i korporacyjnymi po to, by uniknąć tradycyjnych mechanizmów wykrywania”.