Posty

Google gromadzi mnóstwo danych o użytkownikach urządzeń z Androidem, nawet jeśli nie uruchomili oni żadnej aplikacji

Mamy złą informację dla użytkowników systemu Android. Najnowsze badania wykazały, że usługi Google Play, sklep Google Play i inne preinstalowane…

Czytaj więcej ›

Jak AI zmieniło metody ataków DDoS?

Usługi typu booter/stresser, znane również zbiorczo jako branża DDoS-for-hire, są w dzisiejszych czasach dostępne w dark webie, co znacznie ułatwia…

Czytaj więcej ›

Jak działa botnet? Opis na przykładzie Vo1d

Badacze z całego świata zwracają uwagę na fakt, że cyberprzestępcy zwiększają możliwości botnetu znanego jako Vo1d. Jak ostrzegała we wrześniu…

Czytaj więcej ›

Bezpieczeństwo protokołu RDP – na czym stoimy?

Prawdopodobnie ponad 15% osób pracuje dziś zdalnie – w dowolnym modelu. Przedsiębiorstwa potrzebują w związku z tym wydajnych i bezpiecznych…

Czytaj więcej ›

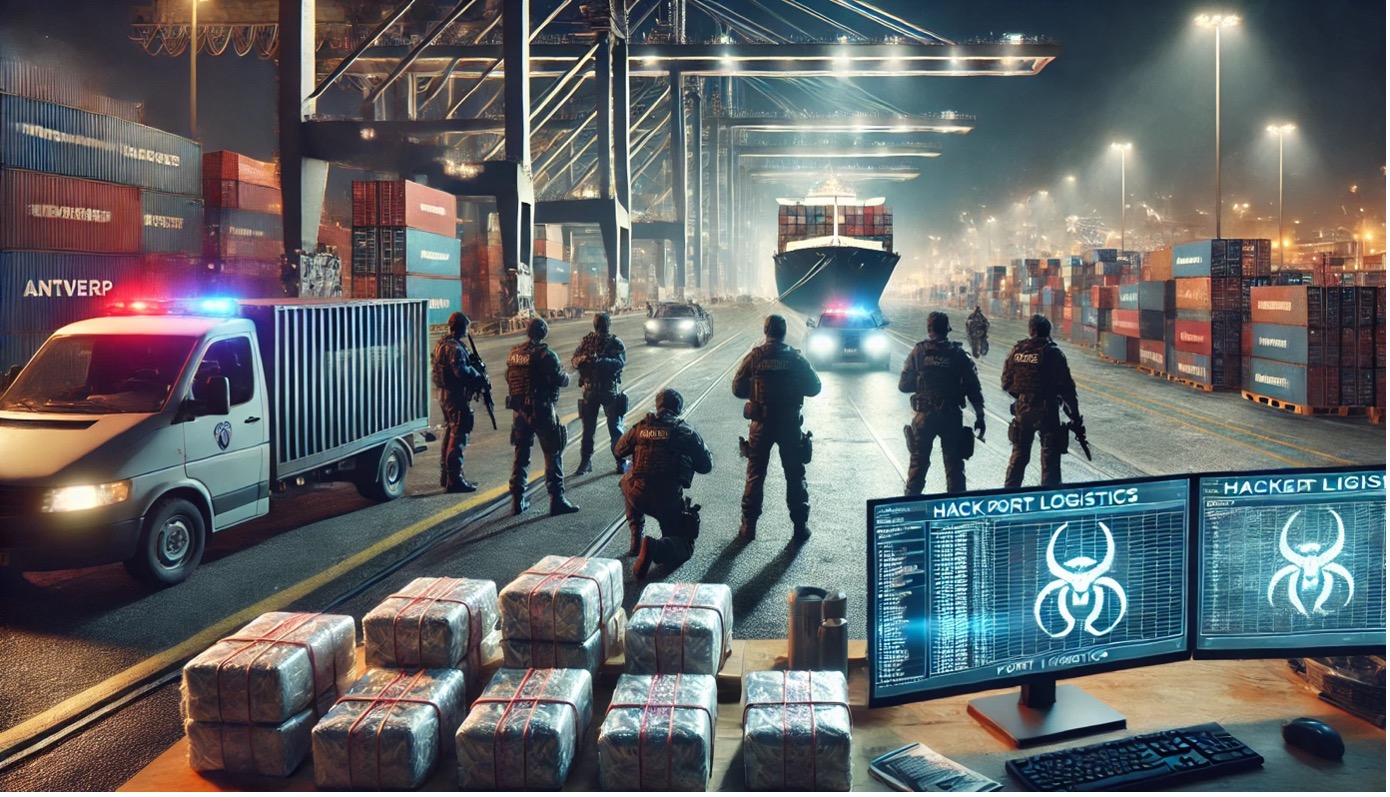

Jak specjaliści cyberbezpieczeństwa zostali członkami gangu

W dzisiejszym tekście postanowiliśmy wziąć na tapet ciekawą historię, która rozegrała się w latach 2011-2013. Może ona stanowić dobry materiał…

Czytaj więcej ›

Uwaga na lukę w zabezpieczeniach przełączników Cisco Nexus. Możliwe przeprowadzenie DoS!

Cisco wydało ostrzeżenie dotyczące luki w zabezpieczeniach przełączników Nexus serii 3000 i 9000, mogącej prowadzić do ataku typu odmowa usługi…

Czytaj więcej ›

Co administratorzy IT powinni wiedzieć przed końcem wsparcia dla Exchange 2016/2019?

Od dziesięcioleci Microsoft Exchange stanowi podstawę komunikacji biznesowej, obsługując pocztę e-mail, planowanie pracy i kooperacje w organizacjach na całym świecie.…

Czytaj więcej ›

Luka przepełnienia bufora w poleceniu odczytu GRUB może pozwolić na obejście Secure Boot w Linuksie

W ostatnim czasie opisaliśmy kilka ciekawych luk w systemie Windows. Fani Linuksa pewnie zacierali wówczas ręce, ale dziś mamy złe…

Czytaj więcej ›

Rekordowa kradzież kryptowalut o wartości 1,5 mld USD – co już wiemy?

Bybit, czyli jedna z największych i najpopularniejszych giełd kryptowalut, ujawniła w piątek, że zaawansowany atak hakerski doprowadził do kradzieży aktywów…

Czytaj więcej ›

DeepSeek a problemy z socjotechniką

O DeepSeek w kontekście podatności modelu R1 już na Hacku pisaliśmy. Postanowiliśmy jednak wrócić do tematu, by zwrócić uwagę na…

Czytaj więcej ›

Przejęcie uprawnień z poziomu SYSTEM w Windowsie. Nowy zero-day w narzędziu do czyszczenia dysków

Mamy kolejny scenariusz na przejęcie najwyższych uprawnień w systemie Windows. W omawianym dziś przypadku winowajcą będzie błąd w narzędziu do…

Czytaj więcej ›

Android 16 wprowadza nowe metody ochrony przed oszustwami, blokując niektóre funkcje podczas połączeń telefonicznych

Google pracuje nad nową funkcją bezpieczeństwa dla systemu Android, która ma blokować możliwość zmiany niektórych wrażliwych ustawień smartfona podczas połączeń…

Czytaj więcej ›

Nowy zero-day w Windowsie wykorzystywany w atakach!

W czwartek 13 lutego ClearSky Cyber Security – izraelska firma zajmująca się cyberwywiadem – ujawniła, że zaobserwowano powiązaną z Chinami…

Czytaj więcej ›

Nowa podatność SQL injection w PostgreSQL

Kilka dni temu specjalista Rapid7 odkrył podatność SQL injection o wysokim poziomie krytyczności, dotyczącą interaktywnego narzędzia PostgreSQL psql. Luka otrzymała…

Czytaj więcej ›

Apple ostrzega – krytyczna luka wykorzystywana w atakach!

W poniedziałek 10 lutego Apple wydało pilną poprawkę dla swoich flagowych platform iOS i iPadOS, jednocześnie ostrzegając, że krytyczna luka…

Czytaj więcej ›