Atak Pass-the-Ticket uznawany jest za młodszego kuzyna ataku Pass-the-Hash. Odkąd nowsze systemy operacyjne Windows w dużym stopniu uodporniły się na ataki wykorzystujące przejęte hashe użytkowników, hakerzy zaczęli wyznaczać nowe wektory ataku. Jednym z celów stał się domyślny protokół uwierzytelniania w systemach Windows, czyli protokół Kerberos. Za pomocą ataku Pass-the-Ticket możliwe jest użycie skradzionego wcześniej biletu uwierzytelniającego Kerberos i podszywanie się pod innego użytkownika podobnie jak w przypadku Pass-the-Hash. Pozwala to atakującemu na obejście systemu zabezpieczeń w domenie Active Directory i ułatwia rozprzestrzenianie się po organizacji.

Zwykle Pass-the-Ticket przeprowadza się według następującego scenariusza. Osoba z podwyższonymi uprawnieniami dostaje malware kopiujący jej bilet Kerberos do pliku lub wysyłający go bezpośrednio na stację hackera. Hacker wykonuje komendę Pass-the-Ticket i używa przechwyconego biletu Kerberos na swojej sesji. Dzięki temu uzyskuje dostęp do nowych zasobów. Często sprowadza się to uzyskania dostępu do kontrolera domeny i przygotowania Golden Ticket’u, czyli całkowitego przejęcia władzy nad domeną.

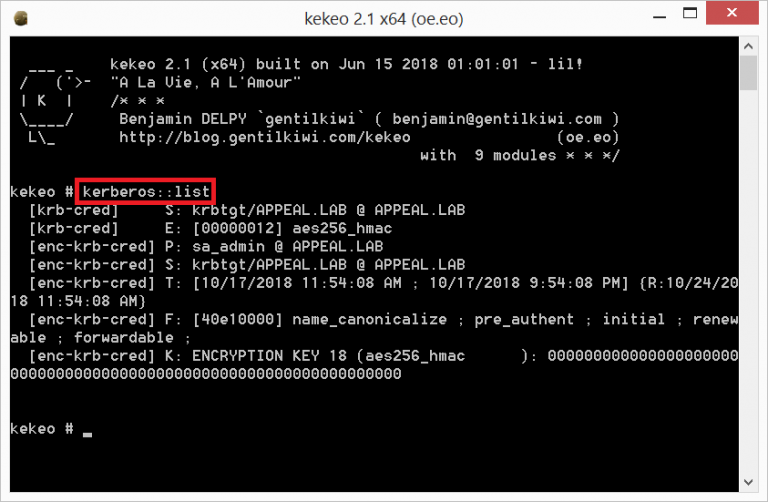

Do kradzieży biletów oraz samego przeprowadzania ataku cyberprzestępcy wykorzystują różnorodne narzędzia. Koncepcja Pass-the-Ticket sama w sobie nie jest czymś nowym, jednak metody przeprowadzania ataku są ciągle rozwijane. Jednym z najbardziej interesujących według nas narzędzi jest Kekeo (https://github.com/gentilkiwi/kekeo). Jest to nowy, niewielki i prosty program twórcy Mimikatz’a. Pozwala na kopiowanie biletów Kerberos z aktywnych sesji użytkowników bez ingerencji w procesy czy pamięć systemu. Dzięki temu jest niewykrywalny przez najnowsze oprogramowania AV oraz łatki zabezpieczeń.

Poniżej przestawiono Kekeo uruchomione na sesji administratora oraz komendę kerberos::list wyświetlającą aktualnie posiadające przez administratora bilety. Za pomocą jednego polecenia tgt::deleg można skopiować bilety do pliku i zapisać na dysku lokalnym.

Aby wykonać atak Pass-the-Ticket za pomocą Kekeo nie potrzebujemy nawet uprawnień lokalnego administratora. Wystarczy podejrzeć aktywną sesję użytkownika, którego poświadczenia chcemy posiąść, skopiować jego bilet Kerberos i podmienić go na swojej sesji.

Jak się chronić?

W celu wykrycia tego typu zachowań należy stale monitorować logowania użytkowników i zwracać uwagę na częste zmienianie hostów oraz wiele aktywnych sesji na jednym koncie użytkownika. Takie zachowania mogą świadczyć o fazie Lateral Movement zaplanowanego cyber ataku KILLCHAIN.

Przeprowadzenie ataku Pass-the-Ticket za pomocą Kekeo zaprezentowaliśmy na filmie poniżej.