Krótkie wprowadzenie do narzędzia

Mimikatz to narzędzie open-source służące do zbierania i wykorzystywania poświadczeń w systemach Windows. Od czasu jego wprowadzenia w 2011 roku przez autora Benjamina Delpy, liczba ataków w systemach Windows opartych na uwierzytelnianiu cały czas rośnie. Również ilość i różnorodność sposobów jakimi Mimikatz może być dostarczony do środowiska jest bardzo duża, dlatego staje się on coraz trudniejszy do wykrycia przez specjalistów ds. Bezpieczeństwa. Doprowadziło to do tego, że Mimikatz jest obecnie używany w praktycznie każdym cyberataku. Przykładem może być powszechnie znany ransomware Petya. Po dostaniu się do środowiska, wykorzystywał on przekompilowany kod Mimikatz’a do kradzieży poświadczeń i rozprzestrzeniania się po sieci organizacji. Obecnie narzędzie Mimikatz uważane jest za hakerski ,,szwajcarski scyzoryk”. Istnieją jednak sposoby ochrony przed tego typu kradzieżą i nadużywaniem poświadczeń. Należy zacząć od zrozumienia mechanizmów i podatności jakie wykorzystują atakujący oraz zrozumieć ryzyko i skalę zagrożenia.

Mimikatz jest przede wszystkim narzędziem typu „post-exploitation”, co oznacza, że jest wykorzystywany na już skompromitowanej przez atakującego maszynie. Osoba używa go więc, aby rozszerzyć swój dostęp w organizacji i ostatecznie uzyskać pełną kontrolę.

Jak wygląda kradzież danych w Mimikatz?

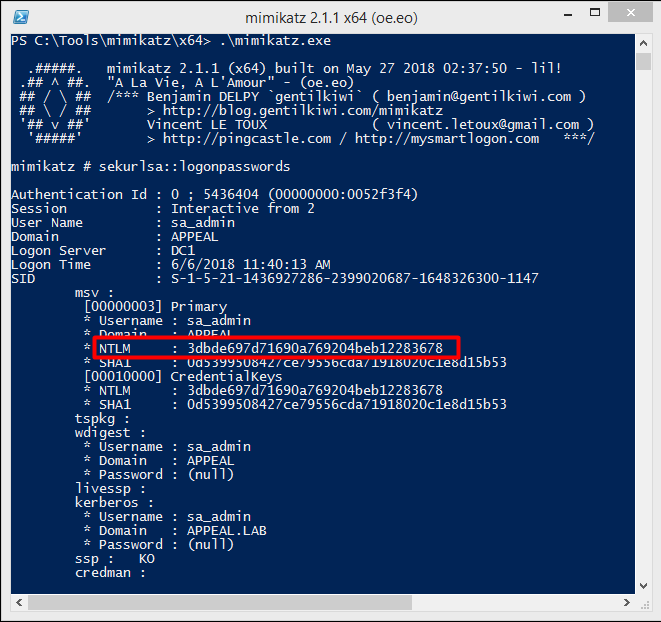

Kradzież danych uwierzytelniających można dokonać na wiele sposobów. Jednym z nich jest użycie polecenia sekurlsa::logonpasswords, które wyświetli informacje o haśle dla wszystkich aktualnie i ostatnio zalogowanych użytkowników i komputerów. Jeśli więc atakujący skompromituje jedną maszynę, może użyć Mimikatza do uzyskania poświadczeń innych osób logujących się ostatnio na tym komputerze. Pozwala to na przemieszczanie się po hostach w organizacji i szukanie możliwości na podniesienie uprawnień. Poniżej pokazany jest przykład pobrania skrótu NTLM haseł dla kont logowanych na hoście. Można wykorzystać go potem do podszycia się pod wybrane konto.

Innym sprytnym sposobem kradzieży poświadczeń w Mimikatz jest na przykład użycie DCSync. Dzięki tej metodzie atakujący może podszywać się pod kontroler domeny i prosić Active Directory o replikację najbardziej poufnych informacji o hasłach.

Zdobycie poświadczeń jest pierwszym krokiem zaplanowanych ataków hakerskich. [Kampania Killchain]. W dalszych etapach Mimikatz pozwala używać skradzionych poświadczeń, w celu podszywania się pod inne osoby lub komputery. Narzędzie oferuje łatwe wykonywanie czynności pass-the-ticket i pass-the-hash. Korzystając z polecenia sekurlsa::pth można użyć ostatnio znaleziony skrót NTLM i uruchomić proces jako inny użytkownik.

Po przeprowadzonym udanym ataku i skompromitowaniu domeny Mimikatz oferuje atakującym kilka sposobów, aby nie stracili kontroli nad domeną, nawet po wykryciu. Golden Ticket czy Silver Ticket zapewniają skuteczne sposoby tworzenia fałszywych biletów Kerberos. Metody te są bardzo trudne do wykrycia i zapewniają napastnikom nieograniczony dostęp.

Jak się chronić przed Mimikatz?

Chociaż wszystkie poważne oprogramowania antywirusowe zawierają sygnatury Mimikatz, to kod źródłowy dostępny dla każdego, pozwala na przekompilowanie wersji Mimikatza, co powoduje uniknięcie wykrycia. Dlatego, obecność samego narzędzia w systemie jest prawie niemożliwa do zauważania i należy bardziej wyczekiwać, aż zostanie użyte. Mimikatz wymaga dostępu administratora i często uprawnień debugowania, w celu wykonania interakcji z procesem LSASS (Local Security Authority Subsystem Service). To właśnie ten proces zapewnia dostęp do pamięci, w której zapisane są dane uwierzytelniające kont logujących się od czasu ostatniego restartu systemu. Należy więc monitorować wszystkie modyfikacje i interakcje związane z procesem LSASS.exe. Po za tym, podejrzane uruchamianie procesów jako inny użytkownik oraz przeskoki na inne hosty w organizacji (tzw. Lateral Movement) mogą być objawem używania Mimikatza.

Musimy być czujni i stale rozwijać systemy zabezpieczeń

Autor Mimikatz’a, Benjamin Delpy, zapewnia że możliwości narzędzia będą cały czas rozszerzane. Dla przykładu w styczniu 2018 roku wprowadzono atak zwany DCShadow, który spowodował wiele zamieszania w środowisku cybersecurity. Polityka społeczności Mimikatz’a wymusza więc na systemach bezpieczeństwa ciągłe dostosowywanie się do nowych ataków.