Kolejna podatność Zero-day dotycząca systemów operacyjnych Microsoft Windows została niedawno opublikowana. Istnieje prosty scenariusz, który umożliwia zdalnemu cyberprzestępcy wykonanie niepożądanego kodu na komputerze z systemem Windows. Odkrywcą luki jest pasjonat cyberbezpieczeństwa John Page. Podatność została zgłoszona do Microsoftu, za pośrednictwem programu Zero Day Initiative, jednak gigant techniczny odmówił wykonania poprawek w najbliższym czasie..

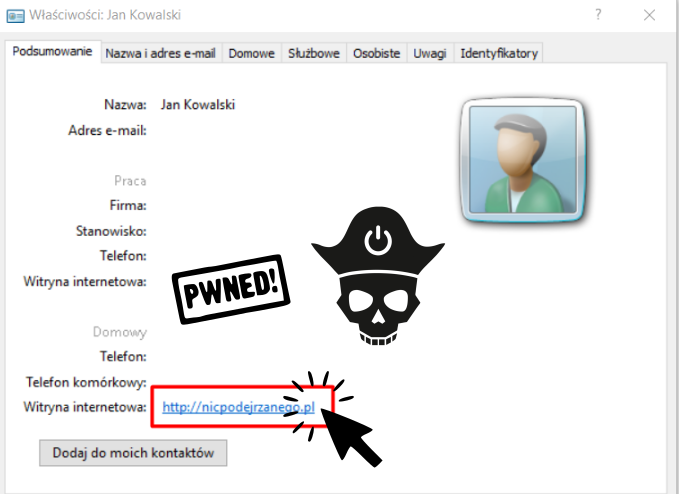

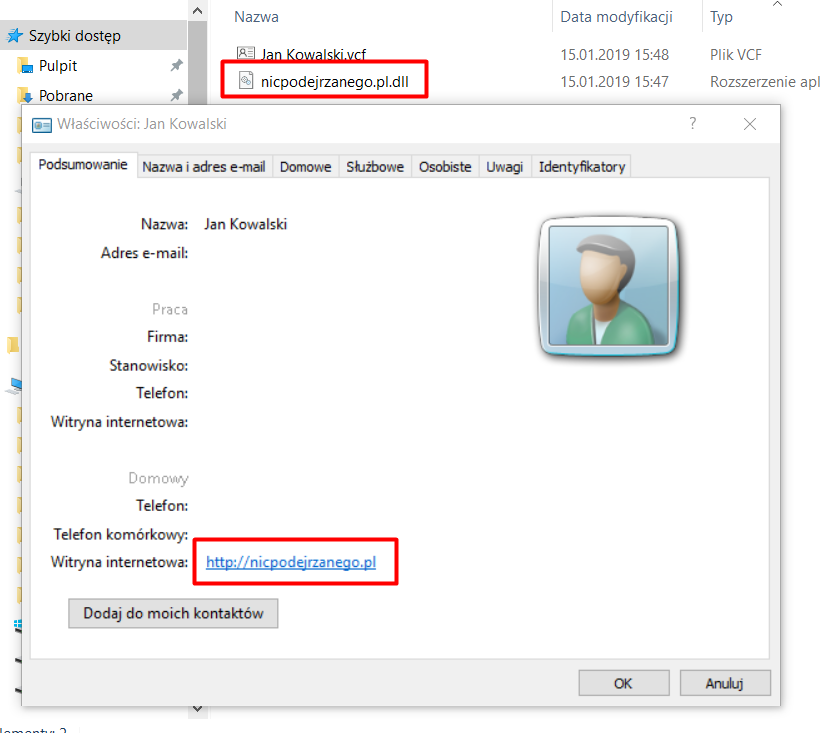

Podatność, której nie przypisano żadnego numeru CVE, dotyczy przetwarzania informacji zawartych w pliku vCard, czyli standardowym dla Outlook’a formacie plików do przechowywania informacji kontaktowych o osobie lub firmie. Według opisu podatności, atakujący może spreparować plik vCard w taki sposób, aby adres URL strony kontaktu wskazywał lokalny plik wykonywalny, który mógłby zostać dostarczony do systemu różnymi technikami. Więcej o tym w kampanii Malware.

Jeśli ofiara kliknie w adres URL witryny, system operacyjny bez ostrzeżenia uruchomi złośliwy plik wykonywalny, zamiast otwierania adresu internetowego w przeglądarce.

Pomimo, że interakcja użytkownika jest wymagana to podatność jest dość znacząca. Uruchomienie linku nie pozostawia żadnych śladów w systemie, a sprytni hackerzy są w stanie przy użyciu phishingu lub innych technik dostarczyć złośliwe oprogramowanie wprost na komputer ofiary. Autor pod linkiem umieścił cały Proof of Concept wykrytej podatności.