Faktem jest, że przestępcom coraz trudniej jest atakować systemy informatyczne używając do tego celu błędów w oprogramowaniu. Środowiska teleinformatyczne są coraz lepiej zabezpieczane, w szczególności w firmach lub u dostawców usług informatycznych i telekomunikacyjnych, dzięki którym w naszym codziennym życiu i w pracy korzystamy w np. z telefonu, Internetu czy poczty e-mail.

Najsłynniejszy amerykański hacker lat 90 Kevin Mitnick uważał, że nie ma nic bardziej skutecznego niż próba przejęcia dostępu do komputera poprzez „łamanie” ludzi. Nie działał szablonowo, do włamania do komputerów używał błędów w oprogramowaniu, lecz też techniki, która pomagała mu ominąć wszystkie zabezpieczenia do systemów i był w stanie dostać się do systemu tak jak my to wykonujemy codziennie – używając naszego hasła i loginu. To socjotechnika pomagała mu tak skutecznie włamywać się do firm. Dzisiaj Kevin jest najbardziej znanym konsultantem ds. bezpieczeństwa.

Socjotechnika w atakach

Pomimo, że od słynnych włamań Kevina Mitnicka do FBI i innych instytucji rządowych minęło prawie 25 lat metoda włamywania wykorzystująca elementy socjotechniki jest nadal najbardziej skuteczną metodą ataku współczesnych cyberprzestępców. Co sprawia, że atak socjotechniczny nadal potrafi spowodować, że tracimy z kont bankowych pieniądze, płacimy bajońskie sumy za rachunki telefoniczne lub wykradane są dane, które przestępcy sprzedają później w Internecie? Odpowiedź jest prosta- jedna wielka manipulacja człowiekiem.

Cyberprzestępcy wykorzystując wiedzę z zakresu socjologii i psychologii pozyskują specyficzne informacje na temat funkcjonowania organizacji, działających w niej procesów i zależności. Pracownik, który nieostrożnie zaufa włamywaczowi, bezwiednie i bezrefleksyjnie ujawni przed nim poufne informacje. W konsekwencji możemy być pewni, że cyberprzestępca wykorzysta je do przeprowadzenia ostatecznego ataku na Naszą firmę, np. włączy się w łańcuch klientów i uzyska zwrot „omyłkowo” zapłaconych faktur lub uzyska dostęp do stałego pozyskiwania danych firmowych.

Jak najłatwiej atakować pracowników w firmie? – Phishing

Oryginalnie pojęcie to oznaczało atak mailowy, dzięki któremu login i hasło ofiary mogły zostać skradzione. Jednak dziś phishing ewoluował i obecnie mówi się tak na prawie każdy atak socjotechniczny oparty na wysyłaniu do ofiary wiadomości. Cyberprzestępca podszywa się wtedy pod kogoś znanego i zaufanego, jak przyjaciel, dyrektor, prezes, bank czy dobrze znany sklep. Wiadomości wysyłane przez hackerów mają na celu nakłonić użytkownika do wykonania akcji, takich jak kliknięcie na link, otworzenie załącznika czy odpisanie do nadawcy. Przestępcy przygotowują takie wiadomości i wysyłają je do milionów osób na całym świecie. Niewiedzą nawet kto będzie ofiarą. Wiedzą, że czym więcej wiadomości wyślą, tym większa szansa na zarażenie złośliwym oprogramowaniem. Na dodatek, phishing nie jest widoczny tylko w mailach. W dzisiejszych czasach korzysta się również z czatów, forum czy postów w social mediach.

Co to Spear Phishing?

Koncepcja jest taka sama jak przy zwykłym phishingu prócz tego, że zamiast wysyłać miliony e-mail’i do losowych osób hackerzy przygotowują profilowane wiadomości dla wybranej grupy odbiorców. Dzięki dzisiejszemu dostępowi do informacji o praktycznie każdej osobie czy firmie, cyberprzestępcy mogą wybrać cele ataku i być bardziej precyzyjni, a tym samym mniej podejrzani dla odbiorców. Dla przykładu, jeśli hacker wie, że dana osoba czeka na przesyłkę kurierską od konkretnego dostawcy, może podszyć się pod niego i wymusić dodatkową zapłatę za paczkę.

Jakie są oznaki Phishingu?

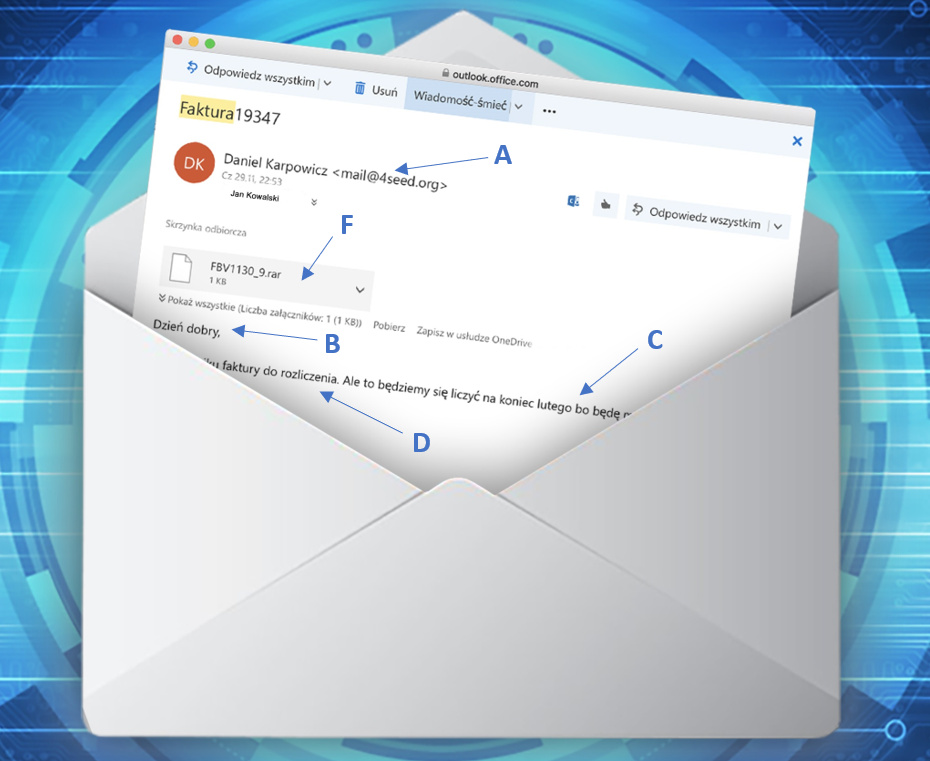

Poniżej zamieściliśmy instrukcje pozwalające w sposób wizualny zidentyfikować e-mail noszący oznaki phishingu:

-

A – sprawdź e-mail adresata. Jeśli nie jest widoczny najedź myszą na adresata maila, powinien podświetlić się jego adres email.

Jeśli wiadomość wydaje się pochodzić z jakieś organizacji, a adres jest w domenie @gmail.com czy @poczta.onet.pl lub jakieś innej oferującej darmowe konta, to prawdopodobnie jest to atak. Mail będzie również fałszywy, jeśli:

- w adresie domeny użytkownika są użyte inne litery/cyfry/znaki lub domena jest łudząco podobna w nazwie do nazwy firmy. Są to zabiegi stosowane przez cyberprzestępców, którzy kupują i rejestrują w Internecie domeny łudząco podobne do domeny firmy po to, aby oszukać użytkownika.

- Przy odpowiedzi na maila w polu „DO” będzie inna domena niż ta, z której on przyszedł

-

B – Uważaj na maile zaadresowane jako „Drogi Panie/ Droga Pani” lub coś w podobnym stylu. Jeśli zaufana organizacja chciałaby się z Tobą skontaktować powinna zwrócić się do Ciebie po imieniu. Również spytaj sam siebie, czy spodziewasz się maila od tej firmy?

-

C – Sprawdź również gramatykę i ortografię. Większość zaufanych organizacji nie robi błędów językowych i sprawdza swoje wiadomości dokładnie przed wysłaniem do klientów.

-

D – Uważaj na wszystkie maile, które nakłaniają Cię do podjęcia pilnego działania lub tworzą poczucie Twojej winy. To częsty zabieg psychologiczny oszustów. Również nikt nie powinien prosić Cię o podanie danych osobowych.

-

E – Uważaj z linkami i klikaj tylko na te, których się spodziewasz. Warto również najechać myszką na link i podejrzeć prawdziwy adres docelowy. Jeśli źródło jest inne niż pokazano w mailu, wskazuje to na atak hackerski.

-

F – Uważaj na załączniki. Otwieraj tylko te, których się spodziewasz.

-

G – Uważaj na wszystkie wiadomości, które brzmią zbyt dobrze żeby były prawdziwe. Prawdopodobnie nie wygrałeś nowego telefonu lub nie dostałeś podwyżki.

- H – Gdy dostałeś wiadomość od kolegi z pracy, być może wcale nie oznacza, że to on ją wysłał. Być może jego komputer został zainfekowany lub jego konto przejęte. Jeśli masz jakieś podejrzenia to zadzwoń do niego i upewnij się. Popularne są ataki cyberprzestępców, którzy włamują się na skrzynki firmowe pracowników i odpisują w korespondencji do kontrahentów. Taki mail, może na przykład zawierać zaległą fakturę do opłacenia lub zawierać polecenie zmiany rachunku bankowego, na który kontrahent ma wysłać pieniądze.