DeepSeek a problemy z socjotechniką

O DeepSeek w kontekście podatności modelu R1 już na Hacku pisaliśmy. Postanowiliśmy jednak wrócić do tematu, by zwrócić uwagę na … Czytaj dalej

O DeepSeek w kontekście podatności modelu R1 już na Hacku pisaliśmy. Postanowiliśmy jednak wrócić do tematu, by zwrócić uwagę na … Czytaj dalej

Nie jest to wiadomość miesiąca ani nawet tygodnia, niemniej poniedziałek postanowiliśmy zacząć mało technicznie, żeby stopniować skomplikowanie tekstów i w … Czytaj dalej

Południowoazjatycki aktor zajmujący się zaawansowanymi trwałymi zagrożeniami (APT) obrał sobie za cel sektor energii jądrowej w Chinach. Jako pierwsza działanie … Czytaj dalej

Już za chwilę rozpoczną się Mistrzostwa Świata FIFA 2022 w Katarze! Od 20 listopada do 18 grudnia jedna z największych … Czytaj dalej

W ostatnich tygodniach pojawiła się nowa, ciekawa kampania phishingowa na Instagramie. Oszustwo zostało po raz pierwszy odkryte i opisane przez … Czytaj dalej

Bezpieczeństwo cybernetyczne staje się coraz bardziej złożone wraz z rozwojem systemów informatycznych. Chociaż technologia ma kluczowe znaczenie, nie jest jedynym … Czytaj dalej

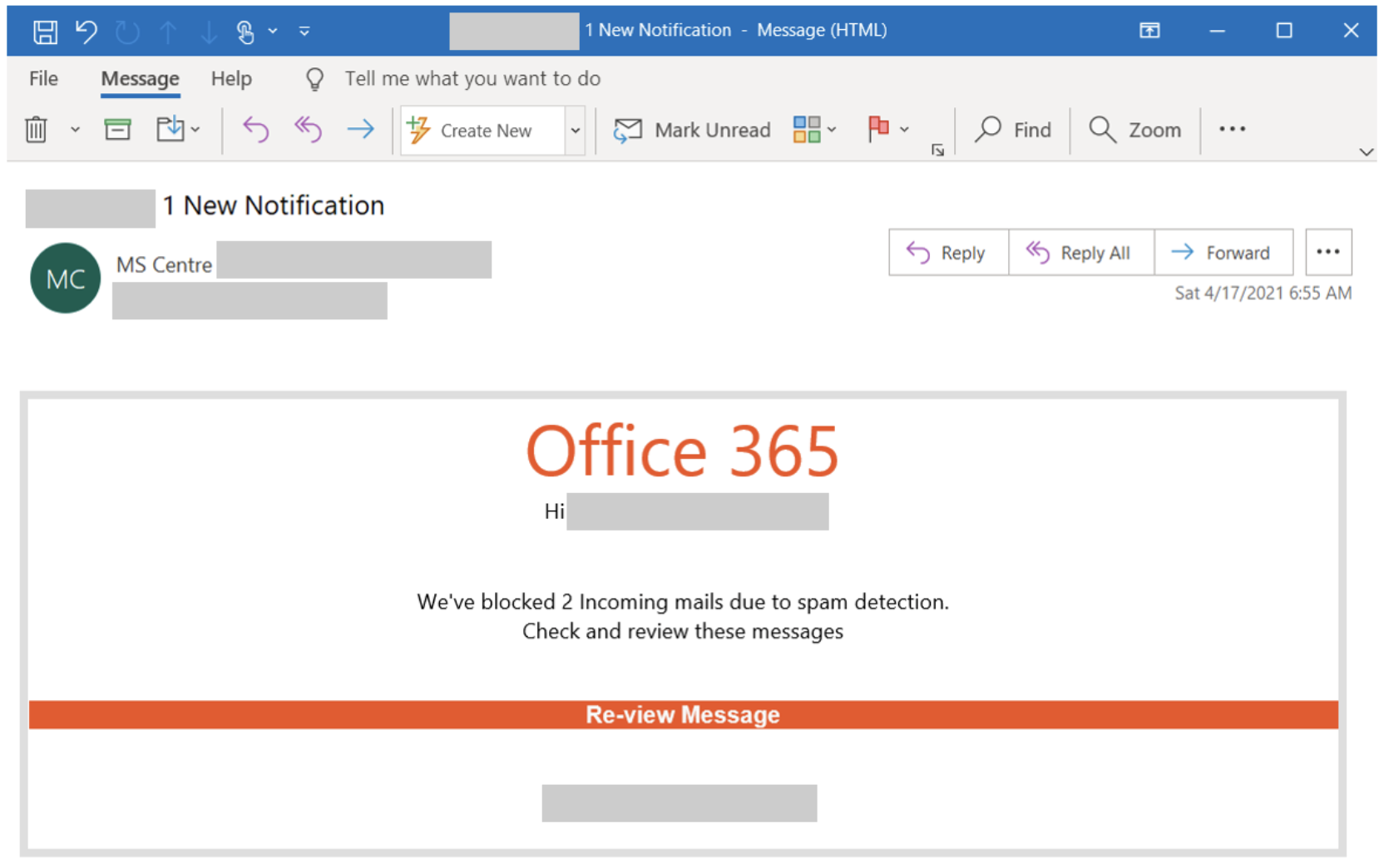

Microsoft ostrzega przed szeroko rozpowszechnioną kampanią phishingową wykorzystującą linki typu „Open Redirect”. Są to otwarte przekierowania w wiadomościach e-mail służące … Czytaj dalej

Wykorzystanie kodów QR w atakach hackerskich odeszło do lamusa jakiś rok temu, jednak pandemia COVID-19 spowodowała ich wielki powrót. Wszystko … Czytaj dalej

Celem praktycznie każdego „złośliwego działania” w sieci jest złamanie zabezpieczeń systemu i zainstalowanie na nim nieautoryzowanego oprogramowania. Coraz częściej ścieżka … Czytaj dalej

Jeśli posiadasz konto na Allegro lub na innych portalach, w szczególności jesteś sprzedawcą, uważaj na podejrzane maile próbujące wymusić akceptację … Czytaj dalej