Techniki używane w atakach cyberprzestępców przybierają coraz to nowsze i słabo wykrywalne formy. W tym artykule napiszemy o nowej kampanii malware o nazwie Powload, która infekuje komputery przy użyciu steganografii i kradnie z komputerów poufne informacje. Szerzej o steganografii i jej użyciu w świecie cyberprzestępców pisaliśmy w eksperckim artykule tutaj.

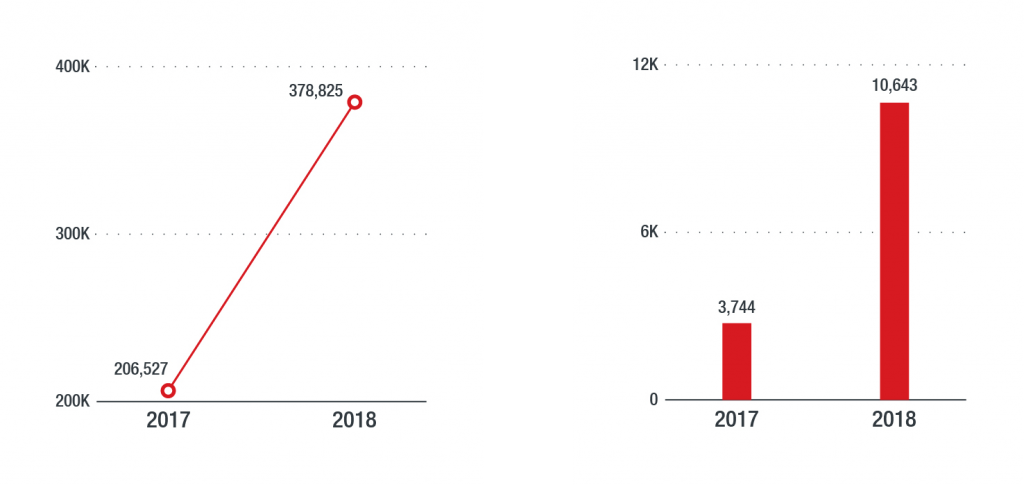

Na temat nowej mutacji malware Powload dowiemy się między innymi z ostatniego raportu opracowanego przez specjalistów firmy Trend Micro. Możemy w nim przeczytać, że trojan Powload od czasu jego ostatniego odkrycia w 2018r. mocno ewaluował i obecnie znalazł się w epicentrum dystrybucji szkodliwego oprogramowania wykorzystującego makra dokumentów MS Office. Powload dostarcza ładunki takie jak Emotet i Ursnif (przykład działania opisaliśmy tutaj) oraz potrafi dzięki nowo użytym technikom omijać warstwy zabezpieczeń w firmach i skutecznie infekować komputery. Swoją wysoką skuteczność zawdzięcza metodom takim jak bezplikowy malware oraz steganografia używanych w trybie podglądu dokumentów, a także umiejętności przejmowania kont e-mail w celu masowego rozsyłania spamu. Powload stał się obecnie jednym z najbardziej wszechobecnych malware.

źródło: Trend Micro

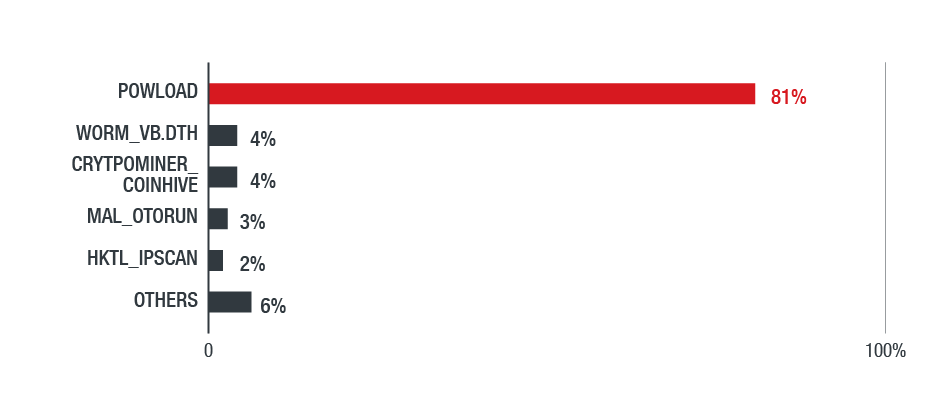

Na podstawie wyników analizy najnowszych próbek złośliwego oprogramowania Powload zaobserwowano, że stał się on bardziej ukierunkowany. W przeważającej mierze koncentruje się na regionie Ameryki Północnej i skupia się głównie na kradzieży poufnych informacji, co stanowi w obecnym czasie największy problem wśród wszystkich infekcji na Świecie. Mówiąc dokładniej, jego udział to 81% z wszystkich szkodliwych narzędzi do dystrybucji ładunków (ang. Payload), które zostały użyte do zainfekowania systemów w Ameryce Północnej w 2018 roku. Oznacza to, że Powload jest wykorzystywany w 4 z 5 ataków!

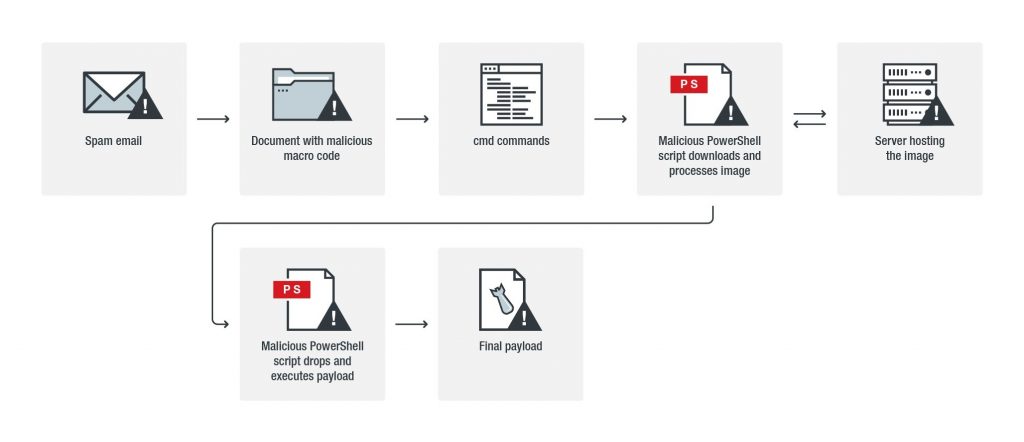

„Popularność” Powload wynika stąd, że zaczął używać steganografii (złośliwego kodu ukrytego w obrazie) do wykonania skryptów PowerShell, które pobierane są z obrazów, a następnie pobierania ukrytego wewnętrznego kodu, aby móc przejść przez różne etapy łańcucha infekcji. Chociaż nie zauważono w kodzie Powload żadnej znaczącej ewolucji procedur, w niektórych przypadkach dodano kolejny etap, który pomaga uniknąć wykrycia.

Technika steganografii używana przez malware Powload

Nowa mutacja szkodliwego oprogramowania Powload wykorzystuje publicznie dostępny skrypt o nazwie Invoke-PSImage, który pomaga osadzić szkodliwe skrypty w pikselach dowolnego pliku PNG. Sposób działania Invoke-PSImage opisaliśmy w innym artykule na Kapitanie Hacku tutaj.

Po ukryciu złośliwego kodu w obrazie i umieszczeniu go w Internecie cyberprzestępcy atakują ofiary za pomocą ukierunkowanych kampanii e-mail, których wiadomości zawierają dokument MS Office z osadzonym w środku szkodliwym kodem makro. W tym przypadku atakujący wykorzystują różne techniki socjotechniczne za pomocą których wabią użytkowników, aby mogli oni pobrać plik i kliknąć w nim na polecenie uruchamiające makro.

Kiedy ofiara kliknie na oknie dialogowym w dokumencie odpowiedni przycisk, w tle zostanie uruchomione makro, które wykonana skrypt PowerShell. Następnie skrypt w tle pobierze z obrazu umieszczonego w Internecie złośliwy kod, który zainfekuje komputer ofiary.

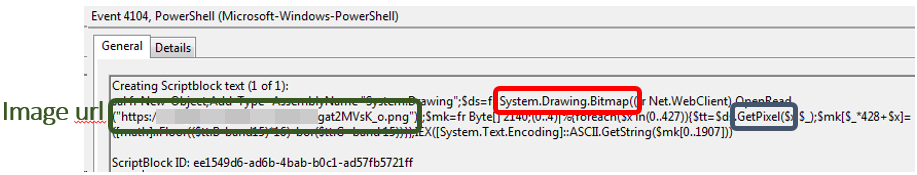

Linijka kodu Powershell wywołana na komputerze ofiary pobierająca złośliwy kod z powyższego obrazka wygląda następująco:

Specjaliści z firmy Trend Micro zauważyli, że kampania phishingowa używa specyficznego dla regionu słownictwa, które znacznie zwiększa siłę przekonywania użytkowników do podjęcia odpowiednich aktywności, jak również pozwala oszukać większość systemów filtrowania spamu. Interesujące jest również to, że Powload używa zestawu metod do określenia lokalizacji systemu, takich jak polecenie PowerShell „Get-Culture” lub sprawdzenia wartości właściwości xlCountrySetting (w programie Excel zwraca informacje o bieżących ustawieniach regionalnych), na podstawie adresu IP.W analizowanych przypadkach złośliwy kod został wykonany tylko wtedy, gdy zainfekowana lokalizacja komputera xlCountrySetting wynosi 81 (Japonia) lub 82 (Korea). Malware sprawdza to komunikując się z bezpłatnym narzędziem w Internecie (link) potrafiącym zwrócić kod kraju na podstawie adresu IP ofiary.

Ważną informacją jest to, że główną motywacją ataku przestępców w tej kampanii jest kradzież poufnych informacji z komputera ofiary, lecz specjaliści uważają także,że Powload dostarcza również ładunek do wykonywania innych złośliwych operacji.

Jak się chronić?

Rodzaje malware używające technik steganografii są na chwilę obecną jeszcze słabo wykrywalne przez specjalistyczne oprogramowanie do bezpieczeństwa (pisaliśmy o tym tutaj). Dlatego stają się coraz bardziej powszechne, a specjalistyczne oprogramowanie do bezpieczeństwa nie jest w stanie rozpoznać złośliwego kodu zaszytego w obrazie, co to stanowi potencjalną lukę i stwarza możliwość przeniknięcia złośliwego kodu do środka organizacji. Dlatego powinniśmy odpowiednio zadbać o konfigurację naszego środowiska informatycznego i jak najbardziej ograniczyć taką możliwość infekcji malware. Poniższe informacje z pewnością pozwolą na lepszą ochronę środowisk informatycznych przed infekcją malware Powload i nie tylko:

- Użycie zaawansowanej zapory sieciowej, aby zablokować wszystkie połączenia przychodzące z Internetu do usług, które nie powinny być publicznie dostępne. Domyślnie powinniśmy odmawiać wszystkim połączeniom przychodzącym i zezwalać tylko na usługi, które wyraźnie chcemy oferować Światu zewnętrznemu.

- Wymuszanie polityki haseł. Złożone hasła utrudniają łamanie plików haseł na zainfekowanych komputerach. Pomaga to zapobiegać lub ograniczać uszkodzenia, gdy komputer jest zagrożony. O słabych hasłach pisaliśmy tutaj.

- Upewnienie się, że programy i użytkownicy komputera korzystają z najniższego poziomu uprawnień niezbędnych do pracy. Gdy zostaniesz poproszony o podanie hasła administratora lub UAC, upewnij się, że program żądający dostępu na poziomie administracyjnym jest legalną aplikacją.

- Wyłączenie autoodtwarzania, aby zapobiec automatycznemu uruchamianiu plików wykonywalnych na dyskach sieciowych i wymiennych oraz odłączenie dysków, gdy nie są wymagane. Jeśli dostęp do zapisu nie jest wymagany, włącz tryb tylko do odczytu, jeśli opcja jest dostępna.

- Wyłączenie udostępniania plików, jeśli nie jest konieczne. Jeśli wymagane jest udostępnianie plików, użyj list ACL i ochrony hasłem, aby ograniczyć dostęp. Wyłącz anonimowy dostęp do folderów udostępnionych. Udziel dostępu tylko dla kont użytkowników z silnymi hasłami do folderów, które muszą być udostępniane.

- Wyłączenie i usunięcie niepotrzebnych usług. Domyślnie wiele systemów operacyjnych instaluje usługi pomocnicze, które nie są krytyczne. Usługi te są drogą ataku. Jeśli zostaną usunięte, zagrożenia mają mniejsze możliwości do ataku.

- Jeśli szkodliwe oprogramowanie wykorzystuje jedną lub więcej usług sieciowych, wyłącz lub zablokuj dostęp do tych usług do czasu zastosowania poprawki.

- Zawsze aktualizuj system o poprawki, zwłaszcza na komputerach, które obsługują usługi publiczne i są dostępne za pośrednictwem zapory, takie jak HTTP, FTP, poczta i usługi DNS.

- Skonfiguruj serwer poczty e-mail, aby blokował lub usuwał wiadomości e-mail zawierające załączniki, które są powszechnie używane do rozprzestrzeniania zagrożeń, takie jak pliki .vbs, .tar, .hta, .bat, .exe, .pif i .scr.

- Szybko izoluj zaatakowane komputery, aby zapobiec dalszemu rozprzestrzenianiu się zagrożeń. Przeprowadź analizę powłamaniową i przywróć komputery za pomocą zaufanych mediów.

- Wyszkol pracowników, aby nie otwierać załączników, chyba że ich oczekują. Nie uruchamiaj również oprogramowania pobieranego z Internetu, chyba że zostało ono przeskanowane w poszukiwaniu wirusów. Samo odwiedzenie zainfekowanej witryny może spowodować infekcję, jeśli niektóre luki w przeglądarce nie zostaną załatane.

- Jeśli Bluetooth nie jest wymagany dla urządzeń mobilnych, należy go wyłączyć. Jeśli potrzebujesz jego użycia, upewnij się, że widoczność urządzenia jest ustawiona na „ukryty”, aby nie mógł być skanowany przez inne urządzenia Bluetooth. Jeśli konieczne jest użycie parowania urządzeń, upewnij się, że wszystkie urządzenia są ustawione na „nieautoryzowane”, co wymaga autoryzacji dla każdego żądania połączenia. Nie akceptuj aplikacji, które nie są podpisane lub wysłane z nieznanych źródeł.