W 2018 roku Dyrektor Europolu Rob Wainwright opowiadał w mediach o pracy międzynarodowej grupy roboczej koordynowanej przez swoją instytucje, która odniosła spektakularny sukces aresztując pięciu cyberprzestępców: „Ta sprawa pokazuje, że możliwe jest zwalczanie przestępczości wirtualnej w udany i zrównoważony sposób, jeśli wszystkie podmioty, takie jak sędziowie, śledczy i władza połączą swoje siły, pokonując kolejne ograniczenia.” Europol podał wtedy, że władze z sześciu krajów europejskich schwytały dużą grupę cyberprzestępczą na Ukrainie, podejrzaną o rozwój, wykorzystywanie i rozpowszechnianie znanych trojanów bankowych Zeus i SpyEye. Ten ostatni jest odpowiedzialny za 16% ataków wykonywanych przez malware w poprzednim roku.

Według policji, pięciu zatrzymanych podejrzanych używało złośliwego oprogramowania do ataku na systemy bankowości w Europie, dostosowywali wyrafinowane trojany bankowe do stosowanych zabezpieczeń w bankach. Każdy cyberprzestępca miał swoją specjalizację, a cała grupa była zaangażowana w tworzenie złośliwego oprogramowania, infekowanie maszyn, zbieranie poświadczeń bankowych i pranie pieniędzy przez podstawionych ludzi.

W sumie, w ramach tej operacji, przez holenderskie organy ścigania, zostało aresztowanych 60 osób, w tym 34 „słupy”, które pomagały w praniu pieniędzy. Kilka nalotów miało także miejsce w trakcie długotrwałych dochodzeń w Belgii, Estonii, Finlandii, na Łotwie i w Holandii.

W cyfrowych podziemiach – na ukrytych forach, przestępcy aktywnie sprzedawali skradzione poświadczenia bankowe, złośliwe oprogramowanie i usługi hakerskie oraz szukali wspólników do innych cyberprzestępstw. Grupa przestępcza działała na wszystkich kontynentach, zarażając dziesiątki tysięcy komputerów trojanami bankowymi. Prokuratorzy twierdzą, że szkody można wycenić na co najmniej 2 mln euro.

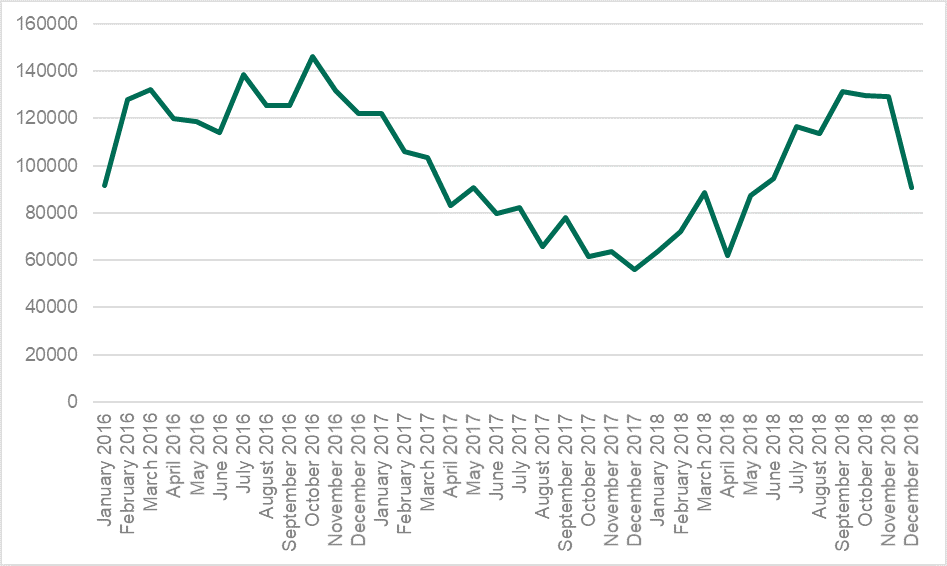

Wainwright był dyrektorem Europolu przez prawie dziewięć lat (do maja 2018), w tym czasie spektakularne międzynarodowe akcje policji nie były w stanie zatrzymać ataków dokonywanych za pomocą złośliwego oprogramowania. Przez dwa ostatnie lata na świecie liczba odnotowywanych ataków miesięcznie oscyluje pomiędzy 70, a 140 tysięcy. 2017 był rokiem, w którym odnotowywaliśmy spadek, niemniej od pierwszego kwartału 2018 nastąpiła tendencja rosnąca. Poniżej odpowiedni wykres:

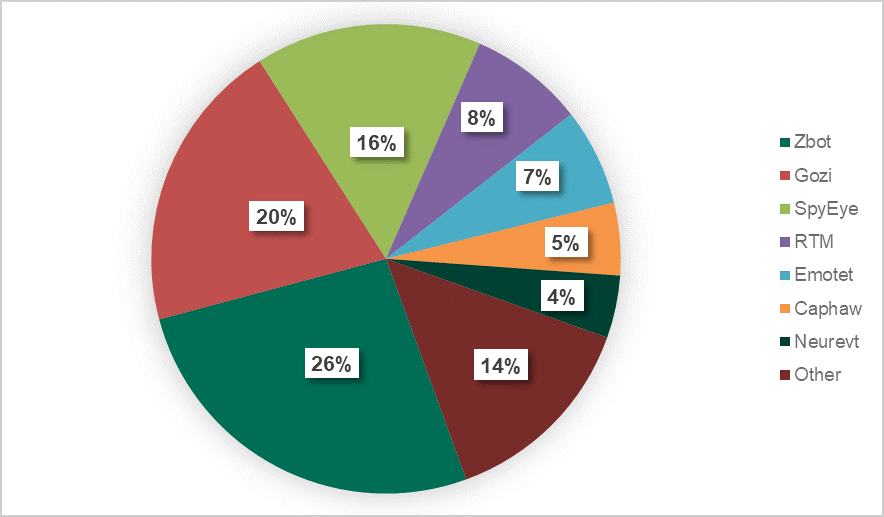

Często na Hacku piszemy o malware. Poświęciliśmy złośliwemu oprogramowaniu całą kampanię. Jeżeli ktoś nie czytał, szczerze zachęcamy tutaj. Dzisiaj opiszemy poszczególne rodzaje bankowego malware, atakującego w 2018r. Statystyczne dane cytujemy za raportem o cyberzagrożeniach opublikowany jakiś czas temu przez portal securelist.com.

Co jakiś czas informujemy, że pojawia się nowa mutacja dobrze znanego trojana. O Emotet-cie pisaliśmy tutaj. Co ciekawe zajmuje w rankingu bankowego malware szóste miejsce z 7% udziałem w rynku.

Zdecydowanie najwyżej na tej liście jest Zbot (26% udziału w rynku). To bardzo szkodliwy trojan, który jest używany do wykradania danych osobistych, takich jak hasła, loginy i inne prywatne informacje. Od razu, gdy wirus zaatakuje komputer, modyfikuje system i zaczyna zbierać informacje o klawiszach wciskanych przez swoją „ofiarę”.

Zbot jest zbudowany z trzech części: z toolkitu, Trojana i serwera do kontroli. Eksperci twierdzą, że pierwszy element jest używany, aby stworzyć zagrożenie, drugi do zmodyfikowania zarażonego komputera, a trzeci, aby zapewnić pełną kontrolę nad wirusem. Właśnie dlatego, hakerzy mają możliwość łatwego patchowania Zbota oraz proste uzyskanie dostępu do zarażonego systemu.

W jaki sposób Zbot atakuje komputery?

Zbot jest trojanem, który rozpowszechnia się głównie ze spamem. Najłatwiej zostać oszukanym nabierając się na fałszywą wiadomość, która wygląda jakby była wysłana przez firmę o dobrej reputacji. Takie fałszywe maile zazwyczaj traktują o nieistniejących e-biletach lotniczych, zgubionych listach lub paczkach pocztowych oraz podobnych rzeczach, które mają wzmóc ciekawość wśród odbiorców.

Takie wiadomości mają w sobie link albo odnośnik, który prowadzi do ściągnięcia trojana. W dodatku, Zbot jest także rozpowszechniany przez niektóre strony internetowe oraz ataki hackerskie typu „drive-by”.

Poniżej udziały w rynku poszczególnych malware:

O innym złośliwym kodzie w bankach napiszemy w drugiej części artykułu wkrótce…