W rozbudowanych środowiskach IT istnieje wiele systemów i wiele poziomów zabezpieczeń, które w lepszy lub gorszy sposób chronią przed zagrożeniami z zewnątrz. Nawet jeśli te systemy chronią przed 99% ataków i technik hackerskich, to zawsze znajdzie się metoda obejścia wszystkich zabezpieczeń w organizacji. Atakujący są bardzo cierpliwi i często czekają i obserwują środowisko miesiącami, aby uniknąć wykrycia przez standardowe zabezpieczenia. Systemy takie jak antywirus, firewall, IDS, DAM podatne są na tak zwane „silently fail”, czyli przeoczenie zagrożenia, które nie spełniło zaimplementowanych reguł i zostało niezauważone. Jeśli taki atak zostanie z powodzeniem przeprowadzony, nie mamy dalszej linii obrony i możliwości wykrycia oraz reakcji na trwające zagrożenie.

Głównym winowajcą takiego incydentu jest brak widoczności w środowisku. Pracownicy SOC często bazują tylko na alarmach i nie mają ogólnego wglądu w pojedyncze końcówki. Rozwiązaniem tej luki jest właśnie system EDR (Endpoint Detection and Response). Poniżej wyjaśnimy jaki system zaliczamy do klasy EDR oraz dlaczego powinien być kluczowym elementem kompleksowej strategii bezpieczeństwa.

Definicja

EDR analizuje, monitoruje oraz zapisuje informacje o działaniu systemu oraz procesów na urządzeniu końcowym. Dzięki wdrożonym na końcówkach agentom daje dużą widoczność i wiedzę o lokalnych zdarzeniach na stacjach roboczych i serwerach. Pozwala na wykrywanie zagrożeń ukrytych na przykład w pamięci komputera, co dla innych systemów jest praktycznie niemożliwe. Funkcjonalności, które powinien posiadać system EDR:

- Przeszukiwanie incydentów i zebranych danych z końcówek

- Ocena ryzyka i różne poziomy alarmowania

- Wykrywanie podejrzanej aktywności

- Blokowanie złośliwego działania

- Threat hunting

- Integracja z innymi systemami

Jak działa system EDR?

W skład systemu EDR zazwyczaj wchodzą: agenty wdrożone na urządzeniach końcowych, centralny serwer zarządzający agentami oraz przetwarzający dużą ilość informacji, baza danych oraz konsola dla operatorów.

Agenty monitorują na systemach lokalnych setki zdarzeń powiązanych z podejrzaną aktywnością i mogących świadczyć o zagrożeniu. Są to na przykład:

- tworzenie procesów

- ładowanie diverów i bibliotek

- modyfikacja rejestru

- dostęp do dysku

- połączenia sieciowe

Taki monitoring jest już dużą wartością dla pracowników działu bezpieczeństwa i daje możliwość obserwowania zdarzeń typu:

- połączenia sieciowe z hostami wewnętrznymi oraz zewnętrznymi,

- zdalne oraz bezpośrednie logowania użytkowników,

- uruchamianie narzędzi administracyjnych oraz plików .exe,

- wykonywanie procesów,

- podsumowanie oraz szczegóły połączeń sieciowych (DNS, LDAP, WinRM, SMB itp.),

- tworzenie plików z określonymi rozszerzeniami,

- korzystanie z zewnętrznych nośników danych.

System EDR daje również możliwość dodatkowego zbierania informacji z urządzeń końcowych. Wywołując zapytanie, w czasie rzeczywistym możemy otrzymać następujące dane:

- listę uruchomionych procesów,

- wpisy z Windows Event Log,

- wpisy z rejestru,

- przeglądać file system,

- pobrać memory dump z konkretnego procesu,

- wyliczyć i porównać hash pliku,

oraz dużo więcej za pomocą zapytań Powershell oraz innych wbudowanych narzędzi.

Gdy zagrożenie zostanie zdiagnozowane operatorzy mają do wyboru szeroki zestaw akcji typu „response”, które pozwalają na zatrzymanie lub załagodzenie złośliwego działania. Akcje takie to na przykład:

- usunięcie pliku,

- zabicie procesu,

- usunięcie lub modyfikacja klucza rejestru,

- uruchomienie skryptu/komendy,

- zaszyfrowanie/zabezpieczenie pliku lub zasobu,

- restart systemu,

- wyłączenie interfejsów sieciowych.

Dlaczego EDR powinien być częścią strategii bezpieczeństwa?

1) Prewencja nie zapewnia 100% ochrony.

Ochrona końcówek zwykle polega na blokowaniu dostępu i zapobieganiu dostawania się złośliwego oprogramowania na urządzenie, a także monitorowaniu każdego wywołania złośliwego kodu. Co, jeśli malware zaszył się już w systemie, ominął zabezpieczenia i rozpoczął swoją działalność. Wtedy do gry wchodzi EDR, który dzięki niskopoziomowej analizie systemu wykryje złośliwe oprogramowanie i zablokuje jego działanie.

2) W organizacjach brakuje widoczności.

Największą zaletą systemów EDR jest możliwość dogłębnej analizy i inwestygacji urządzeń końcowych. Szczególnie ważne jest to w sytuacjach, gdy już doszło do włamania i należy znaleźć przyczyny oraz naprawić skutki. Warto przeprowadzić szczegółowe dochodzenie i załatać backdoor w środowisku, po to by atakujący po kilku dniach nie dostał się infrastruktury tą samą drogą. Właśnie tutaj pomocne są systemy EDR.

3) Posiadanie danych z końcówek to tylko połowa sukcesu.

Nawet jeśli dostępna jest duża ilość danych zebranych z różnych systemów i urządzeń końcowych, potrzebne są jeszcze spore zasoby, aby dane zanalizować i mieć z nich jakiś użytek. Dlatego właśnie zespoły bezpieczeństwa często borykają się z problemem złożoności danych, zaraz po tym jak wdrożony zostanie kolektor zdarzeń, czyli na przykład SIEM. W takich systemach często brakuje wiedzy o tym czego szukać w logach, jak dużo danych zbierać oraz kiedy rzeczywiście podnieść alarm. EDR automatycznie wykrywa podejrzane aktywności w analizowanych logach, procesach czy systemach dzięki zaimplementowanym regułom oraz analizie behawioralnej.

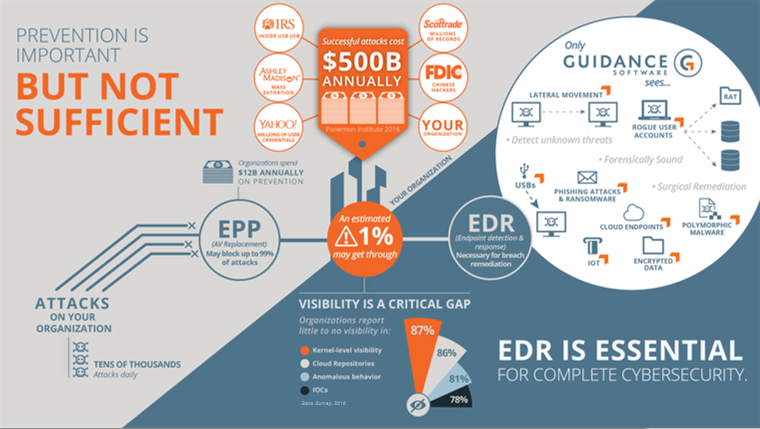

Jako podsumowanie pozwoliliśmy sobie wrzucić grafikę, która w prosty sposób wyjaśnia po co system EDR w organizacji, której zależy na kompleksowym bezpieczeństwie.