Jak powinien być skonstruowany poprawny alert bezpieczeństwa?

Jeśli jesteś odpowiedzialny za konfigurację scenariuszy wykrywania zaawansowanych zagrożeń, warto zastanowić się nad tym, jak wygląda dobry, zrozumiały alert bezpieczeństwa … Czytaj dalej

Jeśli jesteś odpowiedzialny za konfigurację scenariuszy wykrywania zaawansowanych zagrożeń, warto zastanowić się nad tym, jak wygląda dobry, zrozumiały alert bezpieczeństwa … Czytaj dalej

Analityka behawioralna, od dawna kojarzona z wykrywaniem zagrożeń (tj. UEBA lub UBA), przeżywa swój renesans. Kiedyś używana głównie do identyfikacji … Czytaj dalej

SOAR – czyli system do orkiestracji, automatyzacji i reagowania na zagrożenia. Jest to rozwiązanie programowe, które umożliwia zespołom ds. bezpieczeństwa … Czytaj dalej

Gdy ponad dziesięć lat temu na rynku pojawiły się pierwsze narzędzia do zarządzania informacjami i zdarzeniami bezpieczeństwa (ang. SIEM), wielu … Czytaj dalej

Przeprowadzanie segregacji i priorytetyzacji incydentów to jedna z najbardziej żmudnych części pracy analityka SOC. Jest ona jednak bardzo ważna, gdyż … Czytaj dalej

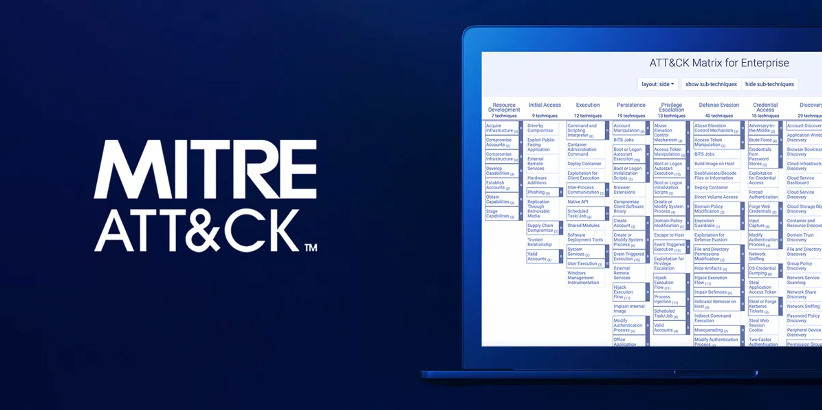

Organizacja MITRE stworzyła koncept ATT&CK już w 2013 roku, w celu udokumentowania typowych taktyk, technik i procedur (TTP) wykorzystywanych przez … Czytaj dalej

Threat Intelligence przynosi korzyści organizacjom o różnych profilach działalności oraz różnych rozmiarach, pomagając przetwarzać dane na temat zagrożeń w celu … Czytaj dalej

Nie będzie przesadą stwierdzenie, że sformułowanie „wskaźniki kompromisu” jako kalka z angielskiego Indicators of Compromise (IoC) nie przyjęło się w … Czytaj dalej

Zgodnie z analizą Gartner Extended Detection and Response (XDR) to „oparte na SaaS, specyficzne dla dostawcy narzędzie do wykrywania zagrożeń … Czytaj dalej

Czym jest Security Operation Center zapewne wie większość czytelników Kapitana Hacka. SOC, czyli z espół ekspertów ds. cyberbezpieczeństwa, którzy monitorują … Czytaj dalej