Dzisiaj powiemy trochę o roli popularnych portali, takich jak Facebook czy YouTube, w zaawansowanych kampaniach malware. Opiszemy ogólnie problem złośliwych treści i naiwności użytkowników korzystających z portali społecznościowych oraz postaramy się podać rozwiązania jak się przed tym ustrzec. Weźmiemy również na warsztat malware wykorzystujący dostępność treści z Facebooka oraz YouTube do przechowywania oraz aktualizowania swojego złośliwego kodu.

Nie trzeba chyba wyjaśniać, dlaczego cyberprzestępcy używają portali typu Facebook czy YouTube do rozpowszechniania szkodliwych treści, czy do zarażania komputerów. Strony te mają ponad miliard użytkowników. Często są to dzieci oraz osoby starsze, które nie mają świadomości zagrożeń w Internecie. Dodatkowo w niektórych firmach odblokowana jest komunikacja użytkowników z tymi mediami społecznościowymi, co może powodować duże zagrożenie.

Jak złapać wirusa z YouTube?

Bardzo mało prawdopodobne, że załapiemy wirusa tylko poprzez oglądanie wideo. Prawdziwe zagrożenie kryje się w odnośnikach prowadzących do złośliwych witryn. Cyberprzestępcy namawiają w filmach do klikania w linki w opisie lub w sekcji komentarzy oraz wyświetlają banery na filmach, które prowadzą do złośliwych stron. Tam na przykład czeka na nas do obejrzenia pełna wersja filmu w lepszej jakości, pod warunkiem, że pobierzemy odpowiednie oprogramowanie, aby obejrzeć go na komputerze. Wiadomo, co dzieje się dalej.

Szczególną grupą odbiorców na YT są dzieci. One są najbardziej podatne na oszustwa, gdzie cyberprzestępca obiecuje w filmiku, że pełna wersja ulubionego filmu znajduje się pod linkiem w opisie. Dzieci, bez odpowiednich restrykcji, będą klikać we wszystko, aby tylko dotrzeć do treści, które chcą obejrzeć. Jest to bardzo niebezpieczne i bez odpowiedniej kontroli może doprowadzić nawet do kradzieży poufnych danych z komputera ofiary.

Cechy w filmie na YouTube, które świadczą o tym, aby trzymać się od niego z daleka:

1. Wideo nie jest filmem zgodnym z tytułem. Jest tylko reklamą mówiącą, żeby kliknąć w link znajdujący się w opisie.

2. Treści phishingowe wyświetlane na filmie zawierają błędy gramatyczne i ortograficzne.

3. „Full movie in the link”. YouTube nie jest platformą dostarczającą pełne wersje filmów kinowych. Na pewno nie za darmo. Nie należy wierzyć, że pod linkiem znajduje się strona z filmami dostępnymi za darmo. Osoba wrzucająca taką reklamę na pewno ma w tym swój interes. Nie wiadomo czy nie jest to cyberprzestępca.

4. Banery reklamowe pokazujące się na filmie, które namawiają do kliknięcia w celu obejrzenia filmu w najlepszej jakości.

Jak zabezpieczyć YouTube?

Jeśli chodzi o domowe użytkowanie YouTuba, to mamy kilka sposobów, aby zminimalizować ryzyko infekcji złośliwym oprogramowaniem. Oczywiście standardem będzie dobre i zaktualizowane oprogramowanie antywirusowe, jednak dla sprytnego atakującego nie jest problemem jego oszukanie. Hackerzy stosują do tego tak zwaną obfuskację kodu. Poniżej wypisaliśmy proste czynności, które można wykonać od strony portalu YouTube.

1. Nie ufaj linkom w komentarzach.

Nie warto klikać w żaden odnośnik, który poleca użytkownik w komentarzu pod filmem. Jeśli chodzi o dzieci oraz starsze osoby, to sekcję komentarzy w YouTube można całkowicie ukryć (o tym niżej).

2. Włącz „YouTube Restricted Mode”.

Opcja ta pozwala kontrolować treści oglądane przez użytkowników. Nie wyświetla kontentu, który jest wulgarny bądź z innych względów nieodpowiedni. Nie pokazuje niektórych filmów w całości bądź ukrywa niektóre komentarze oraz opisy.

3. Skorzystaj z aplikacji „YouTube Kids app”.

Same algorytmy YT dobrze radzą sobie z dostosowywaniem treści do użytkownika, jednak aplikacja ta pozwala na dodatkową kontrolę rodzicielską i zapewnia ograniczone dotarcie złośliwych treści do użytkownika. Funkcjonalności jakie zapewnia to między innymi:

– wyłączenie wyszukiwarki

– wyłączenie rekomendacji na podstawie historii wyszukiwań

– tylko dedykowane reklamy (opłacone i przejrzane wcześniej przez zespół YT)

Zaawansowany malware wykorzystujący Facebook i YouTube

Malware zwany „Astaroth” został ostatnio szczegółowo przeanalizowany i opisany przez autora strony Morphus Labs, niejakiego Renato Marinho. Złośliwe oprogramowanie w tym przypadku działa jako złodziej informacji i ma za zadanie przesyłać dane z komputerów użytkowników do serwerów C2, kontrolowanych przez cyberprzestępców.

Innowacyjność wykorzystania Facebooka oraz YouTuba polega na umieszczaniu i aktualizowaniu zaszyfrowanej listy serwerów C2 na profilach kontrolowanych przez atakujących. Malware sięga po informacje na portale społecznościowe, odszyfrowywuje je i łączy się z adresami serwerów. Taka strategia pozwala przede wszystkim ukryć listę złośliwych adresów IP powiązanych z kampanią malware, gdyż lista ta nie znajduje się w kodzie wirusa. Po za tym, pozwala stale aktualizować listę o nowe wpisy i wprowadzać rotację adresów w celu utrudnienia wykrycia.

Aktualnie kampania posiada ponad 75 serwerów C2 i głównie atakuje kraje Ameryki Południowej.

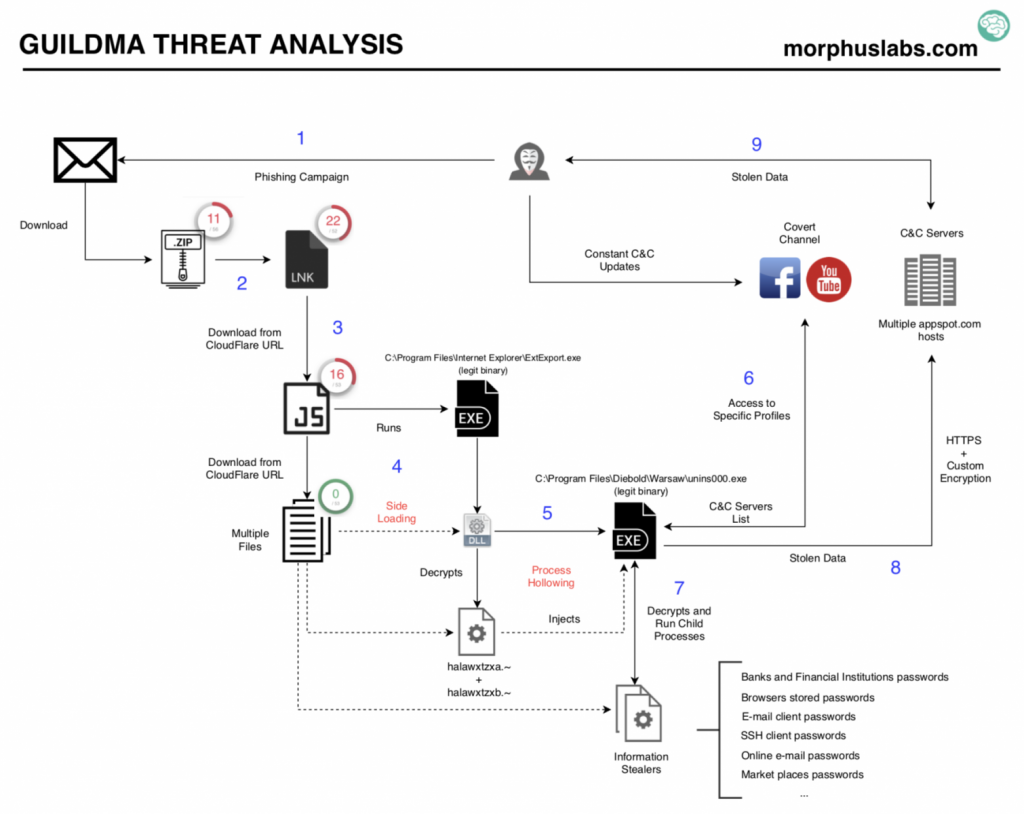

Poniżej przedstawiono schemat działania całego ataku z wykorzystaniem malware Astaroth (zwanego także „Guildma”).

Etapy ataku są następujące:

- E-mail phishing. Jak prawie każda kampania, ta również rozpoczyna się od fałszywej wiadomości e-mail. W tym przypadku użytkownicy otrzymują mail od „Ministerio Publico Federal of Brazil”, w którym namawiani są do kliknięcia w link.

- Phishing link. Odnośnik przekierowuje użytkownika do pobrania pliku zip. Archiwum zawiera kolejny plik zip, a w nim plik z rozszerzeniem LNK, który po uruchomieniu wywołuje złośliwy kod JavaScript.

- Kod JavaScript. Złośliwy kod pobiera 11 plików hostowanych na różnych subdomenach w domenie cloudflareworkers.com. Pliki zapisywane są lokalnie na dysku C. Większość z nich ma rozszerzenia JPG lub GIF, które nie są znaczące. Dwa pliki to jednak niebezpieczne DLL, które używane są w kolejnym kroku.

- DLL side loading. W tym kroku atakujący wykorzystują legalny program (ExtExport.exe), będący binarną częścią Internet Explorer do niewidocznego załadowania plików DLL do pamięci komputera.

- Process Hollowing. Teraz malware korzysta z kolejnej znanej techniki hackerskiej i podmienia zawartość kodu w pamięci procesu o nazwie „unins000.exe”. Jest to składnik znanej aplikacji bankowej stosowanej głównie w Brazylii.

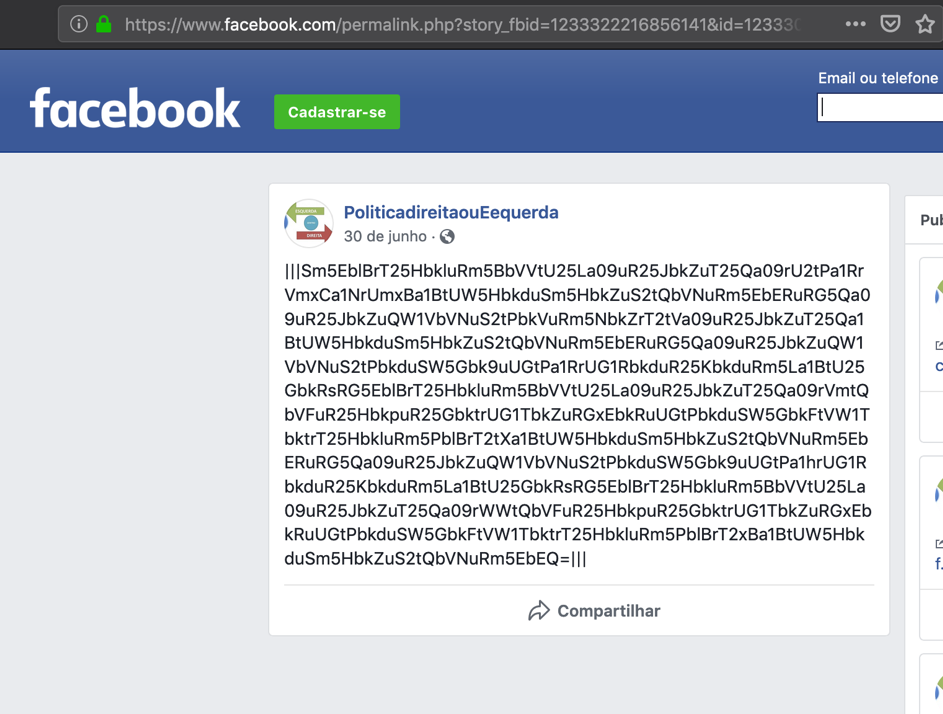

- Innowacyjne pozyskanie adresów C2. W tym kroku widać jak zainfekowany proces wysyła zapytania DNS do serwerów Facebook oraz YouTube. Pobierana jest zaszyfrowana treść (w base64) ze specjalnie przygotowanych postów oraz opisów profili (patrz Rys.1). Klucz zaszyty w kodzie malware pozwala na odszyfrowanie adresów IP.

- Rozpoczęcie kradzieży informacji. Kiedy adresy C2 są załadowane, malware zaczyna uruchamiać moduły pobierające dane z systemu. W większości są to zrzuty ekranu przeglądarki internetowej wykonywane wtedy, gdy w adresie witryny znajdują się słowa kluczowe takie jak: username, login, register itp. Pobierane są również dane z poczty i maile pobierane z sieci. Wszystkie kradzione dane są szyfrowane przez malware i przechowywane lokalnie na dysku w lokalizacji: „C:\Users\Public\Libraries\win32”.

- Eksfiltracja danych. W ostatniej fazie zebrane dane przesyłane są poprzez HTTPS do wybranych serwerów pozyskanych w kroku 6. Tutaj jest jeszcze jedna ciekawostka. Przesyłane dane zawierają dwie warstwy szyfrowania SSL. Jedna do nagłówka pakietu oraz nazwy pliku, druga do reszty treści. Świadczy to o tym, że malware jest na prawdę dobrze zaprojektowany i działa jako jeden skomplikowany mechanizm.

Lista wszystkich adresów C2 została już rozszyfrowana i upubliczniona, m.in. tutaj. Facebook oraz YouTube zostali powiadomieni o niebezpiecznych profilach i prawdopodobnie zostały one usunięte.

Malware stworzony w ten sposób świadczy o coraz to sprytniejszych metodach i coraz to nowych legalnych witrynach i aplikacjach wykorzystywanych przez cyberprzestępców. Złośliwego kodu ukrytego w ten sposób praktycznie nie da się wykryć bez analizy samego zachowania malware w systemie.