W zeszłym tygodniu specjalista ds. Bezpieczeństwa Matthew Bryant pokazał Proof-of-Concept idealnego narzędzia dla hackerów, będącego rozszerzeniem do przeglądarki Google Chrome. Narzędzie o nazwie CursedChrome zamienia stację klienckie w boty proxy, umożliwiające hackerom poruszanie się po Internecie przy użyciu tożsamości zainfekowanego użytkownika. Cały projekt został opublikowany na portalu GitHub jako open-source i opisany szczegółowo przez twórcę, wyłącznie w celach edukacyjnych i prezentacji nowych wektorów zaawansowanych ataków.

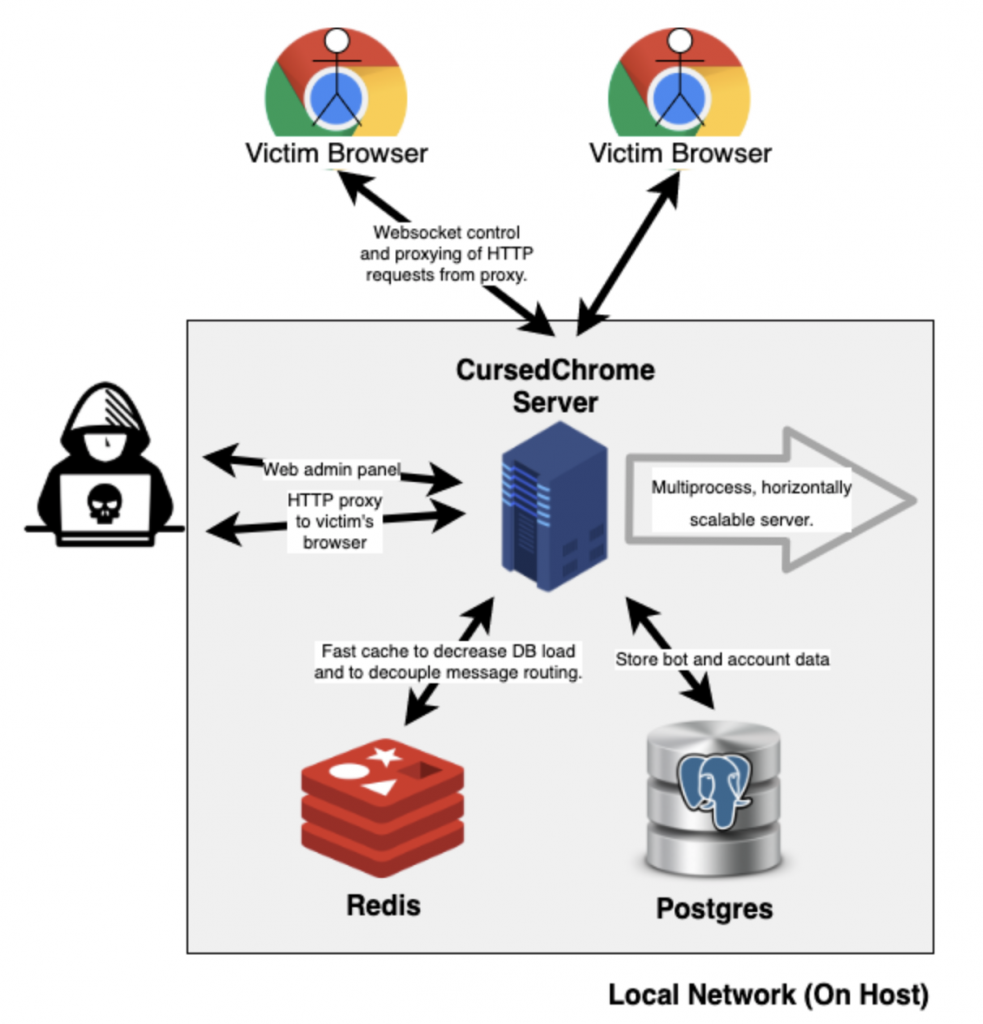

Cały system CrusedChrome składa się z dwóch komponentów. Dodatek do Google Chrome instalowany po stronie klienta, czyli domyślna paczka zawierająca złośliwe oprogramowanie oraz odpowiedni komponent po stronie serwera atakującego, który jest w zasadzie panelem sterowania botów i ich odbiornikiem. Po zainstalowaniu rozszerzenia w Chrome host staje się od razu zainfekowanym, podległym komputerem w sieci atakującego.

Komunikacja między klientem (botem), a serwerem C&C jest zwykłym połączeniem WebSocket, które działa jak klasyczne odwrotne proxy HTTP.

Oznacza to, że po tym jak atakujący połączy się z zainfekowanym hostem, będzie mógł przemieszczać się po sieci oraz po całym Internecie za pomocą zarażonej przeglądarki. Będzie w stanie również przejmować zalogowane w niej sesje i korzystać z tożsamości osoby w nich uwierzytelnionej, aby uzyskać dostęp do chronionych zasobów takich jak intranet, SharePoint, poczta czy aplikacje korporacyjne.

CursedChrome to narzędzie dla pentesterów

Twórca narzędzia został bardzo surowo oceniony przez grono eksperów ds. Cyberbezpieczeństwa, ponieważ według nich wskazał on ścieżkę dla cyberprzestępców, którą mogą teraz podążać. Dając wszystkim dostęp do kodu źródłowego stworzył on broń, która w najbliższym czasie może zostać wykorzystana w zaplanowanym ataku hackerskim.

Jednak Bryant w wywiadzie z ZDNet stwierdził, że to nie był jego zamiar. Mówił, że udostępnia kod po to, aby inne, profesjonalne zespoły Red Team i pentesterzy mogli zasymulować atak z wykorzystaniem złośliwego rozszerzenia dla przeglądarki. Według niego, publikacja kodu i scenariusza ataku jest kluczowa, aby bezpieczeństwo w organizacjach mogło przygotować się na takie zagrożenia.

Autor powiedział również, że CrusedChrome to nic, czego sam nie jest w stanie zbudować atakujący. Narzędzie działa w oparciu o istniejące i popularne technologie i nie wprowadza żadnych innowacji w dziedzinę złośliwego oprogramowania. Podobne narzędzia, takie jak na przykład Cobalt Strike dla Internet Explorer, istnieją od lat i ich szczegóły są dostępne w Internecie.

Co więcej, Bryant nie obawia się, że hackerzy mogą użyć jego kodu. Oprogramowanie CursedChrome wymaga od atakującego (1) hostowania rozszerzenia w Chrome Web Store lub (2) zainstalowania go za pomocą zasad polityki organizacji w trybie programisty w Chrome. Oba te scenariusze są praktycznie niemożliwe do zrealizowania, ponieważ w pierwszym z nich złośliwe rozszerzenie musiałoby przejść rygorystyczne testy w Google, aby trafić na ich portal webowy do pobrania przez końcowych użytkowników, a w drugim z kolei atakujący mogący przeprowadzić instalację komponentu poprzez sieć korporacyjną i tak ma już pełną kontrolę i dostęp do wszystkiego.

Ostrzeżenie i rozwiązanie

Autor niebezpiecznego narzędzia powiedział, że chce podnieść świadomość na temat podobnych zagrożeń i złośliwych rozszerzeń dla przeglądarek. Obecnie większość firm korzysta z dużej liczby aplikacji webowych i ochrona przeglądarek jest ważniejsza niż kiedykolwiek. Użytkownik, który jest w stanie zainstalować w swojej przeglądarce dodatek, może stworzyć w firmie lukę, umożliwiając hackerom obejście zabezpieczeń.

Autor namawia wszystkie zespoły pentesterów do pokazania na podstawie jego projektu, jak bardzo narażone są na atak przeglądarki internetowe i jakie szkody mogą wyrządzić nieuprawione zmiany w ich konfiguracji.

Poszedł nawet o krok dalej i nie wskazał palcem zagrożenia, ale również pomógł w dostarczeniu mechanizmu ochronnego. Jest nim jego drugi projekt open-source o nazwie Chrome Galvanizer. To narzędzie, które wykorzystuje zasady grupy, aby zarządzać ustawieniami Google Chrome na wszystkich komputerach w organizacji. Administratorzy IT mogą korzystać z Galvanizera, aby zezwolić lub zablokować dostęp rozszerzeń Chrome do określonych adresów URL i powiązanych z nimi danych. W ten sposób, nawet jeśli użytkownik zainstaluje złośliwe rozszerzenie, nie może uzyskiwać przez nie dostępu do witryn i adresów, takich jak np. intranet. Ponadto, ponieważ reguły te działają na poziomie systemu operacyjnego a nie przeglądarki, żadne rozszerzenie nie może w żaden sposób ominąć tych reguł bądź ich wyłączyć.

Społeczność cyberbezpieczeństwa może reagować negatywnie na upublicznianie „narzędzi hackerskich”. Podobnym przykładem jest chociażby Benjamin Delphy i jego Mimikatz. Jednak wiele osób, głównie zespołów Red Team, twierdzi że ma to swoje role i w ostatecznym rozrachunku pomagają firmą odpowiednio się zabezpieczyć.