Każda złośliwa kampania, czy to dezinformacyjna czy dostarczająca malware, opiera się na siatce połączeń między domenami w Internecie. Struktura ta zazwyczaj jest skomplikowana i zaciemniona, tak aby wiadomości nie wskazywały od razu adresów źródłowych. Serwery cyberprzestępców muszą być jednak online i są widoczne w Internecie, co pozwala na wyśledzenie ich dzięki prostej analizie DNS. Badanie połączeń DNS między serwerami jest często dobrym sposobem na uzyskanie szerszego spojrzenia na całą kampanię. Taką prostą inwestygację można przeprowadzić za pomocą danych dostępnych publicznie w Internecie, takich jak pasywny DNS oraz Whois.

Dane Passive DNS

Zapytania DNS podają nam tylko aktualne łącze między domeną a adresem IP. Nie możemy łatwo dowiedzieć się, które domeny są hostowane na określonym serwerze, ani zobaczyć, gdzie domena była hostowana w przeszłości. W tym pomóc mogą pasywne bazy danych DNS.

Pasywne dane DNS są oparte na rekordach rozpoznawania nazw DNS z przeszłości. Różne repozytoria zostały zbudowane specjalnie w celu gromadzenia tych informacji, głównie przez firmy komercyjne. Na przykład OpenDNS to firma oferująca bezpłatne serwery DNS i rejestrująca zapytania o nazwy w celu odsprzedaży tych informacji (serwery te zostały swoją drogą nabyte przez Cisco w 2015 r).

Mówiąc prościej, pasywna baza danych DNS to duża lista historycznych powiązań między domenami i adresami IP. Porównać to można do historii struktury Internetu nagranej i zapisanej. Oto lista niektórych dostawców pasywnych DNS, którzy zapewniają bezpłatny, ale często ograniczony dostęp do swoich baz po zarejestrowaniu się:

- RiskIQ: usługa komercyjna oferująca konta społecznościowe ograniczone do 15 zapytań dziennie;

- Security Trails: komercyjna usługa oferująca bezpłatnie 50 zapytań miesięcznie;

- Robtex: bezpłatna usługa, ale z ograniczonymi danymi wyświetlania;

- Farsight DNSdb: zapewnia dostęp do przeszukiwania danych tylko do 90 dni wstecz;

Dane Whois

Kiedy rejestrujesz nazwę domeny, jesteś proszony o podanie danych osobowych, w tym adresu e-mail, nazwiska, numeru telefonu i adresu fizycznego. W początkach Internetu informacje te były całkowicie jawne, aby każdy mógł zobaczyć, kto jest właścicielem nazwy domeny. Wraz z rozwojem i rosnącą świadomością kwestii prywatności i bezpieczeństwa, dane te stawały się coraz bardziej niekompletne lub ukrywane, ponieważ użytkownicy zaczęli podawać fałszywe informacje lub dlatego, że zaczęto je chronić. Wprowadzenie GDPR w Europie zabrania firmom publikowania informacji identyfikujących osoby, przez co dane Whois są w dużej mierze nieaktualne lub wybielone.

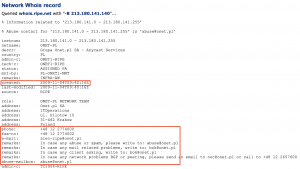

Rekordy Whois można zobaczyć na przykład za pomocą darmowego narzędzia Central Ops. Poniżej przykład dla domeny „onet.pl”:

Whois są nadal interesującym źródłem informacji z dwóch powodów:

- Dają nam informacje o tym, kiedy domena została utworzona, co jest przydatne przy tworzeniu harmonogramu wydarzeń oraz powiązania domen ze złośliwymi kampaniami

- Niektórzy dostawcy pasywnego DNS przechowują historyczne informacje Whois, które często zawierają interesujące wiadomości dla starszych domen, takie jak imię i nazwisko, adres, numer telefonu lub adres e-mail do administratora lub właściciela

Przykład inwestygacji

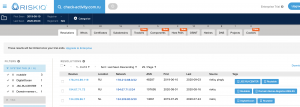

Jako przykład wykorzystania darmowych narzędzi online do pozyskiwania ciekawych dowodów i wniosków posłużymy się narzędziem RiskIQ. Sprawdzimy natomiast domenę powiązaną z popularnym phishingiem w Europie – check-activity.com[.]ru.

Po wpisaniu jej w wyszukiwarkę RiskIQ widzimy od razu, że domena była historycznie hostowana na 3 różnych adresach IP. Podpowiemy od razu, że drugi adres jest najbardziej interesujący. Widzimy to między innymi po dacie zarejestrowania domeny – 1 sierpnia 2020 r.

Po przejściu do analizy adresu IP pokazuje nam się nowe okno (kalendarz) z liczbą domen zarejestrowanych pod tym adresem danego dnia. Od razu widzimy też, które z tych domen są cały czas aktywne i dostępne w Internecie.

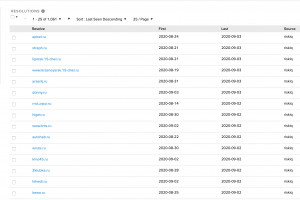

Zaraz poniżej widoczna jest lista wszystkich domen wraz z datą rejestracji oraz ostatniej widoczności. Widzimy, że pod tym adresem IP jest ich ponad 1000!

Oczywiście dane Whois też są dostępne w portalu. Widzimy jednak, że nie są aktualne. Ostatnia zmiana miała miejsce w 2018 roku, gdzie właścicielem domeny był niejaki Pavel Arbuzov 🙂

Listę wszystkich złośliwych domen powiązanych z tym adresem IP, czyli z tą kampanią phishingową, można pobrać do pliku CSV i zweryfikować z swoim środowisku.

Podsumowanie

Opisaliśmy przykład wykorzystania pasywnego DNS do mapowania infrastruktury. Do analizy posłużyliśmy się atakiem phishingowy, ale tę samą technikę można z łatwością wykorzystać do mapowania powiązań między fałszywymi mediami prowadzącymi skoordynowaną kampanię dezinformacyjną lub do zidentyfikowania właściciela strony internetowej. Jeżeli interesujesz się tematyką DNS dużo więcej możesz przeczytać w naszej kampanii – tutaj.