W naszym poprzednim artykule tutaj opisaliśmy sposób na uruchomienie złośliwego kodu z wykorzystaniem backdoor’a w Harmonogramie Zadań Windows.

Jeśli nie czytaliście naszego artykułu o innych sposobach uruchomienia takiego kodu, to polecamy link tutaj.

Dzisiaj czas zaprezentować kolejny, nowoodkryty sposób. Tym razem padło na (uwaga) – Usługę Aktualizacji Windows! Pewnie nie dowierzasz, że Microsoft oferuje cyberprzestępcom takie gratisy, lecz czytając dalej będziesz się o tym mógł sam przekonać.

Legalny klient aktualizacji Windows służący do odpalania ładunków

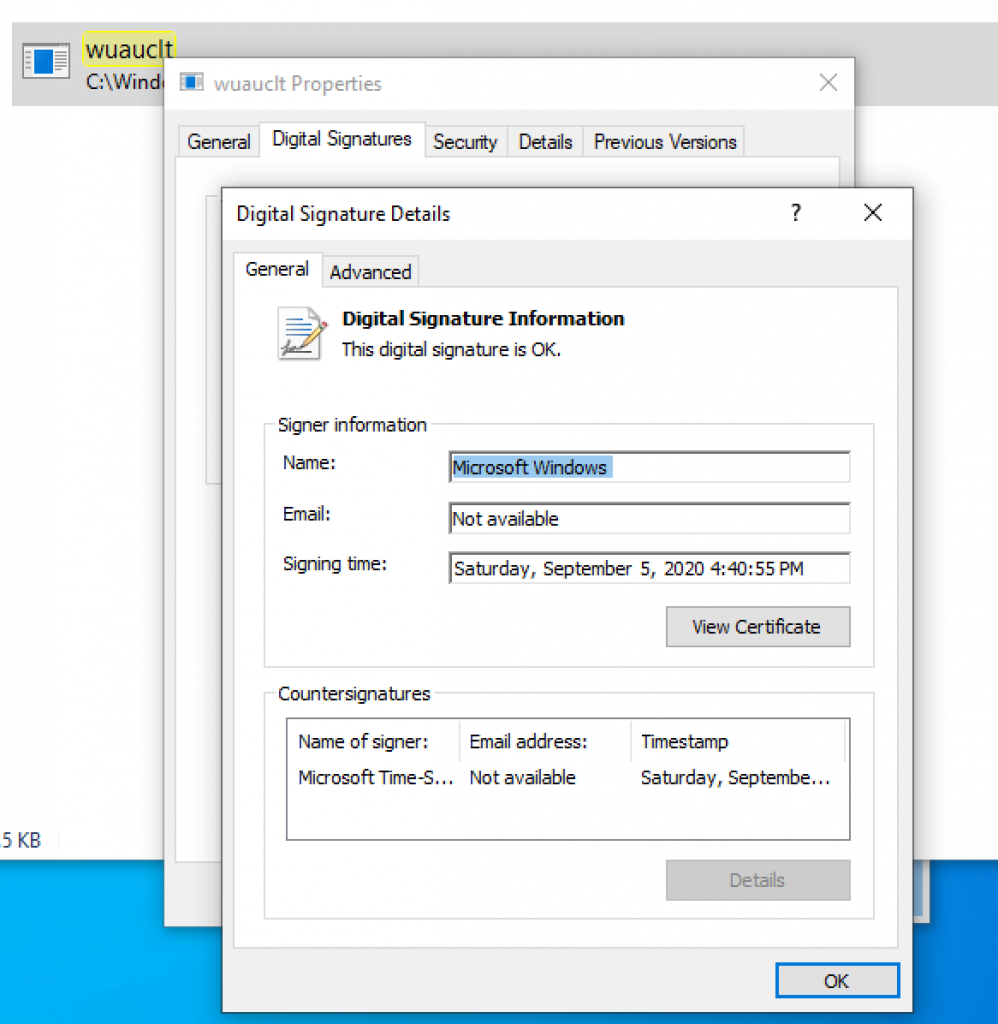

Usługa Windows Update jest dostępna w każdym systemie Windows. To do czego służy, nie musimy raczej tłumaczyć, bo to oczywiste. Ale w tym przypadku posłuży nam do czego innego niż zwykle – do wykonania kodu. Posiada ona ciekawy plik wykonywalny o nazwie wuauclt.exe, który jest programem klienckim Windows Update. Dokumentacja przełączników (parametrów) tego programu jest raczej uboga i trudno dostępna w Internecie, stad brawa dla David’a Middlehurst (pseudonim DTM). To jemu udało się je odkryć i uruchomić za pomocą omawianego pliku wykonalnego kod dostarczonej do systemu biblioteki DLL. Wystarczy wpisać komendę:

wuauclt.exe /UpdateDeploymentProvider Pełna_Ścieżka_do_Pliku_DLL /RunHandlerComServer

i Windows Update wykona dla nas kod zawarty w dostarczonym pliku dll.

A ponieważ wauclt.exe jest legalnym procesem w Windows, wszystkie narzędzia EDR/Antyvirus , Sysmon itp. będą traktowały ten proses jako legalny i umieszczały na białej liście. Jest to więc kolejny sposób dla cyberprzestępców na ominięcie systemów zabezpieczeń.

Scenariusz wykonania kodu za pomocą wuauclt.exe

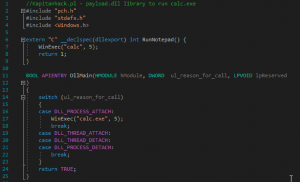

W celu zaprezentowania możliwości wuauclt.exe na potrzeby PoC stworzyliśmy bibliotekę w VC++, która uruchamia kalkulator.

Krok 1 – przygotowanie biblioteki DLL

Kod biblioteki dostępny poniżej. Musimy ją skompilować do pliku dll i wgrać gdzieś na dysk.

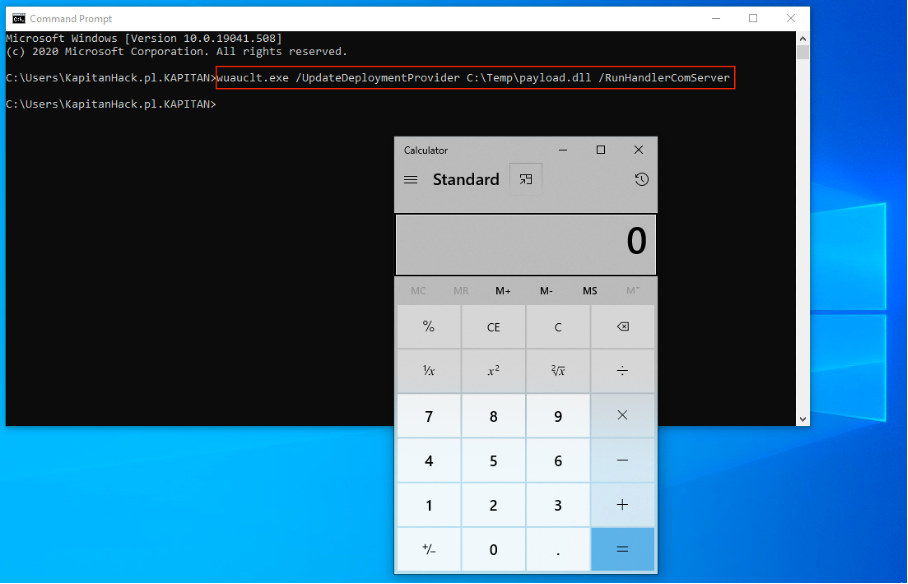

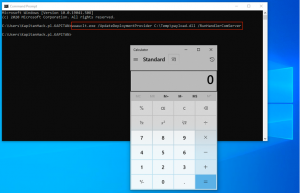

Krok 2 – wykonanie kodu

Uruchamiamy wiersz poleceń i wpisujemy poniższą komendę.

wuauclt.exe /UpdateDeploymentProvider c:\Temp\payload.dll /RunHandlerComServer

Jak widzimy na powyższym ekranie, bez problemu udało nam się uruchomić kalkulator.

Podsumowanie

Zalecamy zaktualizować reguły w systemach bezpieczeństwa EDR/Antywirus/SIEM o możliwości monitorowania użycia tego narzędzia w Windows (zwłaszcza jeśli chodzi o wymienione wyżej przełączniki). Jak widać Windows kryje w sobie jeszcze pełno niespodzianek. Tym lepiej dla nas, mamy o czym pisać!

Zachęcamy do subskrypcji nas na Facebooku i LinkedIn oraz oczywiście zaglądania na nasz portal. Co jakiś czas prezentujemy takie ciekawe rodzynki i nie tylko 🙂