Ransomware Conti to jedno z zagrożeń, które stanowiło bardzo poważny problem w ubiegłym roku na Świecie. Jego pierwsze próbki zostały wykryte 8 miesięcy temu. To złośliwe oprogramowanie znane jest przede wszystkim z szybkości aktualizacji, zdolności do szybkiego szyfrowania systemu i funkcji automatycznego rozprzestrzeniania się.

Hackerzy stojący za Conti wypuścili trzy wersje tego złośliwego oprogramowania, odkąd pojawiło się ono na scenie w maju 2020 roku, zwiększając jego skuteczność z każdym nowym wariantem.

Ataki oparte na Conti, takie jak Netwalker i Sodinokibi, wykorzystują taktykę podwójnego wymuszenia. Oprócz żądania okupu za klucz odszyfrowujący, napastnicy z czasem podwajają kwotę, ujawniając niewielką ilość skradzionych danych, jednocześnie grożąc ujawnieniem jeszcze większej ilości informacji, jeśli okup nie zostanie zapłacony.

Ransomware wykorzystuje również technikę wielowątkowości do szybkiego rozprzestrzeniania się po sieci, co utrudnia jego zatrzymanie.

Aktywność Conti w ostatnim czasie

Firma Coveware zajmująca się bezpieczeństwem, która publikuje kwartalne raporty dotyczące oprogramowania ransomware, umieściła Conti na 6 miejscu pod względem aktywności w raporcie z trzeciego kwartału 2020 r.

Hakerzy mogą korzystać z Conti w modelu „ransomware-as-a-service”. Dystrybutorem malware jest gang Trickbot. Nowy ransomware zastąpił Ryuka i stał się preferowaną przez przestępców bronią do wymuszania okupów. Widzimy, że rynek cyber-gangów też rządzi się jakimiś prawami i twórcy malware z napastnikami zawierają transakcje i wymieniają się dobrami.

Gang Conti twierdzi, że zaatakował z sukcesem ponad 150 organizacji i wygenerował kilka milionów dolarów w postaci okupu. Nie ma jednak sposobu, aby zweryfikować te twierdzenia.

Deweloperzy Conti mają nawet „stronę z wiadomościami”, w której publikują niewielką ilość skradzionych danych, a następnie grożą, że udostępnią więcej danych, jeśli okup nie zostanie zapłacony.

W grudniu gang Conti opublikował dwa pliki zip, które według niego zawierały 3 GB danych od przemysłowego producenta układów IoT – Advantech.

Niedawno Conti dodał Scottish Environment Protection Agency do swojej listy ofiar. Do tej pory Conti ujawnił 20 plików z SEPA, co stanowi 7% tego, co ukradł podczas ataku 24 grudnia 2020 roku.

Trzy wersje Conti

Conti został po raz pierwszy zauważony przez zespoły ds. cyberbezpieczeństwa 29 maja 2020 r.

Pierwsza wersja zawierała rozszerzenie .conti i niezależny plik wykonywalny. Złośliwe oprogramowanie rozprzestrzeniało się w zaatakowanym systemie za pomocą SMB, gdy otrzymało takie polecenie od serwera Command & Control.

Ruch boczny jest niezbędnym krokiem do uzyskania kontroli nad siecią i chociaż wielu aktorów zagrożeń ransomware używa pewnych technik i narzędzi, aby to osiągnąć po uzyskaniu dostępu do sieci, bardzo niewielu wdrożyło funkcję automatycznego rozprzestrzeniania się w samym ransomware – tak jest w przypadku Conti.

Wersja druga Conti, która została wydana 9 października 2020 r. Zawierała zaktualizowaną prośbę o okup z większą liczbą szczegółów i po raz pierwszy, groźbę opublikowania danych, które gang ukradł.

Zmiany techniczne w tej wersji obejmowały rozszerzenie, które zmieniało się przy każdym ataku. Ransomware wykorzystywał również mniej złośliwych adresów URL. Oprócz niezależnego pliku wykonywalnego, ta wersja zawierała również program ładujący i plik biblioteki DLL. Wszystko to, aby uniknąć wykrycia sygnaturowego.

Wersja trzecia, która ukazała się w następnym miesiącu 6 listopada, zawiera kilka zmian technicznych, takich jak użycie bardziej złośliwych adresów URL oraz debuggera Pythona.

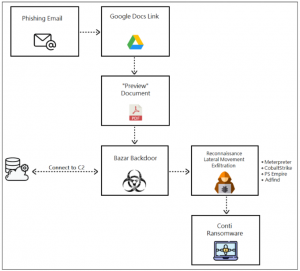

Chociaż złośliwe oprogramowanie zostało zaktualizowane, metoda dystrybucji nie uległa zmianie. Początkowy wektor infekcji to e-mail phishingowy zawierający łącze do Dysku Google, na którym przechowywany jest ładunek. Następnie ładunek dostarczany jest za pośrednictwem pliku PDF lub innego dokumentu, który pobiera backdoor „Bazar” na urządzenie ofiary w celu połączenia się z serwerem C2. Kolejne kroki to rozpoznanie, ruch boczny i wydobycie danych. Raport Cybereason stwierdza, że gdy znaczna część sieci zostanie zainfekowana przez backdoora, Conti zostaje dopiero upuszczony do systemu.

Wykonanie ataku

Ataki przy użyciu najnowszej wersji złośliwego oprogramowania Conti rozpoczynają się od niezależnego pliku wykonywalnego lub modułu ładującego, który pobiera bibliotekę DLL z serwera C2, a następnie ją uruchamia. Kolejne kroki to:

- Program wstrzykujący odszyfrowuje ładunek za pomocą zakodowanego klucza i ładuje go do pamięci.

- Po załadowaniu biblioteki DLL Conti rozpoczyna procedury szyfrowania i rozprzestrzeniania. Ransomware skanuje sieć w poszukiwaniu SMB (port 445). Jeśli znajdzie jakieś udostępnione foldery, do których ma dostęp, spróbuje zaszyfrować również pliki na zdalnych komputerach.

- Do szyfrowania plików używana jest szybka technika wielowątkowości, która zajmuje kilka minut.

- Kopia żądania okupu jest następnie pozostawiana w każdym folderze, dzięki czemu zostanie od razu zauważona przez ofiarę.

Podsumowanie

Niewykluczone, że ransomware Conti pozostanie jednym z najbardziej powszechnych zagrożeń w 2021 roku obok Ryuk, TrickBota czy Emoteta. Zasada działania cały czas jest ta sama, jednak metody używane w nowych ransomware pozwalają na dużo szybsze działanie, unikanie wykrycia i samo-aktualizację swoich modułów. Na Kapitanie Hacku opisywaliśmy już inne znane ransomware – MedusaLocker, Egregor, Tycoon.