Trochę bez echa w polskich mediach przeszły zdarzenia z piątku. Przypomnijmy, że cyber-gang REvil, (wyłudzenia 11 milionów dolarów od przetwórcy mięsa JBS po ataku z okazji Dnia Pamięci -Memorial Day), zainfekował w piątek tysiące ofiar w co najmniej 17 krajach, głównie za pośrednictwem firm, które zdalnie zarządzają infrastrukturą IT, wykorzystując do tego oprogramowanie Kaseya VSA.

My również postanowiliśmy poczekać trochę z publikacją artykułu na ten temat i kiedy Zespoły ds. cyberbezpieczeństwa pracowały gorączkowo w niedzielę, aby powstrzymać wpływ tego ataku my czekaliśmy na szczegóły tej historii. W jaki sposób odpowiedzialny gang powiązany z Rosją włamał się do firmy, której oprogramowanie było kanałem dystrybucji szyfrujących skryptów?

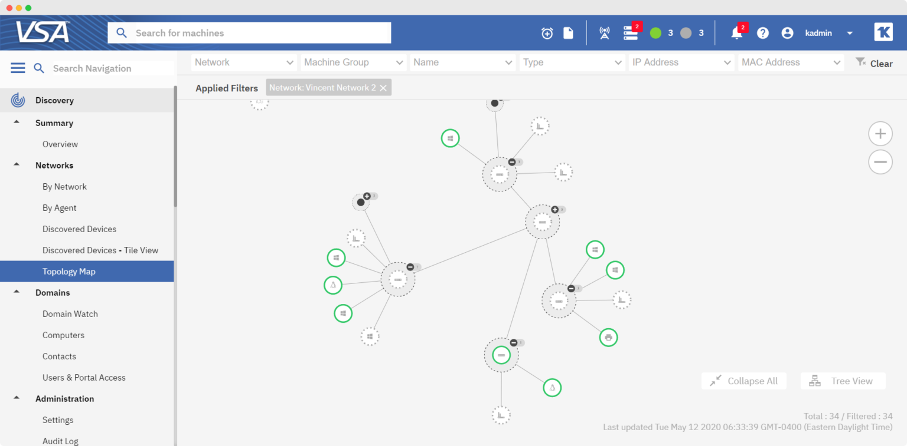

Kaseya Limited to amerykańska firma programistyczna, która tworzy oprogramowanie do zarządzania sieciami, systemami i infrastrukturą informatyczną. Siedziba firmy znajduje się w Miami na Florydzie, a oddziały w Stanach Zjednoczonych, Europie oraz w regionie Azji i Pacyfiku. W ataku użyto najprawdopodobniej wydania jednego z produktów firmy- Kaseya VSA czyli systemu do monitorowania końcówek i sieci.

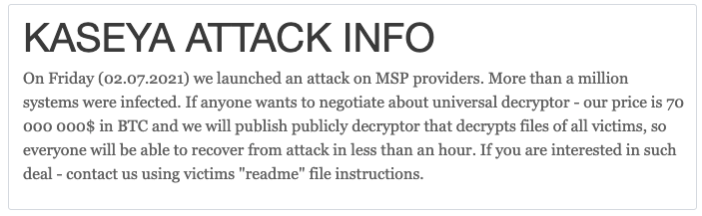

REvil żądał początkowo okupu w wysokości do 5 milionów dolarów, twierdzą badacze, ale późno w niedzielę, zaoferował w darknecie uniwersalny klucz, który mógłby odszyfrować wszystkie zainfekowane maszyny, których dotyczy problem, w zamian za 70 milionów dolarów w kryptowalucie.

Wcześniej FBI stwierdziło w oświadczeniu, że podczas badania ataku jego skala „może sprawić, że nie będziemy w stanie zweryfikować każdą ofiarę z osobna”. Zastępca doradcy ds. bezpieczeństwa narodowego Anne Neuberger wydała później oświadczenie, w którym stwierdziła, że prezydent Joe Biden „skierował wszystkie zasoby rządu w celu zbadania tego incydentu” i wezwał wszystkich, którzy wierzą, że zostali skompromitowani, aby zaalarmowali FBI.

Biden zasugerował w sobotę, że USA zareagują, jeśli zostanie ustalone, że Kreml jest w ogóle zaangażowany. To zresztą nie pierwsze tego typu oświadczenie. Niecały miesiąc temu Biden naciskał na prezydenta Rosji Władimira Putina, aby przestał dawać schronienie REvil i innym gangom ransomware, których działania USA uznają za zagrożenie dla bezpieczeństwa narodowego.

Aktywny od kwietnia 2019 r. REvil oferuje oprogramowanie ransomware jako usługę, co oznacza, że rozwija oprogramowanie paraliżujące sieć i dzierżawi je tak zwanym partnerom, którzy infekują cele i zarabiają lwią część okupów. Urzędnicy amerykańscy twierdzą, że najsilniejsze gangi ransomware mają siedzibę w Rosji i państwach sojuszniczych i działają z tolerancją Kremla, a czasami są w zmowie z rosyjskimi służbami bezpieczeństwa.

Najnowszy atak dotknął szeroki wachlarz firm i agencji publicznych, najwyraźniej na wszystkich kontynentach, w tym w usługach finansowych, podróżach i rekreacji oraz w sektorze publicznym – chociaż niewiele dużych firm, jak podała firma Sophos zajmująca się cyberbezpieczeństwem.

Szwedzka sieć spożywcza Coop poinformowała, że większość z jej 800 sklepów zostanie zamknięta do wtorku, ponieważ ich dostawca oprogramowania do kas fiskalnych ucierpiał w tym ataku. Ransomware uderzył też w szwedzka sieć aptek, sieć stacji benzynowych, kolej państwową i nadawcę publicznego – SVT.

DPA poinformowała, że w Niemczech nienazwana firma świadcząca usługi IT poinformowała władze, że kilka tysięcy jej klientów zostało naruszonych. Wśród zgłoszonych ofiar znalazły się również dwie duże holenderskie firmy świadczące usługi IT — VelzArt i Hoppenbrouwer Techniek. Większość ofiar ransomware nie zgłasza publicznie ataków ani nie ujawnia, czy zapłaciła okup.

Dyrektor generalny Fred Voccola z Kaseya, oszacował liczbę ofiar na kilka tysięcy, głównie małych firm, takich jak „gabinety dentystyczne, firmy architektoniczne, centra chirurgii plastycznej, biblioteki i tym podobne”.

Voccola powiedział w wywiadzie, że tylko 50-60 z 37 000 klientów firmy zostało skompromitowanych. Jednak 70% stanowili dostawcy usług zarządzanych, którzy używają zhakowanego oprogramowania VSA do zarządzania wieloma klientami. Oprogramowanie automatyzuje instalację i aktualizacji zabezpieczeń oraz zarządza kopiami zapasowymi i innymi ważnymi zadaniami.

Eksperci twierdzą, że to nie przypadek, że REvil rozpoczął atak na początku świątecznego weekendu czwartego lipca, wiedząc, że w amerykańskich biurach będzie mało personelu. Wiele ofiar może się o ataku dowiedzieć w pracy w poniedziałek. Większość użytkowników końcowych dostawców usług zarządzanych „nie ma pojęcia”, czyje oprogramowanie utrzymuje usługi IT w ich sieciach, powiedział Voccola.

Kaseya oświadczyła, że w sobotę wieczorem wysłała narzędzie do wykrywania zagrożenia do prawie 900 klientów.

ESET zidentyfikował ofiary w co najmniej 17 krajach, w tym w Wielkiej Brytanii, Republice Południowej Afryki, Kanadzie, Argentynie, Meksyku, Indonezji, Nowej Zelandii i Kenii.

Ciekawa jest również opinia Allana Liska, analityka z Recorded Future, firmy zajmującej się cyberbezpieczeństwem, powiedział on, że oferta REvil, aby zaoferować całkowite odszyfrowanie wszystkim ofiarom ataku Kaseya w zamian za 70 milionów dolarów, sugeruje, że gang nie jest w stanie poradzić sobie z samą liczbą zainfekowanych maszyn i generować tyle indywidualnych kluczy deszyfrujących. Początkowo zgłaszali żądania 5 milionów dolarów i 500 000 dolarów za większe cele, najwyraźniej żądali 45 000 dolarów dla większości.

„Ten atak jest znacznie większy niż się spodziewali i cieszy się dużym zainteresowaniem. W interesie REvil jest szybkie zakończenie tego procesu” – powiedziała Liska. „To koszmar do opanowania”.

Analityk Brett Callow z Emsisoft powiedział, że podejrzewa, iż REvil ma nadzieję, że ubezpieczyciele policzą liczby i ustalą, że 70 milionów dolarów będzie dla nich tańsze niż płacenie odszkodowań.

Wyrafinowane gangi ransomware na poziomie REvil zwykle badają dokumentację finansową ofiary – i polisy ubezpieczeniowe, jeśli uda im się je znaleźć – z plików, które kradną, przed aktywacją oprogramowania ransomware. Przestępcy grożą następnie zrzuceniem skradzionych danych online, jeśli nie dostaną okupu. W tym ataku wydaje się, że tak się nie stało.

Holenderscy badacze powiedzieli, że zaalarmowali Kaseya o włamaniu i powiedzieli, że przestępcy wykorzystali „dzień zerowy” – nieznaną lukę w zabezpieczeniach oprogramowania. Voccola nie potwierdził tego ani nie przedstawił szczegółów naruszenia — z wyjątkiem stwierdzenia, że nie był to phishing.

„Poziom wyrafinowania był tu niezwykły”.

Kiedy Mandiant zakończy dochodzenie, Voccola powiedział, że jest przekonany, że pokaże, iż przestępcy nie tylko nie naruszyli kodu Kaseya podczas włamywania się do jego sieci, ale także wykorzystali luki w oprogramowaniu stron trzecich.

Nie był to pierwszy atak ransomware wykorzystujący dostawców usług zarządzanych. W 2019 r. przestępcy za pośrednictwem jednej z takich firm trafili w sieci 22 gmin w Teksasie. W tym samym roku 400 amerykańskich praktyk dentystycznych zostało „okaleczonych” w innym ataku tego typu.