W nagrodzonym ostatnio artykule naukowcy stwierdzili, że odkryli sposób na nadużycie protokołu TCP, zapór sieciowych i innych urządzeń pośredniczących w celu przeprowadzenia gigantycznych ataków typu „odmowa usługi” (ang. distributed denial of service, DDoS). Atak taki można wykonać na dowolny cel w Internecie.

Badania, których autorami są informatycy z University of Maryland i University of Colorado Boulder, są pierwszymi tego rodzaju badaniami, które opisują metodę przeprowadzania ataków DDoS ze wzmocnieniem odbiciowym (ang. reflective amplification) za pośrednictwem protokołu TCP, gdyż wcześniej uważano go za totalnie nieprzydatny do tej metody.

Co gorsza, naukowcy stwierdzili, że współczynnik wzmocnienia takich ataków opartych na TCP jest znacznie większy niż w przypadku protokołu UDP, co sprawia, że nadużywanie protokołu TCP jest jedną z najniebezpieczniejszych form przeprowadzania ataków DDoS znanych do tej pory i z dużym prawdopodobieństwem będzie używany w przyszłości.

Krótka historia ataków DDoS

Aby jednak zrozumieć znaczenie tych badań, potrzebne jest również krótkie wprowadzenie do ataków DDoS. Po raz pierwszy udokumentowane na początku XXI wieku ataki DDoS były początkowo przeprowadzane przez przejmowanie komputerów domowych i wcielanie ich do sieci botnet. Następnie przejęte komputery po prostu jednocześnie uruchamiały żądania do stron internetowych w celu przeciążenia infrastruktury hostingowej ofiary.

Z biegiem lat dywersyfikowały się metody przeprowadzania ataków DDoS. Jedną z najniebezpieczniejszych był tak zwany „odbiciowy atak wzmacniający DDoS”, czyli właśnie reflective amplification. Działa on, gdy atakujący wysyła pakiety sieciowe do zewnętrznego serwera w Internecie, serwer przetwarza i tworzy znacznie większy pakiet odpowiedzi, który następnie wysyła do ofiary zamiast do atakującego (również dzięki technice znanej jako IP spoofing).

Technika ta skutecznie pozwala atakującym odbijać i wzmacniać ruch w kierunku ofiary za pośrednictwem punktu pośredniczącego.

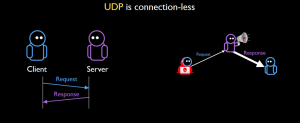

Historycznie najlepszymi wektorami wzmocnienia DDoS były serwery z protokołami opartymi na UDP, takimi jak SNMP, DNS, NetBIOS, CoAP i NTP.

Powodem było to, że protokół UDP wykorzystuje prosty dwuetapowy proces żądania i odpowiedzi, który może być łatwo nadużywany i wykorzystywany przez operatorów botnetów DDoS.

Poniżej na obrazku widzimy prostotę działania UDP:

źródło: therecord.media

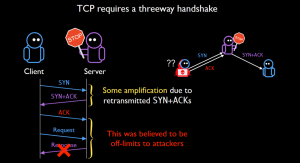

Z drugiej strony, połączenia TCP zawsze zaczynają się od trójstronnego uzgadniania, w którym atakujący nie mogli użyć techniki fałszowania adresu IP, ponieważ nie mogli ukończyć uzgadniania, a serwery przerywały połączenia, zanim atakujący mógł wzmocnić i odbić swój ładunek:

źródło: therecord.media

Jednak w opublikowanych badaniach naukowcy stwierdzili, że po raz pierwszy znaleźli sposób na nadużycie protokołu TCP w celu odbicia i wzmocnienia ataków DDoS, z bardzo niebezpiecznymi konsekwencjami.

Odkrycie nowego wektora ataku DDoS

Znaleziona przez badaczy wada polega przede wszystkim na błędzie w projektowaniu urządzeń pośredniczących, które często są sprzętem instalowanym w dużych środowiskach sieciowych w dużych organizacjach.

Middleboxy, bo taka jest fachowa nazwa ogólna, zazwyczaj obejmują zapory sieciowe, translatory adresów sieciowych (NAT), systemy równoważenia obciążenia i systemy głębokiej inspekcji pakietów (DPI). Tak naprawdę może to być każde urządzenie, które przepuszcza ruch sieciowy bez ingerencji w jego stan.

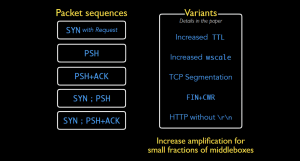

Zespół badawczy odkrył, że zamiast próbować replikować całe trójetapowe uzgadnianie (hand-shake) w połączeniu TCP, mogą wysłać kombinację niestandardowych sekwencji pakietów do urządzenia pośredniczącego, co skłoniłoby go do przekonania, że uzgadnianie TCP się zakończyło i pozwoliłoby do przekazania połączenia.

źródło: therecord.media

W normalnych okolicznościach nie stanowiłoby to problemu, ale jeśli atakujący próbowałby uzyskać dostęp do zakazanej witryny internetowej, middlebox odpowiedziałby „stroną blokującą”, która zwykle byłaby znacznie „cięższa” niż pakiet początkowy — stąd właśnie efekt wzmocnienia.

Po szeroko zakrojonych eksperymentach, które rozpoczęły się w zeszłym roku, zespół badawczy stwierdził, że najlepszymi wektorami TCP DDoS okazały się strony internetowe zazwyczaj blokowane przez państwowe systemy cenzury lub przez wewnętrzne polityki przedsiębiorstwa.

Atakujący wysyłali zniekształconą sekwencję pakietów TCP do urządzenia pośredniego (firewall’a, skrzynki DPI itp.), które próbowało połączyć się z witrynami pornograficznymi lub hazardowymi, a następnie odpowiadało stroną blokującą w HTML, którą wysyłało ofiarom. Te nie musiały nawet znajdować się w ich sieci wewnętrznej, dzięki spoofingowi IP.

Poniżej schemat takiego ataku:

źródło: therecord.media

Podczas gdy zespół badawczy przetestował różne powszechnie zakazane strony internetowe, odkrył, że w szczególności pięć domen ma tendencję do otrzymywania odpowiedzi z większości middlebox’ów w Internecie i byłyby niezawodnym „wyzwalaczem” tych ataków:

- www.youporn.com (pornografia)

- www.roxypalace.com (hazard)

- plus.google.com (złośliwe media społecznościowe)

- www.bittorrent.com (udostępnianie plików)

- www.survive.org.uk (edukacja seksualna)

Jak to wygląda w praktyce?

Zespół badawczy twierdzi jednak, że nie wszystkie urządzenia sieciowe zareagowały na ich testy w ten sam sposób. Niektóre zwiększyły ruch bardziej niż inne, a niektóre nawet nie reagowały.

W wywiadzie udzielonym w tym tygodniu Kevin Bock, badacz z University of Maryland, powiedział The Record, że współczynniki wzmocnienia różnią się w zależności od typu urządzenia middlebox, dostawcy, konfiguracji i konfiguracji sieci – co jest dość logiczne.

Bock powiedział, że zespół badawczy przeskanował całą internetową przestrzeń adresową IPv4, 35 razy, aby wykryć i zindeksować middleboxy, które wzmocniłyby ataki TCP DDoS. W sumie stwierdził, że znalazł 200 milionów adresów IPv4 odpowiadających sieciowym middlebox’om, które mogą być wykorzystywane do ataków.

Większość protokołów UDP zazwyczaj ma współczynnik wzmocnienia od 2 do 10, a bardzo niewiele protokołów osiąga czasami 100 lub więcej.

„Znaleźliśmy setki tysięcy adresów IP, które oferują współczynniki wzmocnienia TCP większe niż 100x” – powiedział Bock i jego zespół, podkreślając, jak bardzo duża liczba sieci pośredniczących może być wykorzystywana do ataków DDoS znacznie większych niż protokoły UDP z najlepszymi dotychczas współczynnikami wzmocnienia.

Co więcej, zespół badawczy znalazł również tysiące adresów IP, które miały współczynniki wzmocnienia w zakresie tysięcy, a nawet 100 000 000, co uważa się za niewyobrażalne i pozwoliłoby przeprowadzić zmasowany atak DDoS z gigantyczną siłą.

Chociaż niektóre z tych urządzeń są zainstalowane w sieciach korporacyjnych i rządowych, naukowcy twierdzą, że wiele z nich jest również częścią ogólnokrajowych aparatów cenzury, takich jak te w Chinach, Arabii Saudyjskiej, Rosji i Wielkiej Brytanii.

Wiele z tych systemów działa z dużym obciążeniem i czasami jest źle skonfigurowanych z zapętlaniem się ruchu, co powoduje wielokrotne wysyłanie tego samego zniekształconego pakietu TCP, czasem w nieskończonej pętli. Naukowcy twierdzą, że takie sytuacje były powszechne w systemach cenzury stosowanych przez Chiny i Rosję.

Podsumowanie

Niestety istnieje kilka powodów, dla których ten wektor ataku nie zostanie załatany w najbliższym czasie lub w ogóle.

Po pierwsze, łatanie systemów cenzury dla tego wektora ataku osłabia również ich możliwości filtrowania i cenzury, co jest rozwiązaniem, którego niektóre państwa lub organizacje z pewnością nie rozważą.

Po drugie, poprawianie konfiguracji middlebox’a wymaga szeroko zakrojonych testów, na które niektóre firmy lub administratorzy systemów nie mieliby czasu ani umiejętności technicznych.

Po trzecie, zespół badawczy twierdzi, że uzbrojenie tego ataku jest stosunkowo proste. Chociaż nie opublikowali żadnego kodu potwierdzającego koncepcję, zespół badawczy powiedział, że cyberprzestępcy mogą bez problemu stworzyć własny kod korzystając w ich naukowej publikacji.

Tak więc, pozostajemy z tymi smutnymi wieściami i wiedzą o nowych możliwościach wygenerowania ataków DDoS opartych na protokole TCP.

Poniżej jeszcze oficjalny film naukowców prezentujący odkrycia i sam atak: