10 Marca 2020 roku Microsoft współpracując z 35 państwami skoordynował działania, aby unieszkodliwić największą sieć botnet na Świecie. Przeprowadzony atak był legalny pod względem prawnym, przemyślany pod względem technicznym i co najważniejsze – był skuteczny.

Botnet to sieć komputerów, które cyberprzestępcy zainfekowali złośliwym oprogramowaniem i dzięki temu są w stanie zdalnie je kontrolować. Takie „boty”, podległe hackerom, wykorzystywane są później w masowych atakach oraz kampaniach rozsyłających malware.

Botnet Necurs, o którym mowa, to jedna z największych sieci komputerów sterowanych przez cyberprzestępców na Świecie. Jej złośliwa aktywność obserwowana jest od 2012 roku przez wszystkie znane zespoły ds. przestępstw cyfrowych. Microsoft podaje dane przybliżające nam skale całego problemu. Necurs to łącznie około 9 milionów zainfekowanych hostów, przy czym setki tysięcy z nich są on-line. W dochodzeniu przeprowadzonym przez zespół Microsoftu host podległy Necurs obserwowany był przez 58 dni aktywności. W sumie w tym czasie wysłał 3,8 miliona wiadomości e-mail do ponad 40 milionów potencjalnych ofiar.

Uznaje się, że botnet Necurs obsługiwany jest przez cyberprzestępców mających siedzibę w Rosji. Przez ostatnie 8 lat był wykorzystywany do wielu cyfrowych przestępstw na całym Świecie. Oszustw giełdowych, kampanii phishingowych, atakowania innych hostów w Internecie, kradzieży poświadczeń do kont internetowych oraz masowych kradzieży danych wrażliwych. Co ciekawe, grupa właścicieli Necurs sprzedaje lub wynajmuje dostęp do zainfekowanych komputerów innym cyberprzestępcom w ramach usług wynajmu botnetu. Necurs znany jest również z dystrybucji złośliwego oprogramowania ransomware do instytucji finansowych w wielu zakątkach Świata. Ciekawostką jest również fakt, że nie zarejestrowano żadnego ataku DDoS z wykorzystaniem tej ogromnej sieci maszyn. Wydaje się być ona bronią masowego rażenia, gdyby przeprowadzono z niej niszczycielski atak DDoS.

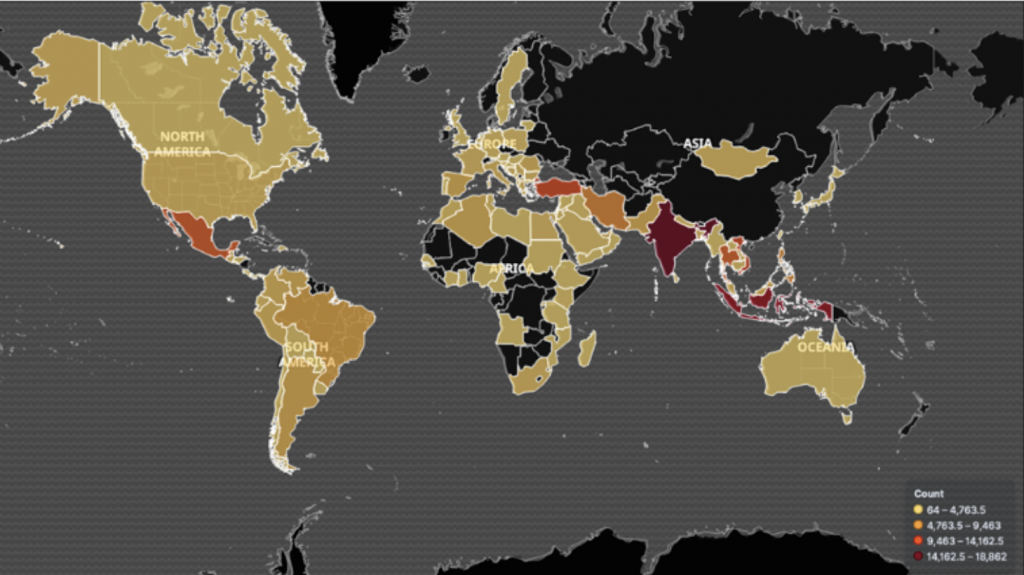

Poniżej przedstawiamy mapę z zaznaczonymi obszarami komputerów wchodzących w skład sieci Necurs.

Strona Techniczna – jak działa Necurs?

Na stronie cert.pl możemy znaleźć szczegółową analizę techniczną botnetu Necurs, jak i opis zachowania zainfekowanych i sterowanych zdalnie maszyn. My przedstawimy tylko fragment tej analizy w celu zapoznania się z problemem.

Necurs jest siecią hybrydową – połączeniem modelu scentralizowanego Command and Control (C2), zapewniającego szybkie wydawanie komend do botów, z modelem peer-to-peer, który uniemożliwia wyłączenie całości botnetu poprzez przejęcie pojedynczego serwera. Nie jest zatem zaskoczeniem tak wielki sukces tego malware’u.

Zainfekowany komputer malwarem Necurs próbuje połączyć się do serwera C2, którego adres IP jest generowany na kilka różnych sposobów. Po pierwsze, kilka adresów znajduje się bezpośrednio w samym ładunku malware, w postaci zaszyfrowanej. Jeśli połączenie się nie powiedzie, to Necurs generuje do 2048 pseudolosowych domen (przy użyciu swojego algorytmu DGA), które zależą od obecnej daty oraz ziarna pseudolosowości, zapisanego na stałe konkretnej próbce malware. Jeśli któraś z domen jest zarejestrowana i odpowiada na połączenie zgodnie z protokołem, jest ona zapisywana jako adres C2. Wreszcie, jeśli wszystkie z tych metod zawiodły, adres C2 jest pobierany od „peerów” – początkowa lista około dwóch tysięcy par IP+port sąsiadów jest zaszyfrowana w ładunku złośliwego oprogramowania.

Jeśli w końcu udało się połączyć z głównym serwerem sterującym, pobierana jest od niego (przy użyciu autorskiego protokołu zbudowanego na bazie HTTP) lista informacji, oczywiście zaszyfrowana. Przykładowe informacje, które C2 wysyła to: nowa lista sąsiedztwa (ok. 2000 par IP+port), nowa lista domen C2, komenda odczekania określonego czasu (zazwyczaj kilkanaście-kilkadziesiąt minut), czy komenda pobrania i uruchomienia biblioteki DLL. Praktycznie każda odpowiedź zawiera rozkaz poczekania z losową wartością parametru czasu – ma to zapewne na celu zmniejszenie obciążenia serwera oraz utrudnienie wykrycia takich połączeń.

Ogólnie wszystkie istotne dane malware’u Necurs są w formacie JSON, a klucze i wartości specjalnie są nieczytelne i nie da się odgadnąć ich znaczenia jedynie po ich nazwie – np. „dg3XGB9” oznacza obecny czas uniksowy. Cała architektura botnetu jest bardzo dobrze przemyślana i nawet analizując wnikliwie kod paczki Necurs, nie jesteśmy w stanie sprecyzować, co dokładnie zainfekowany, należący do botnetu komputer zrobi. Wszystkie treści komend są zaszyfrowane i zawierają dużo pseudolosowości.

Zaplanowane działania Microsoft

W czwartek 5 marca, amerykański sąd rejonowy Nowego Jorku wydał postanowienie umożliwiające firmie Microsoft przejecie kontroli nad infrastrukturą amerykańską, którą Necurs zainfekował i używał do rozpowszechniania złośliwego oprogramowania dalej. Dzięki działaniom prawnym i kooperacji z udziałem wielu państw na całym Świecie, Microsoft wprowadził korki, które zapobiegną rejestrowaniu nowych domen w celu sterowania siecią Necurs.

Zespół Microsoft dokonał tego poprzez analizę i złamanie algorytmu DGA (domain generation algorithm) używanego przez Necurs. Dzięki temu specjaliści MS byli w stanie dokładnie przewidzieć ponad 6 milionów unikalnych domen, które zostaną utworzone w ciągu najbliższych 25 miesięcy. Lista złośliwych domen zgłoszona została do odpowiednich rejestrów w krajach na całym Świecie, aby strony te były z góry blokowane. Przejmując kontrolę nad aktywnymi adresami C2 oraz blokując przyszłe wygenerowane Microsoft skutecznie unieszkodliwił działanie botnetu.

Microsoft podejmuje także dodatkowy krok w partnerstwie z dostawcami usług internetowych (ISP), aby pozbyć się z komputerów swoich klientów złośliwego oprogramowania związanego z botnetem Necurs. Działania te mają zasięg globalny i obejmują współpracę z partnerami z przemysłu, rządu i organów ścigania za pośrednictwem programu Microsoft Cyber Threat Intelligence Program (CTIP). Za pośrednictwem CTIP Microsoft powiadamia organy ścigania, rządowe zespoły reagowania (CERT) i dostawców usług internetowych o wszystkich podejrzanych aktywnościach w Internecie oraz o zainfekowanych komputerach i ofiarach dotkniętych cyberprzestępczością.