Pojawiła się nowa grupa ATP stojąca za serią ataków na hotele na całym świecie, a także na rządy, organizacje międzynarodowe, firmy inżynieryjne i kancelarie prawne. Raport przygotowanego przez WeLiveSecurity by ESET daje całkiem dobry pogląd na sytuacje.

Grupa, o której mowa to FamousSparrow, którą uważa się za jedynego obecnego operatora niestandardowego backdoora SparrowDoor. Wykorzystuje również dwie niestandardowe wersje Mimikatz (zobacz sekcję IOC), które można wykorzystać do połączenia incydentów z tą grupą.

Chociaż FamousSparrow jest odrębną jednostką, ESET znalazł powiązania z innymi znanymi grupami APT. W jednym przypadku atakujący wdrożyli wariant Motnug, który jest modułem ładującym używanym przez SparklingGoblin. W innym przypadku, na maszynie zaatakowanej przez FamousSparrow, znaleźliśmy działającego Metasploita z cdn.kkxx888666[.]com jako serwerem C&C. Ta domena jest powiązana z grupą znaną jako DRBControl.

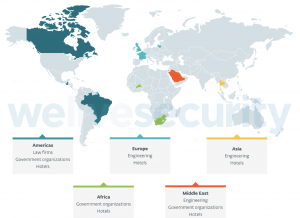

Opisywana grupa działa od co najmniej sierpnia 2019 r., a ofiary jej ataków znajdują się w Afryce, Azji, Europie, na Bliskim Wschodzie i obu Amerykach, w kilku krajach, takich jak Burkina Faso, Tajwan, Francja, Litwa, Wielka Brytania, Izrael, Arabia Saudyjska, Brazylia, Kanada i Gwatemala.

Ataki przeprowadzane przez grupę obejmują wykorzystanie znanych luk w krytycznych aplikacjach, takich jak SharePoint, Oracle Opera czy ProxyLogon umożliwiającej zdalne wykonanie kodu w Microsoft Exchange Server. Co ciekawe, okazało się, że grupa korzystała z exploita ProxyLogon już w 2020 roku, kiedy jeszcze nikt publicznie o nim nie słyszał.

Największa sieć włamań do hoteli i organów rządowych rozpoczęła się 3 marca. Polegała na zaawansowanej akcji szpiegującej i rozmieszczeniu kilku szkodliwych artefaktów, w tym dwóch specjalnych wersji programu Mimikatz, skanera NetBIOS o nazwie Nbtscan oraz modułu ładującego o nazwie SparrowDoor.

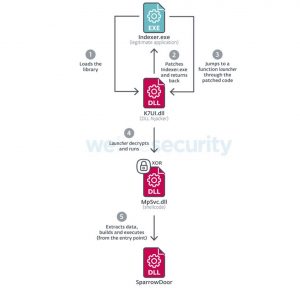

SparrowDoor to z kolei autorskie DLL grupy. Instalowane jest przez wykorzystanie techniki zwanej przejmowaniem kolejności wyszukiwania DLL i działa jako narzędzie do zagłębiania się w nowe zakamarki wewnętrznej sieci. Hackerzy używali je również w celu wykonywania dowolnych poleceń, a także gromadzenia i eksfiltrowania poufnych informacji do swoich serwerów Command & Control.

FamousSparrow to kolejna grupa APT, która miała „wczesny dostęp” do luki ProxyLogon umożliwiającej zdalne wykonanie kodu na początku marca 2021 r. Grupa ma w swoim portfolio wykorzystywanie znanych luk w aplikacjach serwerowych, takich jak SharePoint, Oracle, VMware – to kolejne przypomnienie, że bardzo ważne jest szybkie łatanie aplikacji internetowych lub jeśli załatanie nie jest możliwe, nie korzystanie z nich w ogóle.

Cele obejmujące rządy na całym świecie, sugeruje, że intencją FamousSparrow jest zaawansowane szpiegostwo. Dla kogo mają być przeznaczone te informacje niestety nie wiemy. Możemy się tylko domyślać.

IOC

1. C&C: credits.offices-analytics[.]com – 45.192.178[.]206

2. Delivery Domain: 27.102.113[.]240

B9601E60F87545441BF8579B2F62668C56507F4A

p64.exe

debug.log

4DF896624695EA2780552E9EA3C40661DC84EFC8

p64.exe

debug.log

76C430B55F180A85F4E1A1E40E4A2EA37DB97599

dump.exe

873F98CAF234C3A8A9DB18343DAD7B42117E85D4

nbtscan.exe

FDC44057E87D7C350E6DF84BB72541236A770BA2

1.cab

BB2F5B573AC7A761015DAAD0B7FF03B294DC60F6

K7UI.dll

23E228D5603B4802398B2E7419187AEF71FF9DD5

MpSvc.dll