Zajmiemy się dzisiaj kolejnym z „magicznych” ataków na komputery o nazwie LANAntenna, który opisali i pokazali izraelscy naukowcy z uniwersytetu Nagev, służącym do eksfiltracji danych z odizolowanych od sieci komputerów lub nawet wirtualnych maszyn. Przypominamy, iż inne podobne ataki opisywaliśmy w kampanii Hackowanie Science-fiction.

Kabel Ethernet jako nadajnik fal radiowych?

Internet jest jednym z najcenniejszych „zasobów”. Mieliśmy przedwczoraj przykład reakcji ludzi na brak kilkugodzinnego dostępu do Facebooka, Instagrama, Messenger oraz Whatsupa. Dla wielu w tym momencie skończył się cały świat. Zapewne spora ilość z nich nie zastanawia się czym jest lokalna sieć LAN, czy WAN, bo na co dzień korzystają z komputerów/urządzeń podpiętych bezpośrednio do Wifi lub sieci dostawców Internetu 3G/5G. Jednak trzeba pamiętać, że sieć LAN/WAN stanowi podstawę w komunikacji sieciowej infrastruktury. Stosuje się ja w firmach lub bardziej rozbudowanych sieciach domowych. Podstawą jej konstrukcji jest oczywiście okablowanie zbudowane z przewodów Ethernet lub światłowodu. A propos bezpieczeństwa i użycia kabli Ethernet w sieci LAN, to 30 września 2021 odkryto sposób jak można użyć jej do exfiltracji danych wykorzystując jej elementarny składnik (kabel Ethernet) jako źródło „anteny nadawczej” do przechwytywania wszystkich wrażliwych danych z odizolowanych (niepołączonych ze sobą w żaden sposób) komputerów. Jak wygląda taki atak opiszemy poniżej.

Model ataku

Złośliwe oprogramowanie zainstalowane na jednym z komputerów w odizolowanej sieci wykorzystuje kabel Ethernet jako antenę do przesyłania sygnałów radiowych. Informacje binarne są modulowane na szczycie sygnałów i przechwytywane przez pobliski odbiornik radiowy (druga antenę radiowa podłączoną do innego komputera).

Najczęściej w takiej odizolowanej sieci umieszczane są krytyczne w funkcjonowaniu każdej firmy serwery i usługi. Doskonałym przykładem są sieci OT.

Po zbadaniu przez naukowców tej metody wykryto, że składa się ona z dwóch głównych etapów wymienionych poniżej:

- Rozpoznanie i infekcja

- Eksfiltracja danych

Eksfiltracja danych jest częścią fazy eksfiltracji APT, w której cyberprzestępcy atakując mogą zebrać wszystkie dane z zaatakowanych komputerów.

Dane, które są w większości przejmowane są przez cyberprzestępców to:

- Dokumenty

- Bazy danych

- Dostęp do danych logowania

- Klucze szyfrujące

Sam atak składa się również z dwóch części, jedna to transmisja danych, a druga to odbiór informacji:

Transmisja danych: W tej części, po zebraniu wszystkich danych od organizacji, cyberprzestępcy eksfiltrują je za pomocą ukrytego kanału.

Odbiór danych: W tej części każdy pobliski odbiornik radiowy może odebrać ukrytą transmisję, po czym po prostu ją odkoduje i wyśle do cyberprzestępców.

Demo ataku

Demonstrację ataku LANANTENNA możecie zobaczyć na poniższym nagraniu. Wato zwrócić uwagę, że malware zainstalowany na komputerze ofiary transmituje przez kabel Ethernet znaki wpisywane z klawiatury przez usztywnia, zaś odbiornik z anteną radiową zainstalowany na drugim komputerze odbiera je i przetwarza na osobnym kliencie.

Eksfiltracja z Maszyn wirtualnych (VM)

Wszyscy wiemy, że wirtualizacja stała się obecnie standardem w wielu środowiskach IT. Istnieje wiele cech, które sprawiają, że wirtualizacja jest jedną ze standardowych metod izolacja zasobów sprzętowych.

Analitycy bezpieczeństwa wstępnie sprawdzili, czy ukryty kanał można uruchomić z maszyn wirtualnych.

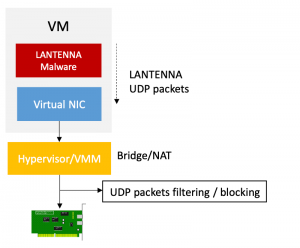

Architektura sieci maszyn wirtualnych wykorzystuje ideę wirtualnych kart sieciowych i jest obsługiwana przez hipervisor oraz jest udostępniana klientowi za pośrednictwem sterowników jądra.

Proces uruchomiony na maszynie wirtualnej może uzyskać dostęp do kart sieci wirtualnych przypisanych do maszyny wirtualnej. W odniesieniu do kanału ukrytego oznacza to, że złośliwy kod nie może wyłączyć ani zmienić szybkości fizycznego interfejsu sieciowego, a tym samym nie może kontrolować emisji elektromagnetycznej za pomocą techniki przełączania sieci. Ponieważ jednak pakiety UDP mogą być dostarczane do sieci, technika transmisji surowych pakietów może być nadal używana zarówno w trybie NAT, jak i mostka (bridge).

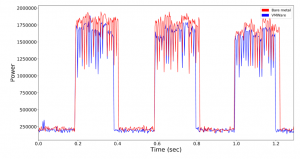

Naukowcy porównali transmisję przez ukryty kanał z wirtualnej maszyny do warstwy sprzętowa hosta na VMWare w trybach NAT i mostka. Eksperymenty pokazały, że ukryte sygnały mogą być także otrzymywane z poziomu maszyn wirtualnych. Jedyne różnice jakie zaobserwowano to opóźnienia w transmisji pakietów pomiędzy fizyczną, a maszyną wirtualną spowodowane przez hipervisor.

Jak chronić się przed atakiem LANANTENNA?

Istnieją różne środki obronne, które można podjąć przeciwko tajnemu kanałowi LANTENNA. Są to:

- Separacja sieci

- Wykrycie ataku

- Monitorowanie sygnału

- Zagłuszanie sygnału

- Ekranowanie kabli

Po zetknięciu się z tym atakiem stało się jasne, że cyberprzestępcy mogą wykorzystać kable Ethernet do eksfiltracji danych z odizolowanych sieci LAN/WAN. Szczegóły powyższych opcji zaradczych znajdziecie w wymienionym powyżej artykule naukowców.