Kampania: Hackowanie Science-Fiction

W ostatnim roku można było usłyszeć o innowacyjnych metodach potajemnej eksfiltracji danych z fizycznie odizolowanego od sieci komputera. Taka maszyna nie ma możliwości połączyć się z innymi urządzeniami ani poprzez kable, ani poprzez łączność bezprzewodową, ponieważ nie była fizycznie w nią wyposażona. Sprytne sposoby opierają się między innymi na wykorzystaniu różnego rodzaju emisji komponentów komputera, takich jak dźwięk, ciepło, częstotliwości radiowe, fale ultradźwiękowe, a nawet fluktuacje prądu w obwodzie elektrycznym. Oczywiście odbiór takich sygnałów wymaga odpowiedniego detektora. Nie jest to jednak wielki problem, aby podszyć się pod dostawcę prądu, serwisanta wentylacji czy panią sprzątaczkę i odebrać taki sygnał bezprzewodowo za pomocą specjalnego urządzenia. Idealny atak hackerski, czyż nie?

Dla wielu osób, te niezwykłe techniki mogą wydawać się tylko bezużyteczną teorią, jednak przy celach o wysokiej wartości i wyrafinowanych cyberprzestępstwach mogą odgrywać ważną rolę w kradzieży tajnych informacji. Warto wiedzieć, że coś takiego w ogóle istnieje, a nawet działa w praktyce.

Techniki ataku rodem z science-fiction opisaliśmy właśnie w tej kampanii. Zapraszamy do lektury.

Najmniejsze centrum hakerskie, czyli jak hakować sieć niczym James Bond za pomocą smartfona oraz smartwatcha

W dzisiejszym artykule opiszemy dwa ciekawe narzędzia, a w zasadzie przenośne laboratoria hakerskie, z których możemy kontrolować najmniejszy Kali Linux … Czytaj dalej

Włamanie w OpenAI

4 lipca 2024 r. dziennik „The New York Times” poinformował, że na początku 2023 r. w OpenAI doszło do nieujawnionego … Czytaj dalej

Dostawcy oprogramowania i główni producenci procesorów podatni na atak GhostRace

Firmy takie jak Intel, AMD, Arm i IBM, a także dostawcy oprogramowania dotknięci są nowym atakiem, nazwanym GhostRace. Zespół badaczy … Czytaj dalej

Tworzymy fizyczny backdoor w stacji dokującej DELL i hakujemy komputer w firmie

Zagrożenie na biurku w firmie? W dzisiejszym odcinku hakowania zajmiemy się sprzętami znajdującymi się na prawie każdym stanowisku pracy. Reaktywujemy … Czytaj dalej

Zdalna kradzież danych z komputera za pomocą fal elektromagnetycznych emitowanych przez jego układ zasilania

Zajmiemy się dzisiaj kolejnym z „magicznych ataków” o nazwie COVID-bit. Zaprezentował i opisał go doktor Mordechai Guri z Uniwersytetu Bena … Czytaj dalej

Infekowanie wirusem urządzeń za pomocą emotikonów (emoji).

Według badaczy cyberbezpieczeństwa, w niedalekiej przyszłości hakerzy mogą nas oszukiwać, wysyłając do komputera lub telefonu komórkowego losowy ciąg emotikonów (z … Czytaj dalej

Naukowcy chcą wykorzystać naturalne biologiczne struktury do silnego uwierzytelniania

Grupa naukowców z Gwangju Institute of Science and Technology (GIST) w Korei Południowej wykorzystała włókna naturalnego jedwabiu (ang. natural silk … Czytaj dalej

Hackowanie w odizolowanej sieci za pomocą fal elektromagnetycznych emitowanych z kabla Ethernet

Zajmiemy się dzisiaj kolejnym z „magicznych” ataków na komputery o nazwie LANAntenna, który opisali i pokazali izraelscy naukowcy z uniwersytetu … Czytaj dalej

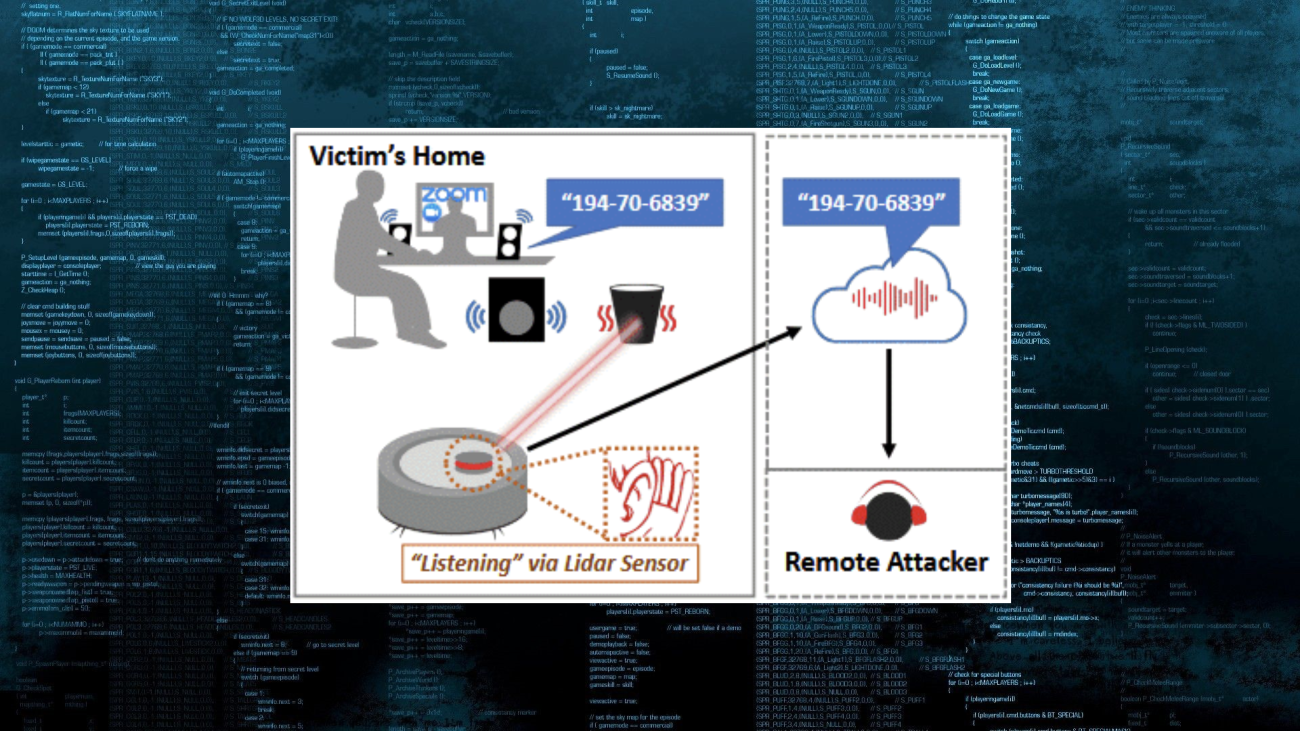

Nietypowy atak pozwala przekształcić autonomiczny odkurzacz w mikrofon do podsłuchu!

Ataki cybernetyczne ewoluują tak szybko jak cała otaczająca nas technologia. Metody włamań dostosowują się do urządzeń oraz do użytkowników, a … Czytaj dalej

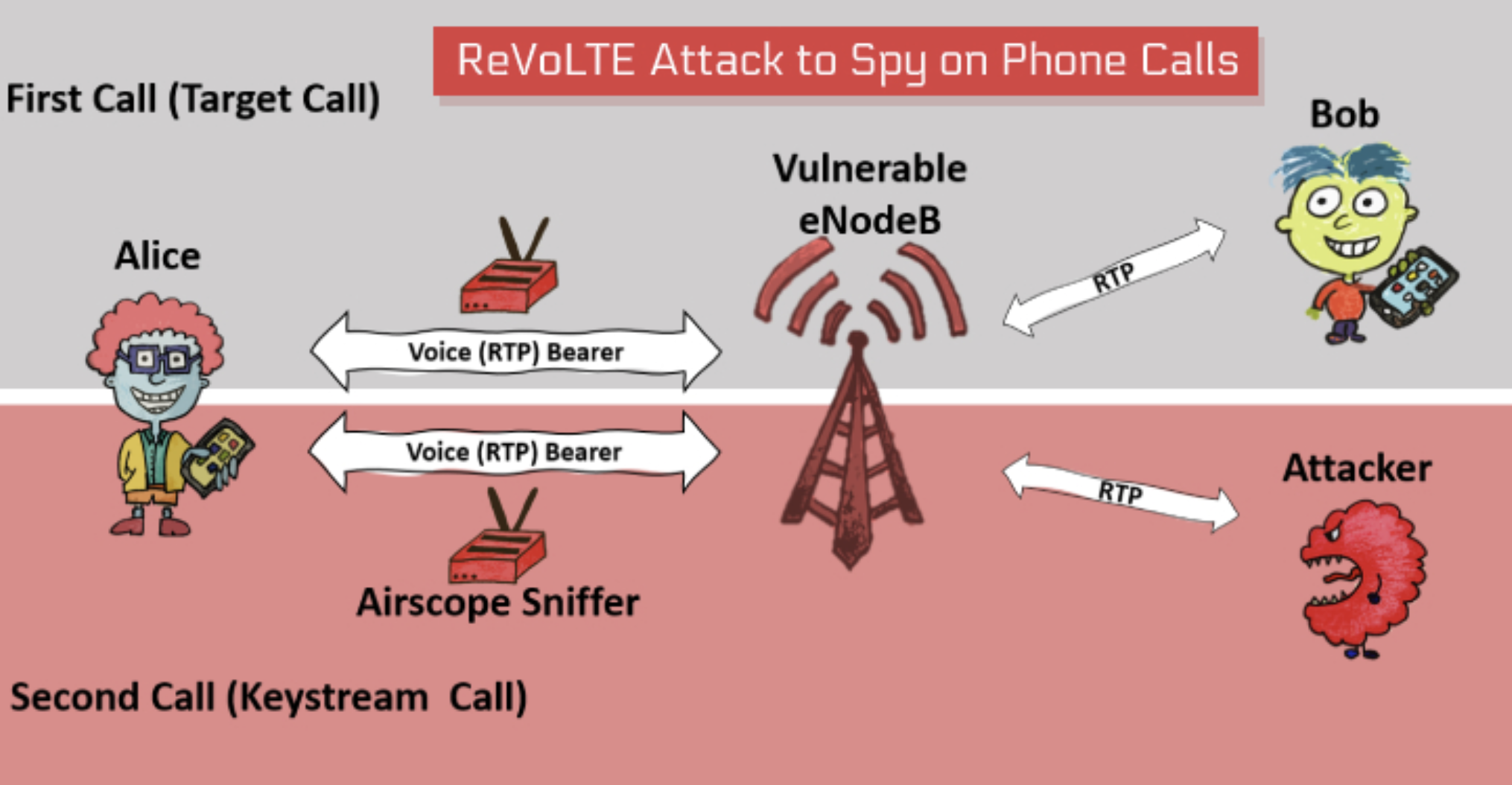

Nowy atak „ReVoLTE” pozwala na szpiegowanie niektórych połączeń komórkowych

Zespół badaczy akademickich z Uniwersytetu New York w Abu Dhabi oraz Uniwersytetu Bochum w Ruhr zaprezentował nowy atak o nazwie … Czytaj dalej