Jeśli myślisz, że ostatnio wgrane, aktualne łatki do Twojego urządzenia, aplikacji czy systemu operacyjnego pozwalają na poczucie bezpieczeństwa, to zmienisz zdanie po przeczytaniu poniższego artykułu. Możesz jedynie czuć się bardziej „bezpiecznym”, bo pełne bezpieczeństwo to mit. Oczywiście nie chcemy straszyć, ale fakty mówią za siebie.

Chińczycy pokazali jak hackują i zgarnęli 1,88 mln dolarów

Tianfu Cup to największy i najbardziej prestiżowy konkurs hackerski organizowany w Chinach. Jest odpowiednikiem „zachodniego” Pwn2Own. W tym roku konkurs odbył się w w dniach 16-17 października w Chengdu i pozwolił zabrać do domu chińskim badaczom bezpieczeństwa aż 1,88 miliona dolarów! Największym zwycięzcą tegorocznego konkursu zostali badacze z chińskiej firmy cybersecurity „Kunlun Lab”. Zgarnęli aż 654 500 dolarów, czyli jedną trzecią całej puli przeznaczonej na nagrody.

Nowe exploity na prawie wszystko

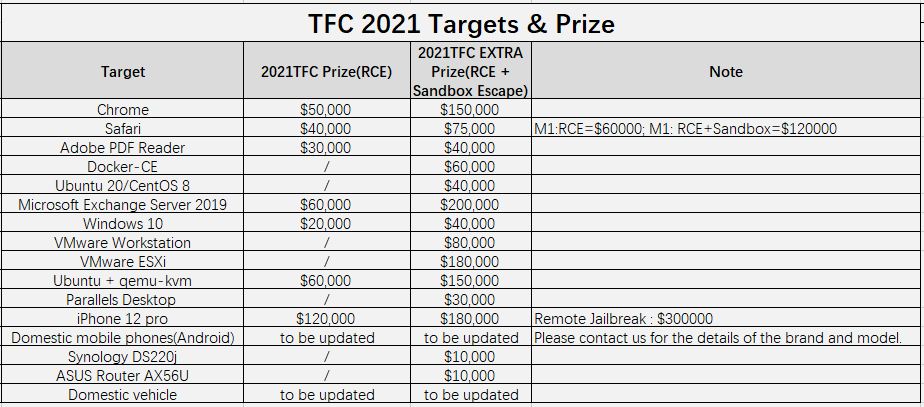

Konkurs, który trwa już czwartą edycję, odbywał się według klasycznych reguł, ustalonych przez Pwn2Own: W lipcu organizatorzy ogłosili serię celów, a uczestnicy mieli od trzech do czterech miesięcy na przygotowanie exploitów, które wykonali na urządzeniach dostarczonych przez organizatorów na scenie konkursu.

Badacze podjęli trzy 5-minutowe próby uruchomienia swoich exploitów i mogli zarejestrować się w celu zhakowania wielu urządzeń, jeśli chcieli zwiększyć swoje wygrane.

Tegoroczna edycja zawierała listę 16 możliwych celów i była jedną z najbardziej udanych edycji Pucharu Tianfu, w której 11 uczestników wykonało udane exploity przeciwko 13 celom.

Uczestnikom nie udało się zhakować serwear Synology DS220j NAS, smartfona Xiaomi Mi 11 i chińskiego pojazdu elektrycznego, którego marka nigdy nie została ujawniona — dla którego żaden uczestnik nawet nie zarejestrował się, aby spróbować wykorzystać lukę.

Z drugiej strony, udane exploity były montowane na prawie wszystko inne, w następujący sposób:

- Windows 10 – zhakowany 5 razy

- Adobe PDF Reader – 4 razy

- Ubuntu 20 – 4 razy

- Parallels VM – 3 razy

- iOS 15 – 3 razy

- Apple Safari – 2 razy

- Google Chrome – 2 razy

- Router ASUS AX56U – 2 razy

- Docker CE – 1 raz

- VMWare ESXi – 1 raz

- VMWare Workstation – 1 raz

- qemu VM – 1 raz

- Microsoft Exchange – 1 raz

Większość exploitów to błędy związane z eskalacją uprawnień i zdalnym wykonywaniem komend.

iPhone 13 zhackowanny w 15 sekund!

Na konferencji jednak wyróżniały się zaprezentowane dwa exploity:

- Pierwszym był łańcuch ataków zdalnego wykonania kodu bez interakcji przeciwko w pełni załatanemu systemowi iOS 15 działającemu na najnowszym iPhonie 13. Wystarczy, że ofiara odwiedzi podstawioną przez atakującego stronę internetową w przeglądarce Safari a jego urządzenie zostanie przejęte w 15 sekund!

- Drugim był prosty, dwuetapowy łańcuch zdalnego wykonania kodu przeciwko Google Chrome, coś, czego nie widziano w konkurencji hakerskiej w poprzednich latach.

Jednak wszystkie oczy zwrócone były na tegoroczną konkurencję z innego powodu, a mianowicie tego, że jeden z exploitów iOS zaprezentowanych na zeszłorocznych konkursach został wykorzystany w kampanii cyberszpiegowskiej prowadzonej przez reżim w Pekinie przeciwko ludności ujgurskiej.

Co to dla nas oznacza?

Odkrycia zaprezentowane podczas Tianfu Cup na pewno wzmocniły hipotezy zachodnich ekspertów ds. bezpieczeństwa co do tego dlaczego Pekin w 2017 r zabronił chińskim badaczom bezpieczeństwa udziału w konkursach hakerskich organizowanych za granicą. Nasuwa się tutaj jedno wyjaśnienie – aby lepiej wykorzystać ich zdolności do tworzenia exploitów do swoich własnych operacji.

Czego możemy się teraz spodziewać w cyberbezpieczeństwie? Na pewno pojawienie się wielu nowych, ukierunkowanych ataków na użytkowników (na iPhony) oraz na systemy w firmach. Uwagę zwraca skompromitowany Exchange, który na pewno doczeka się wkrótce nowych łatek. Czytajcie i polecajcie Kapitana, na pewno będziemy o tym pisać.