W sieci zaobserwowaliśmy nowy atak na użytkowników poczty elektronicznej w chmurze Microsoft 365 (dawniej Office 365). Złośliwa wiadomość e-mail przechodzi przez standardowe zabezpieczenia poczty Microsoft i może stanowić duże zagrożenie dla użytkowników, którzy się na niego złapią. W artykule podaliśmy przykład i dokładnie przeanalizowaliśmy ten atak (scam). Polega on na namawianiu użytkownika do odsłuchania wiadomości głosowej zostawionej na poczcie.

Co to jest scam?

Scam czyli inaczej „oszustwo na pocztę głosowej” odnosi się do kampanii spamowej – operacji na masową skalę, podczas której wysyłane są tysiące łudząco przypominających legalne wiadomości e-mail.

Wiadomości rozsyłane w ramach kampanii zawierają zakamuflowany załącznik jako powiadomienie o nowej poczcie głosowej.

Poczta scam ma na celu promowanie strony phishingowej zaprojektowanej do rejestrowania wprowadzanych do niej informacji. Strona prosi użytkowników o zalogowanie się przy użyciu danych logowania do konta e-mail (tj. adresów e-mail i odpowiednich haseł). Dlatego też, próbując zalogować się przez tę stronę – użytkownikom mogą zostać skradzione ich konta e-mail.

Szczegóły oszustwa na „pocztę głosową”

O podobnym ataku pisaliśmy w październiku 2020 roku tutaj atak miał podobna formę do opisywanego dzisiaj i również przechodził przez filtry antyspamowe.

Tym razem wiadomość e-mail jaka dociera do poczta elektronicznej użytkownika powiadamia go o nowej poczcie głosowej „Poczta głosowa”.

Tytuł e-maila: „New Audio Received!”

Nazwa załącznika: „’Vm Note’ login On Wed, 12 Jan 2022 214502 +01”

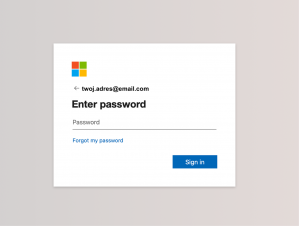

Jak możemy się zorientować powyższa wiadomość e-mail została wygenerowana z szablonu, w której zawarte są już dane naszego adresu email. Wklejony jest on także w treści maila, aby jeszcze bardziej uwieść użytkownika. Zawiera również szczegółowe informacje na temat fałszywej wiadomości głosowej. Kliknięcie na załącznik HTML spowoduje otwarcie nowej strony (przekierowanie do witryny phishingowej) proszącej użytkownika o podanie hasła do poczty.

Strona internetowa ma na celu zdobyć poświadczenia logowania do konta e-mail. Posiadając te dane, oszuści mogą uzyskać dostęp do ujawnionych wiadomości e-mail lub kontrolować je.

Pod żadnym pozorem nie powinniśmy tego robić, bo prześlemy hasło do poczty atakującym!

E-maile są szczególnie atakowane przez oszustów, ponieważ są one zazwyczaj powiązane (np. używane do rejestrowania innych) kont, platform i usług. Za pośrednictwem przejętych kont e-mail można uzyskać dostęp i kontrolę nad powiązanymi z nimi treściami.

Jeśli próby zalogowania się za pośrednictwem strony phishingowej zostały już podjęte – dane logowania potencjalnie narażonych kont muszą zostać natychmiast zmienione. Dodatkowo zaleca się kontakt z oficjalnym wsparciem kont i platform, na które zostały naruszone. W tym przypadku firmą Microsoft. Właściwym zabezpieczeniem jest również włączenie opcji 2FA podczas logowania do konta.

Jak wygląda atak od środka?

Oprócz adresów skąd przychodzi dany mail oraz nadawcy dostępnych w nagłówku każdego maila (właściwości maila) interesujący jest tutaj sam załącznik.

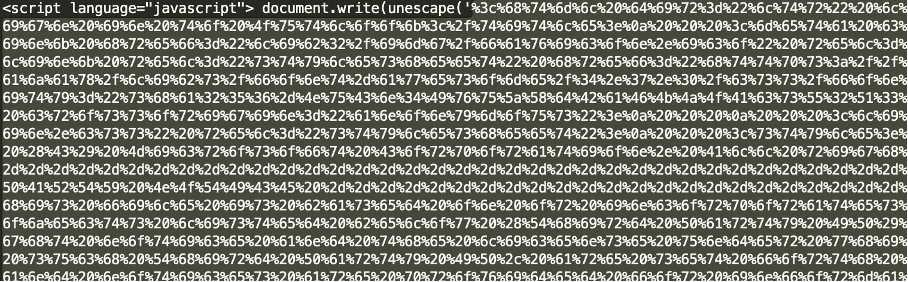

Ma on postać zwykłego pliku *.HTM lub *.HTML, więc filtr antyspamowy po przeskanowaniu nie widzi w tym nic podejrzanego.

Jednak po zapisaniu załącznika na dysk i wyedytowaniu go widzimy, że zawiera on bardzo dużo zakodowanych znaków i w zasadzie tylko tyle. Znajduje się w nim skrypt w „JavaScript”, który po zdekodowaniu przez przeglądarkę uruchamia w niej podrobioną stronę do logowania to tej od poczty Microsoft.

Kopiując zakodowany tekst do dekodera i zaznaczając opcje URL i Decode będziemy w stanie odczytać zakodowaną treść pliku HTML.

Kodowanie zawartości plików to częsta technika używana przez atakujących w celu ominięcia weryfikacji poczty przez standardowe filtry antyspamowe.

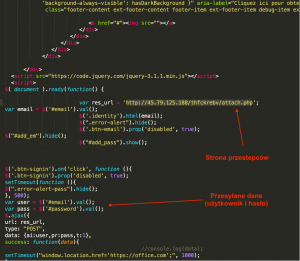

Po zdekodowaniu i wklejeniu do edytora pliku HTML zauważymy w nim ciekawą funkcję podpięta pod akcję przycisku „Sign in” (fałszywego formularza logowania).

Oprócz zakodowanego w pliku HTML adresu email odbiorcy jest podany adres strony przestępców (http[:]//45[.]79[.]125[.]188/thfckrebv/attach[.]php) i konkretny plik „attach.php”, do którego w parametrach metodą POST będą przekazywane parametry „user” i „pass” (nasz użytkownik oraz hasło). W ten sposób przestępcy zbierają bazę haseł wpisanych pod konkretnymi adresami poczty użytkownika.

Swoją drogą moglibyśmy w łatwy sposób zaspamować przestępców fałszywymi loginami i hasłami, bo poznajemy ich cały kod 🙂

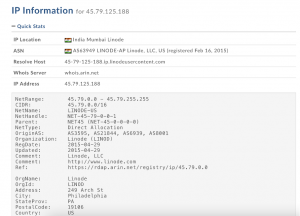

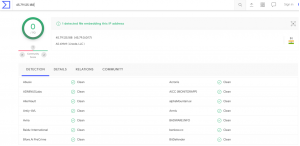

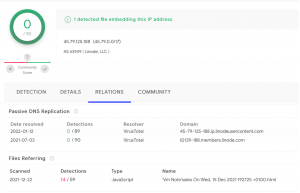

Po sprawdzeniu serwera przestępców w Internecie i w VirusTotal widzimy, że serwer znajduje się w Indiach oraz adres IP został zarejestrowany w 2015 roku. Prawdopodobnie to jakiś przejęty serwer przez atakujących.

Co ciekawe VirusTotal nie daje nam żadnych informacji o złej reputacji tego adresu

Jest tylko wzmianka z 22 grudnia 2021 roku, że z tego adresu zaobserwowano 14 złośliwych prób komunikacji ze skryptu JavaScript i podana jest nazwa „‘VMNote’ seales..” prawdopodobnie z podobnego ataku do naszego.

Podsumowanie

Powyższy przykład pokazuje, że wciąż istnieją skuteczne ataki phishingowe omijające zabezpieczenia poczty. Cyberprzestępcy celowo zastosowali trik z zakodowanym skryptem JavaScript umieszczonym w załączniku o rozszerzeniu *.html, aby ominąć rozwiązania antyspamowe i filtrujące pocztę. Wysłali też maila z przejętego serwera pocztowego/skrzynki pocztowej użytkownika.

Jak widać, to czy się złapiemy na dany atak i klikniemy na załącznik e-maila lub link, zależy tylko i wyłącznie od naszej świadomości. Polecamy nasz artykuł jak rozpoznać phishing tutaj.

Od strony IT powinniśmy monitorować wszystkie połączenia na podejrzane domeny lub nietypowe połączenia.

Swoją drogą, ciekawi nas, ilu użytkowników dało się złapać na ten phishing?