Organizacja SecurityScorecard (SSC) przeprowadziła śledztwo dotyczące ataków DDoS na infrastrukturę ukraińską, które miały miejsce podczas inwazji Rosji na Ukrainę oraz kilka dni przed nią. Zidentyfikowano trzy oddzielne ataki DDoS, których celem były ukraińskie strony rządowe i finansowe. Motywacja atakujących wydaje się oczywista: zdjęcie serwisów z trybu online, tym samym odcięcie dostępu do wiadomości i informacji z oficjalnych ukraińskich źródeł.

Według doniesień medialnych, a także własnych danych SecurityScorecard, następujące strony internetowe były trzykrotnie celem ataków DDoS:

- Ministerstwo Spraw Zagranicznych Ukrainy – mfa.gov.ua

- Ministerstwo Obrony Ukrainy – mil.gov.ua

- Ministerstwo Spraw Wewnętrznych Ukrainy – mvs.gov.ua

- Służba Bezpieczeństwa Ukrainy – ssu.gov.ua

- Gabinet Ministrów Ukrainy – kmu.gov.ua

- Oschadbank – oschadbank.ua

- Prywatbank – privatbank.ua

SSC rozwiązało adresy IP tych domen i przeprowadziło analizę Netflow za okres odpowiadający atakom DDoS. Na podstawie dostępnych wyników odkryto ponad 3000 unikalnych adresów IP – obejmujących wiele krajów i kontynentów – które były źródłem ataków DDoS. Warto zauważyć, że żaden z adresów IP zaangażowanych w którykolwiek z zaobserwowanych ataków DDoS nie był zlokalizowany w Rosji ani na Białorusi. Następnie przeprowadzono dalsze badania i analizy na 50 najbardziej aktywnych adresach IP z każdego ataku. Użyto technik wzbogacania danych oraz otwartych i zamkniętych źródeł informacji wywiadowczych.

Boty Zhadnost

Na podstawie analizy firma SSC zidentyfikowała ponad 200 unikalnych adresów IP, które brały udział w ataku DDoS 15 lutego. Atak polegał na zalaniu HTTPS na porcie 443. Gdy cel zostanie nasycony żądaniami i nie będzie w stanie odpowiedzieć na normalny ruch, nastąpi odmowa usługi w przypadku dodatkowych żądań od rzeczywistych użytkowników. Analiza 50 najaktywniejszych adresów IP wykazała, że około połowa z nich to routery MikroTik lub inne urządzenia z uruchomionym programem SquidProxy.

Ataki przeprowadzone 23 i 28 lutego działały już w inny sposób i polegały na technice zwanej DNS Amplification. Takie ataki DDoS są o wiele bardziej skuteczne i mogą dużo szybciej spowodować odmowę usługi.

Aby stworzyć botnet Zhadnost, cyberprzestępca musiał jedynie utworzyć i utrzymywać listę MikroTik i innych urządzeń z błędnie skonfigurowanymi ustawieniami rekurencji DNS, które przekazywałyby sfałszowane żądania do docelowych stron internetowych. Można to łatwo zrobić za pomocą narzędzi takich jak Shodan i Google Dorks. Zgodnie z danymi Attack Surface Intelligence Data, na całym świecie znajduje się co najmniej 875 000 urządzeń MikroTik. Może to potencjalnie reprezentować prawie nieskończoną liczbę botów, pod warunkiem, że rekurencja DNS nie jest prawidłowo skonfigurowana na tych urządzeniach.

Przypisanie ataków Zhadnost i DDoS jednemu podmiotowi zagrażającemu jest trudne, biorąc pod uwagę, że każdy mógł wykorzystać tę błędną konfigurację przy niewielkim wysiłku. Ponadto trudno jest odróżnić ruch z samego routera od legalnego ruchu urządzeń znajdujących się za nim, co sprawia, że identyfikacja infrastruktury dowodzenia i kontroli jest niezwykle trudna. Jednak biorąc pod uwagę obecne czynniki geopolityczne i biorąc pod uwagę, który kraj może zyskać na takich atakach, SSC może z umiarkowaną pewnością ocenić, że za tą kampanią DDoS prawdopodobnie stoi Rosja lub jej sojusznicy.

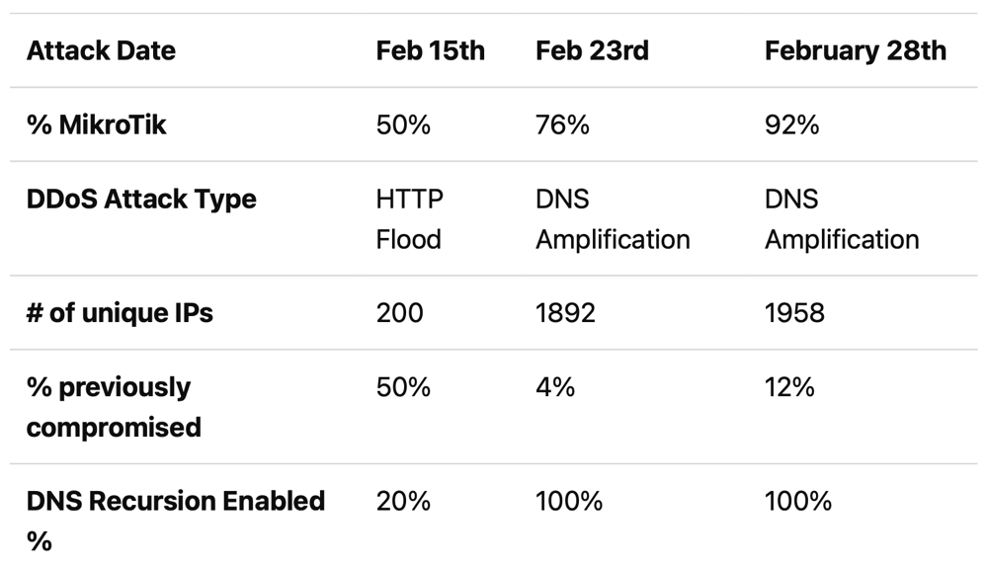

Pomimo zaangażowania urządzeń MikroTik we wszystkie trzy ataki, dalsze porównanie pokazuje, że pierwszy atak jest zupełnie inny od drugiego lub trzeciego:

Na podstawie tych różnic SSC ocenia z umiarkowaną pewnością, że adresy IP użyte do przeprowadzenia drugiego i trzeciego ataku DDoS na ukraińskie strony rządowe i finansowe były wyłącznie botami Zhadnost, co oznacza MikroTik i inne routery z błędnie skonfigurowanymi ustawieniami rekurencji DNS. Adresy IP użyte w pierwszym ataku były kombinacją botów Zhadnost i innych botnetów prawdopodobnie kontrolowanych przez przestępców, którzy współpracowali z tym samym atakującym lub zostali przez niego wynajęci.

SSC twierdzi również, że ataki DDoS miały bardzo ograniczony wpływ na cele. Jest to prawdopodobnie wynikiem odpowiedniego przygotowania Ukrainy do radzenia sobie z takimi atakami, ponieważ podobna taktyka była stosowana podczas poprzednich ataków. Ponadto różni ukraińscy urzędnicy wypowiadali się publicznie na temat sukcesu Ukrainy w minimalizowaniu skutków cyberataków.

Jak dotąd ataki DDoS zaobserwowane przez SSC były wymierzone w rządowe i finansowe strony internetowe i nie wydają się mieć większego wpływu. Możliwe, że w następnych atakach podmiot zaatakuje bardziej krytyczne cele, takie jak sieci wykorzystywane do wytwarzania energii, komunikacji oraz szpitale i jednostki wojskowe.

Ponieważ starania rosyjskiego wojska stają się coraz bardziej agresywne, a opór Ukrainy coraz silniejszy, spodziewamy się, że cyberataki na Ukrainę nasilą się. Można spodziewać się także podobnych ataków na kraje zachodnie w odwecie za sankcje nałożone na Rosję i pomoc udzieloną Ukrainie.

Zalecenia

Firma SSC zaleca, aby organizacje krytyczne sprawdziły ustawienia rekurencji DNS w swoich routerach, niezależnie od tego, czy są to urządzenia MikroTik, czy innego dostawcy. Zaleca się wyłączenie rekurencji DNS, jeśli nie jest to wymagane. W razie potrzeby należy go skonfigurować tak, aby przeprowadzał rekurencje tylko dla zaufanych domen/hostów.

Bardzo ważne jest, aby wprowadzić środki łagodzące DDoS za pośrednictwem usługi takiej jak Cloudflare, Akamai lub AWS Cloudfront. Posiadanie zwykłej zapory sieciowej nie powstrzyma ruchu, który zaobserwowano w odniesieniu do celów ukraińskich za pomocą analizy Netflow.

Ponadto blokowanie rosyjskich adresów IP nie powstrzyma ataków DDoS. Ataki nadchodzą z całego świata z neutralnych krajów Ameryki Łacińskiej, UE oraz Azji Południowo-Wschodniej.